Если в блокировке есть критерий на основе списков, то он не единственный, кроме этого есть какой-то паттерн матчинг. Вроде как у меня получилось записать pcap где на одной впс к веб серверу коннект есть, а к xray нет. Но на что там можно посмотреть? В иксрее просто таймаут после первого Application Data в сторону сервера. На сервере специально вырубал TLS 1.3, поэтому версия была 1.2. С веб сервера отправлял 200 ОК, доходило норм, сейчас не знаю как

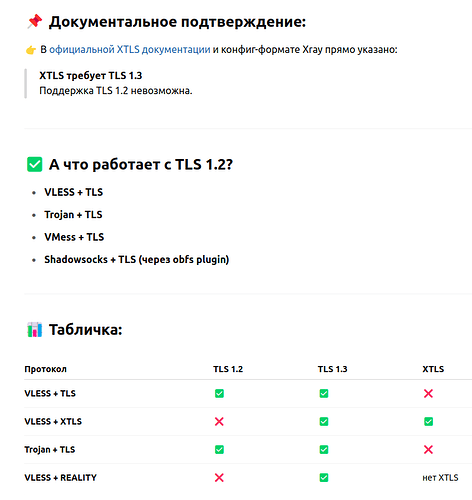

XTLS не умеет работать с TLS 1.2

Так в китае ведь давно 1.3 в бане? и реалити пользуются

Скорее VLESS + TLS, который работает с TLS 1.2

А вот китайский DeepSeek врёт?) про то что: VLESS + XTLS отлично работает с TLS 1.2

Если бы TLS 1.3 был бы в бане, то Reality бы не развивали.

Ок, понятно, в сми были какие-то вбросы про бан 1.3 в Китае. Я всё равно не думаю что моя настройка 1.2 на веб сервере что-то меняла, т.к. xray впереди него. Сути не меняет, реалити как не работал так и не работает сегодня

Да, что-то такое уже как 3 дня есть. Сначала отвалился мой впс, vless tcp reality, оказалось бан по айпи. Переустановил впс на другую подсеть (но той же страны и того же хостера) - через 5 минут улетела в бан.

Перенес впс в другую страну (тот же хостер) - все работает. Единственное что - vless абсолютно голый и не настроен, разве что другой порт в панели вместо дефолтного 2053, но я к панели обращался исключительно через другой впн.

Да в целом иногда случаются ковровые блокировки айпишников определенных провайдеров. Можно проверить это - просто скомпрометировав свою же VPS-ку неправильно настроенным xray\vless, вроде даже видел аннотацию по этому поводу на Хабре в гайде по развертыванию.

Не думаю что уже научились vless блокировать. Слишком сложно и невыгодно, какой процент от общей массы сидит на нём?)

А его вообще кто то умеет блокировать?

Китайские спецслужбы наверное? Тут же такая проблема, что какой таковой коммуникацией среди сообществ обхода блокировок между странами практически нету (РФ, Иран, Китай, Туркменистан). Поэтому и сложно сейчас узнать как сейчас на данный момент обстоят дела с VLESS’ом на территории материкового Китая например.

На этом форуме был из китая участник. Хотя конкретики было мало от того человека. Больше обсуждение политики

По Туркменистану давно все ясно. Тотальные баны по IP.

Но не разу не видел не одного репорта что именно VLESS научились блокировать

Не работал конфиг с XHTTP3 без CDN, порт 443, все красиво как и должно быть. Сменил порт на 8443 - заработало. Порт 12345 также работает. В общем, на днях банили TLS-трафик не на HTTPS-портах, теперь банят TLS-трафик на 443

Vless + reality не работает с самого утра, хост-провайдер Oracle.

Также не могу зайти в 3x-ui админку, очень долго грузится. Со сторонним VPN заходит в админку нормально.

Пинги / ssh (22) работают без проблем

У меня не влияет порт, реалити на любом не работает

Теперь можешь это видеть) В лес не панацея и когда нибудь был бы заблокирован. Хз почему на него так молились все. Если сильно хочется то заблокировать можно что угодно

tls-in-tls разве не оно самое? мне тут отвечали мельком когда мне показался collateral damage в динамических блокировках, но было не оно

+, игры с настройками панели не помогли (sni в т.ч.), смена порта помогла

Не претендую на универсальное решение, но мне помогла фрагментация пакетов в настройках самого Xray

TLS-inside-TLS это всё-таки больше боль Vmess, чем VLESS. При использовании расширения XTLS, соединение не шифруется два раза.

Я где-то читал, что в Иране пробуют блокировать VLESS по количеству трафика, который передаётся/получается на конкретный IP. Что-то вроде того, что есть некий порог, преодолев который запускается проверка (деталей не скажу, но можете поискать информацию в сети), по результатам которой сервер может отлететь в блок.

Согласно этому посту блокируют по IP SNI а не сам протокол

Your current situation is more like the whitelist in Quanzhou, Fujian, China in 2022

GFW or TSPU’s current processing mechanism is domain blacklist mode, that is, there is a domain name blacklist, SNI blocking is performed on the domains in it, and domains not in it are released, which is relatively loose

But if it is a domain whitelist mode, that is, there is a domain name whitelist, then only the domains in the whitelist can be released, and the rest of the domains are blocked. So the whitelist is much stricter than the blacklist

The same is true for the ip whitelist

At that time, the time was very short, and we didn’t have time to figure out whether it was a simple domain whitelist, a combination of domain whitelist + IP whitelist, or other combinations. . . It ends

Это же блокировка SNI по IP

Если сильно хочется то заблокировать можно что угодно

Какой ценой и на сколько это целесообразно вот основной вопрос