У меня адгуард с DOH поднят уже давно, но хост не особо публичный и только с определенным идентификатором разрешено подключение. Вроде пока все норм.

ECH - это обход блокировок на стороне сервера. Мы сейчас обсуждаем способы выключения обхода блокировок (DOH, ECH, HTTP3). Дальше только инструкции об отключении обхода блокировок на стороне пользователя (GoodbyeDPI, Zapret) и шифрования TLS (замок в браузере), потому что с ними перестанет работать интернет вообще, как сейчас не работает с ECH.

@ValdikSS do you know whether packets are dropped in both directions, or in only one direction? On the client, do you continue to see TCP ACK packets from the server, after the triggering ClientHello is sent?

Аллёё, отключая ECH вы палите SNI

“КГБ на телефоне, говорите”

Каждый поступает и решает как поступать на свой страх и риск. А так-же приключения на жопу.

Так что можно взвешивать только за и против данной технологии для своих нужд

Я на ютюбе путешествия смотрю и научные видео, так что ещё большой вопрос кого надо на бутылку сажать, того кто посмотреть хочет или помешать. Ни к месту кгб ваше, вон навезли навоза, а они теперь ловят этих мастурбеков, зато работой на годы вперёд обеспечены.

Chrome 130.0.6723.116 (официальная сборка от Google) с DoH в браузере (1.1.1.1) на Linux не пытается установить соединение без ECH даже после нескольких нажатий “Обновить” (кроме того, и без кнопки “Обновить” он сам безуспешно пытается восстановить коннект). Таймаут после 1 минуты, а потом ошибка.

Возможно, другое поведение будет на Windows 10 (самая популярная ОС) c/без DoH. Проверить не могу, не пользуюсь Windows/Firefox.

Кстати, интересно, что удаление или изменение настроек в /etc/opt/chromium/policies/managed/ech.json браузером отрабатывается не сразу. Какое-то время сайт может браться из кэша или игнорироваться настройка. В общем, замечена некоторая непослушность при измении параметра. Браузер, конечно, перезапускал.

from my expierence - yes. I temporarely disabled cf-ech in “zapret” for testing

for example : https://www.hwinfo.com/download

windows 10 ltsc / firefox / cf dns on router / cf doh in browser

first attempt browser tries to open with ech:

Спойлер

![]()

then after few retransmissions it gets RST

Спойлер

![]()

then second attempt with same actions (correct word?)

Спойлер

![]()

and then it opens with hwinfo client hello after 40 seconds

Спойлер

![]()

im not very expierenced with wireshark, thats just what I see.

Attempts mean attempts by browser , I didnt click refresh button

also cant say same for GH today, probably there was my mistake in previous testing (with doh disabled in chrome)

Chrome 130.0.6723.116 (официальная сборка) без DoH в браузере на Linux после нескольких нажатий “Обновить” отключает ECH для домена.

@uwu похоже Firefox нарушает стандарт. Кстати, DoH в Firefox принудительно или дефолт?

Я думаю, браузер не обязан использовать ECH без DoH. Ведь без DoH домены и так утекают. А с DoH (явно включенном) обязан.

у меня trr mode = 3 использовать только TRR (если ты про это спрашиваешь)

т.е иными словами, чтобы получить доступ к сайту с ECH с не выключенным ECH в браузере\системе надо такие сайты в VPN гнать?

Ну потому, что загон cloudflare-ech.com не помогает в случае VPN.

Проверял в Edge после каждого переключения DoH в браузере ходил на Welcome to defo.ie, а после уже нацелевой сайт.

это уже масштаб трагедии другой. ну ладно по своим закладкам пройтись еще можно закинуть в VPN, а как же с любыми другими. Че млять два списка делать? один чисто заблокированных, а другой “заблокированных”, но из-за ECH не выключенным хозяином сайта. Ну так лол второй перегонит первый по размеру.

Более того это надо парсить,чекать dig’ом. Более того не все сайты рады посещению по VPN таких на CF много.

В одной из новостей

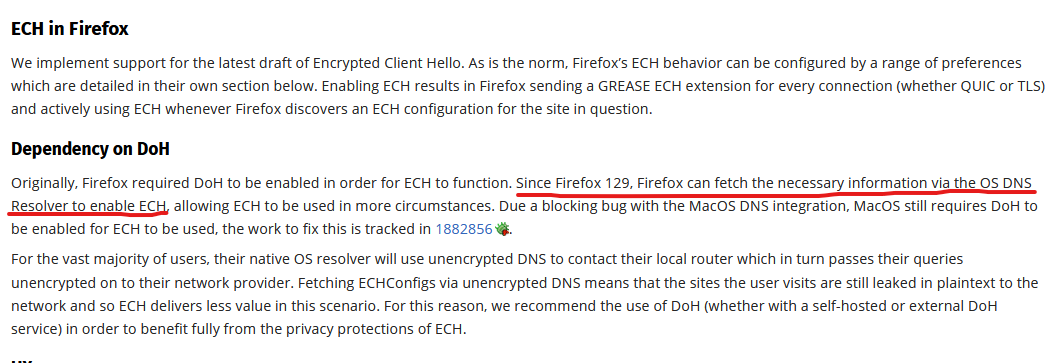

Так как помимо соединения с сервером утечка сведений о запрошенных доменах происходит через DNS, для полноценной защиты кроме ECH необходимо применение технологии DNS over HTTPS или DNS over TLS для шифрования DNS-трафика. Firefox не будет использовать ECH без включения DNS over HTTPS в настройках.

Немного запоздалый ответ.

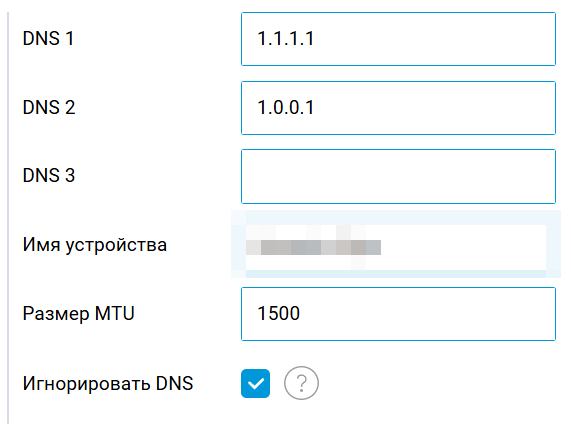

Да, вы можете включить DoH на роутере, а в самом браузере его вырубить и у вас продолжит использоваться ECH.

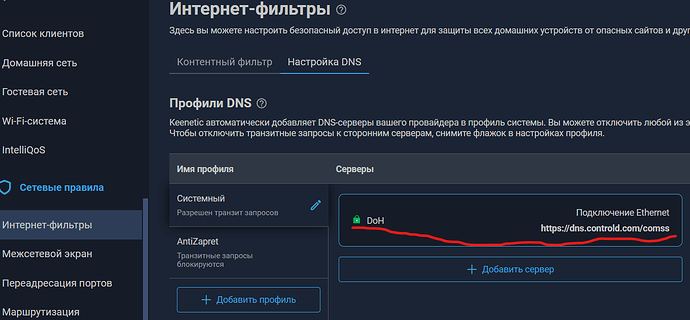

Сделать это можно 3-мя способами в настройках роутера.

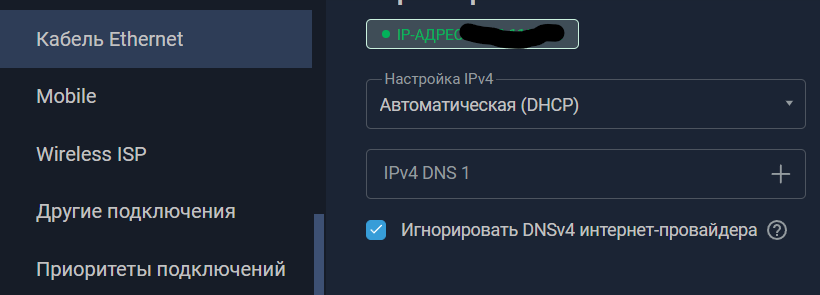

- Проводной интернет - показать дополнительный настройки IP - поставить галку “игнорировать DNS” - в графы DNS 1, 2 прописать тот же 1.1.1.1 и 1.0.0.1

Спойлер

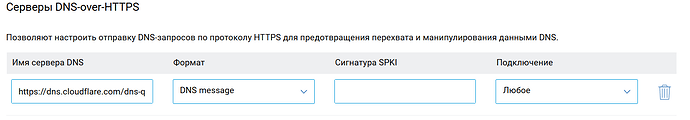

- Использовать отдельно устанавливаемый модуль в наборе компонентов “Прокси-сервер DNS-over-HTTPS” - после установки перейти в “Интернет фильтр” и вбить адрес DoH.

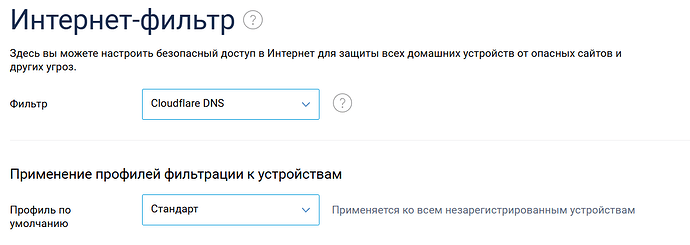

- Использовать отдельно устанавливаемый модуль в наборе компонентов, например “Cloudflare DNS” - активировать его во вкладке “Интернет фильтр”.

Но не советую 3-й способ, так как при нем ISP продолжает оставаться Cloudflare, но вот страна становится - РФ, Москва при тестах.

В первых двух способах ISP продолжает оставаться Cloudflare, но вот страна уже Hong Kong.

ECH работает и в браузере можно отключать использование безопасного DNS, так как все уже на роутере происходит.

Еще мало кто обратил, но полетели сайты не только использующие использующие CDN услуги от CF, но “Cloudflare Workers, a serverless computing” их конечные ссылки используют тоже ECH. Как отключить в настройках worker я не нашел (и скорее всего никак). Вот так кто-то за бесплатно что-то заплоил, а RKN приходит и ломает.

Хотя на Linux ровно обратное происходит там работает. Следовательно блокировка работает там. Ну то есть подтверждаю скрины людей выше.

Так у меня что-то не сработало.

Вот так получилось:

curl -s "https://dns.google/resolve?name=defo.ie&type=HTTPS" | grep -q "ech=*" && echo "ECH ON" || echo "ECH off"

curl -s "https://dns.google/resolve?name=ya.ru&type=HTTPS" | grep -q "ech=*" && echo "ECH ON" || echo "ECH off"

Так это для винды строка была

Отключать ECH в самом браузере, для меня, не очень удобно.

Для работы ECH требуется запись в DNS в поле HTTPS (Type 65). Это новый тип DNS записи, утвержден год назад. Для ее получение совсем не обязательно использовать https://dns.google/resolve обычного dig достаточно.

$ dig -t https rutracker.org +short

1 . alpn="h3,h2" ipv4hint=104.21.32.39,172.67.182.196 ech=AEX+DQBB0QAgACBzZCLbyIVzoXUeTM+1ADjFp9caklmKdSSTCYIYXJvMGAAEAAEAAQASY2xvdWRmbGFyZS1lY2guY29tAAA= ipv6hint=2606:4700:3031::6815:2027,2606:4700:3034::ac43:b6c4

Так же в Firefox можно посмотреть это поле здесь about:networking#dnslookuptool.

В этой записи должен находится ech= или echconfig=, который содержит публичный ключ для передачи ECH серверу. В нем кстати содержится и внешний SNI, который будет использоваться в открытом виде для передачи этого пакета. Достаточно строку в ech расшифровать через base64.

$ echo AEX+DQBB0QAgACBzZCLbyIVzoXUeTM+1ADjFp9caklmKdSSTCYIYXJvMGAAEAAEAAQASY2xvdWRmbGFyZS1lY2guY29tAAA= | base64 -d

A sd"suLϵ8ŧYu$ \cloudflare-ech.com

$ echo AEX+DQBB0QAgACBzZCLbyIVzoXUeTM+1ADjFp9caklmKdSSTCYIYXJvMGAAEAAEAAQASY2xvdWRmbGFyZS1lY2guY29tAAA= | base64 -d | xxd

00000000: 0045 fe0d 0041 d100 2000 2073 6422 dbc8 .E...A.. . sd"..

00000010: 8573 a175 1e4c cfb5 0038 c5a7 d71a 9259 .s.u.L...8.....Y

00000020: 8a75 2493 0982 185c 9bcc 1800 0400 0100 .u$....\........

00000030: 0100 1263 6c6f 7564 666c 6172 652d 6563 ...cloudflare-ec

00000040: 682e 636f 6d00 00 h.com..

У себя я через dnsmasq заблокировал запись HTTPS в DNS ответе, теперь у меня не работает ECH и не надо настраивать каждый браузер. Это можно сделать прописав в конфиг filter-rr=HTTPS. Это новая опция у dnsmasq, появилась в версии 2.90 в феврале этого года. Так что проверяйте версию перед использованием этой опции.

Такой метод даже указывается CloudFlare для отключения ECH. Другим методом, они называют, отключение DoH в Firefox, но это уже не работает как указывает сама Mozilla в своей wiki.

Хорошие сайты для тестирование включенного ECH:

Они не используют домен cloudflare-ech.com поэтому открываются без проблем. После блокировки записи HTTPS, они показывают что ECH у меня не работает, до этого показывали, что работает.