т.е. работает не правильное слово

у когонибудь проходит всё 4 галки?

т.е. работает не правильное слово

у когонибудь проходит всё 4 галки?

4 если doh клаудовский

3 если не клаудовский (Защита DNS без галки)

ясно

смысла уже нет значит

+чтож это за протокол если сам себя палит в открытом виде

У меня условия спесифичные которых ни у кого похоже нету. На локалке должен быть шифрованый туннель в том числе и для doh с самогеренированым сертом если он на другой машине (в другой комнате, тот же роутер).

Для меня это такая же загадка, видно когда клаудфлейр говорит no one listens your connection ON THE WIRE имеет ввиду самое начало этого wire, потому что как бы да…я сам себя могу слушать на локалке тем же вайршарком. Очень странно

ECH не предназначался для ситуаций типа российской, он нужен просто для сокрытия SNI от любопытных (но не активно враждебных) лиц.

во всяком случае, это уже оффтопик

Тогда от него вообще толку нету даже на западе. Отдавая все свои привелегии клаудфлейру, человек добровольно создает монополию и доверяет одному гиганту компании которая и так уже считается де-факто МИТМ, шейпит и стрипует твой траффик и хочет быть абсолютным правителем сети.

Нет уж. Тут либо протокол должен работать в китае для настоящей защиты, или мне нафиг не нужны вы с еще большими глазами и слежками помимо уже имеющихся, и без клаудфрейра проблемы есть.

ECH не привязан к Cloudflare, просто активней всего используется именно им.

Например, какой-нибудь Bing может настроить у себя ECH, но не от Cloudflare, а свой. Скажем, домен заглушка будет bing-ech.com, это будет всё, что увидит провайдер.

Он не узнает, что вы посещаете именно translator.bing.com или copilot.bing.com, узнает только, что вы посещаете Bing. Т.е. уже своего рода больше приватности.

Все домены выдуманные, но логика должна быть понятна.

Можно сделать свой ECH. Вообще у клаудфлеера очень чистая бизнес модель и он отказоусточив. Они прекрасно защищают очень большие компании от ботов, дают мощную инфраструктуру. Все эти warp, tunnel ECH DNS позволяют им лучше контролировать DDOS атаки и понимать как защититься. Компания крайне неплохая, увидят что выгодно собирать данные, начнут это делать. Но я не думаю что это скоро будет - все таки круче Гугл с Метой и брокерами никто продавать данные так и не научился.

А вот рф все это не нужно - чем больше они будут знать тем для них лучше и нам соотвественно и хуже. Они не компания - их заработок это палки посадок и общая стабильность системы госуправление. Но при этом они тоже пользуются инфраструктурой клаудфлеер. ![]()

Интересно, есть ли возможность путем подмены SNI в значении поля HTTPS продолжить пользоваться ECH? Кажется, это весьма тривиальная вещь, не влияющая на общую работу технологии и позволяющая легко обойти данного рода блокировку.

В будущем, когда технология станет нормой, можно будет свой canary domain поднять, траффик, в отличии от впс через которые ВСЕ идет, будет минимальным, а все остальное будет напрямую.

Вы что под canary domain подразумеваете? Это? Canary domain - use-application-dns.net | Firefox Help Что-то сомневаюсь. А больше ничего не гуглится.

Это разве не фронт домейн? Котороый тот самый с outer sni

Конкретно в данном случае использование canary domain это способ отключить ECH в браузере в сети предприятия.

Если для домена use-application-dns.net возвращается неправильный ответ (см. статью от @anon60595749 что значит неправильный), то ECH не используется приложением.

Это не outer sni.

То, о чем вы говорите, в draft называется public_name

public_name The DNS name of the client-facing server, i.e., the

entity trusted to update the ECH configuration. This is used to

correct misconfigured clients, as described in Section 6.1.6.

А “canary domain” в draft-ietf-tls-esni-22 даже не обсуждается.

Конечно, можно все сделать отдельно от CF, но это дело непростое. Помимо того, что нужно правильно сформировать запись HTTPS в DNS, а для этого требуется openssl с поддержкой ECH, который нужно собрать самостоятельно, еще нужен и веб-сервер, который будет это поддерживать, то есть уметь прикидываться outer, принимая шифрованный запрос. Есть экспериментальная сборка nginx с поддержкой ECH, но его тоже надо собирать из исходников.

Вот статья про то, как это сделать в Ubuntu. Я пробовал собирать под Cygwin, получилось только openssl и curl с поддержкой ECH, nginx собрать не удалось.

Есть docker-образ nginx-ech. Надо внедрять собственные решения.

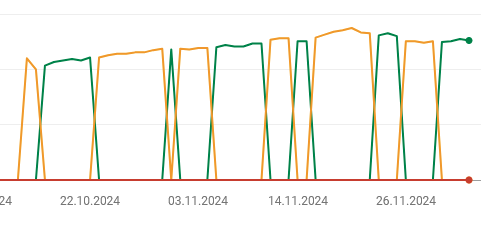

Мой сайт на free тарифе CloudFlare — https://www.shinkareff.com/ — ECH по умолчанию включен. Проблемы с загрузкой стал замечать с середины октября, от нескольких минут ожидания до 10-20 минут иногда (Россия, Ростелеком Юг). Под ВПН всё нормально.

И тогда же появилась нетипичная «пила» в Core Web Vitals:

Теперь пытаюсь понять: отключать CloudFlare или забить?

так исправить же легко, отключите TLS 1.3 в cf dash, или скриптом отключите ECH на домене

@abc555 ваша ава не внушает доверия, только наоборот, как и ваши посты

Благодарю за подсказку. Нашёл что-то похожее в секции SSL > Edge Certificates >

Отключил, буду наблюдать за динамикой.

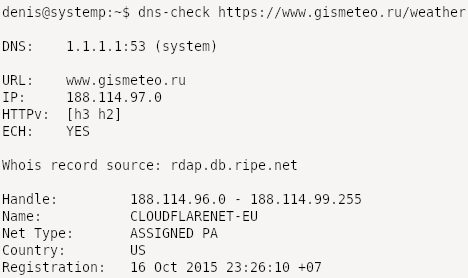

Gismeteo встал за Cloudlare с ECH. Надо же.

Мой самописный скрипт получения актуальной температуры отвалился. Cloudlare суёт проверку.