Может если он знает тип туннеля и видит содержимое, но такое еще не документировалось. Притом, что FIN сам редкий зверь.

Интересно только зачем , у них же логика не дать туннелю поднятьсся

Лезть в содержимое наверное бестолково?

На каком основании блокировать если у вас, к примеру, GRE трафик РФ-РФ? Но содержимое видно и значит можно искать крамолу. Если бы у них небыло цели проверять внутренний трафик, ТСПУ ставились бы по периметру зоны, а не прямо под носом пользователя.

А есть ли какие-то виртуальные образы тспу?

Какая-либо документация, обкатать дома, изучить поведение.

Навряд ли. Клозэдсорсная херабола.

Общая информация о ТСПУ. По форуму/google еще можно поискать, существовали ли у них образы.

Сообщение о блокировках внутри туннеля. Без подробностей про RST или FIN.

И каким образом они бы обрабатывали на магистралях такой безумно огромный поток трафика? Блокировка “вредного” трафика тем эффективней чем ближе к источнику этого трафика. Плюс историческая причина в виде попыток РКН переложить работу по фильтрации на самих провайдеров

Они досматривают локалки и технологические сети. В чем эффективность?

На магистралях сейчас тоже ставят, нагрузка хорошо распределяется, а мощности масштабируются.

Во времена на которые я делал историческую отсылку в сообщении выше на магистралях не ставили. Плюс сейчас ставят DPI “топорного” типа умеющий только в сигнатурный анализ путем поиска нужной последовательности байт по смещению именно из-за проблемы обработки огромного потока. Тезис про локальные и технологические сети уже интересный если это была именно инициатива РКН

Если блокировать исходящий, можно подстраховаться белым списком адресов назначения. Они есть и работали. Но если блокировать входящий, нужны белые списки источника. Их не появилось.

Судя по точечности происходящего, РКН окончательно уверовал в белые списки техпроцессов. ВУЗы, банки, они все там, но это не точно. Для всех остальных есть анонимный дежурный и блокировки.

Составить белые списки источника не реально. Сейчас подключение к серверу идет с IP1, позже с IP2 и далее с ipN

Подскажите, есть какой-нибудь способ завернуть antizapret с vps сервера через ShadowSocks (ну или что там сейчас не блокируется))?

Рабочие схемы по подобной работе в связке с mikrotik мб?

спасибо за инфу

Как обходить такое на Windows?

Наверное лучше перейти на WG, и обернуть его во что-то, в соседнем топике есть инструкция. Но она для тех, у кого есть свой впн, либо возможность его купить. Ну или использовать другие протоколы, SS (outline), он пока работает

А опенвпн нельзя как-то зашифровать?

Сейчас решил проверить протон впн (тоже с опенвпн), и он внезапно работает. На бесплатном сервере максимальная скорость (100мбит). ого.

Не подскажу насчет бесплатных/коммерчиских. Свой можно

stunnel.

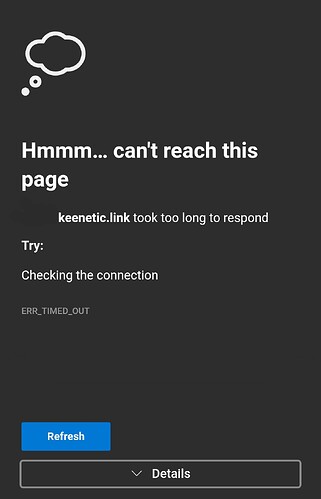

Сегодня узнал что не могу подключиться к вэб консоли роутера в РФ по HTTPS с IP забугорного. Пару дней назад подключение было…

upd: прямой доступ к вэб консоли блокируется. Включил в настройках роутера доступ “Через облако”, только так заработало.

Я такое наблюдал давно на ростелекоме, когда пытался сделать из компа socks прокси, чтобы он принимал входящие (от своих, конечно). Это работало, но недолго, а потом рвалось соединение и больше не устанавливалось (можно было только торрентом пробить порт и тогда снова работало). Видимо использование домашнего компа как сервера не любят провайдеры и считают вредоносной активностью. Ведь может быть порядочный сервер, а может из вас сделали ноду для ddos.