Сборник ссылок

Для настройки АнтиЗапрет

Заходим сюда

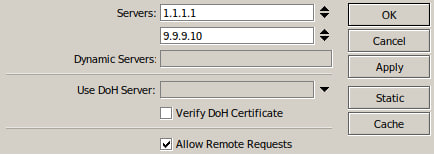

IP - DHCP Server - Networks - Выбираем Свою Сеть - DNS Servers

Задаем DNS Servers

1.1.1.1

9.9.9.10

Перезагружаем Микротик

Настраиваем Антизапрет

Загружаем актуальный архив с сертификатом и ключом antizapret-tcp.zip

https://antizapret.prostovpn.org/antizapret-tcp.zip

Резервные ссылки на актуальный архив с сертификатом и ключом

https://antizapret.prostovpn.org:8443/antizapret-tcp.zip

https://antizapret.prostovpn.org:18443/antizapret-tcp.zip

https://raw.githubusercontent.com/nzkhammatov/certificates/main/antizapret-openvpn/antizapret-tcp.zip

Распаковываем архив

antizapret-tcp.zip

Отправляем 2 этих файла в память Микротика

antizapret-client-shared.crt

antizapret-client-shared.key

Импортируем сертификат, а после ключ

/certificate import file-name=antizapret-client-shared.crt passphrase=""

/certificate import file-name=antizapret-client-shared.key passphrase=""

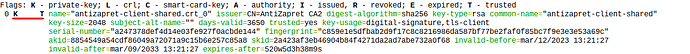

Проверим статус сертификата

/certificate print detail from=antizapret-client-shared.crt_0

Если наблюдаем 2 этих флага K T

Выделено красной линией

Значит порядок, смотрим картинку и идем далее

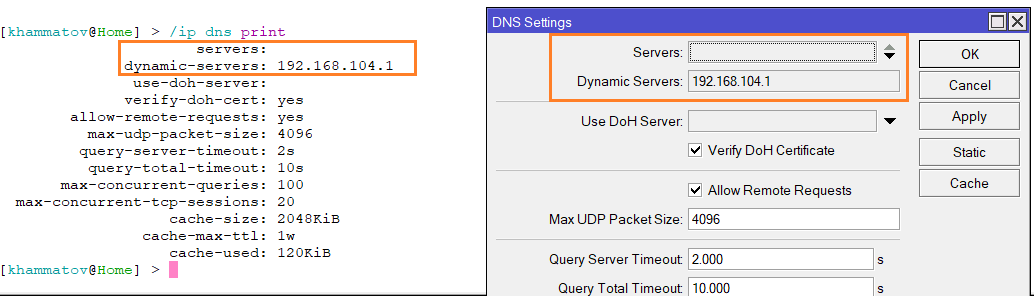

Делаем так, чтобы наш Микротик взял на себя ответственность за обработку DNS

/ip dns set allow-remote-requests=yes

Добавим DNS, в конце настройки оно само очиститься

/ip dns set servers="1.1.1.1,9.9.9.10"

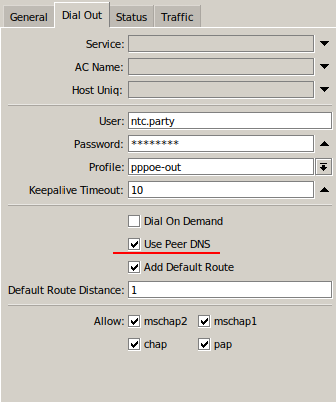

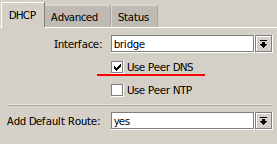

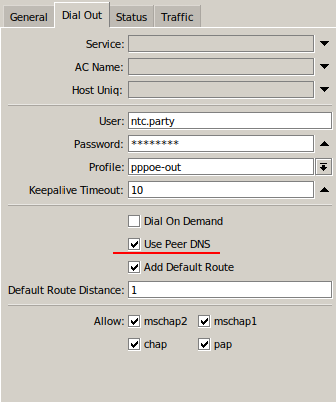

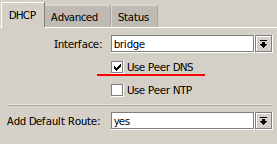

Проведем осмотр интерфейсов способных отдать список DNS серверов

Проведем осмотр интерфейсов способных отдать список DNS серверов

PPPoE, DHCP Client, ...

И отключим опцию

И отключим опцию Use Peer DNS

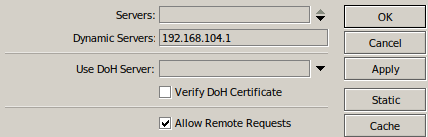

Сейчас раздел IP - DNS

Должен выглядеть как на картинке

Создаем профиль для виртуального интерфейса

/ppp profile

add change-tcp-mss=yes name=AntiZapret on-down=\

"/ip dns set servers=\"1.1.1.1,9.9.9.10\";\r\

\n/ip dns cache flush;\r\

\n{:delay 10};\r\

\n/ip dns static remove [find comment=\"v.31337.lol\"];\r\

\n/ip dns static add address=[/put [resolve v.31337.lol]] comment=v.31337.lol name=v.31337.lol;" on-up="/ip dns set servers=\"\";\r\

\n/ip dns cache flush"

Создаем виртуальный интерфейс

/interface ovpn-client add certificate=antizapret-client-shared.crt_0 cipher=blowfish128 connect-to=v.31337.lol name=AntiZapret password=none port=1194 profile=AntiZapret user=none use-peer-dns=yes disabled=yes

Создадим 3 правила в NAT, первый для Маскарада и два других для редиректа всего не шифрованного DNS на Микротик

/ip firewall nat add chain=srcnat action=masquerade out-interface=AntiZapret comment=AntiZapret;

/ip firewall nat add action=redirect chain=dstnat comment="DNS Redirect to Router" dst-port=53,5353 protocol=udp;

/ip firewall nat add action=redirect chain=dstnat comment="DNS Redirect to Router" dst-port=53,5353 protocol=tcp;

Перетащим их на самый верх или под правило Маскарад вашего провайдера (основного шлюза)

/interface enable AntiZapret

Перезагрузите Микротик, проверяйте

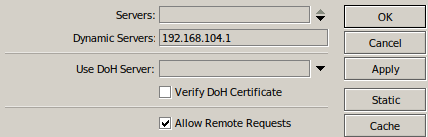

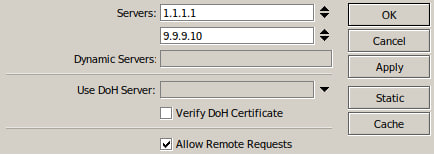

По итогу раздел IP - DNS

Должен выглядеть вот так

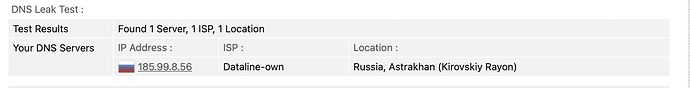

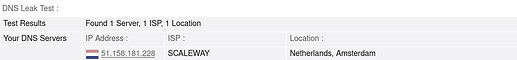

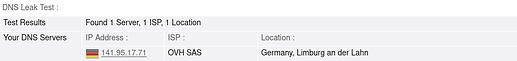

При проведении тестов на ресурсе https://browserleaks.com/dns

Должны получаться результаты как на картинках