Добрый день. А кто-то уже заморачивался с настройкой работы OpenVPN AntiZapret в отдельном VLAN?

Замечательная тема! У меня правда возник вопрос можно ли к микротику прикрутить не vpn а прокси? Судя по всему это предпочтительный способ использования сервиса антизапрета. Да и сам я так думаю гонять весь трафик через впн неприятное занятие.

Если это всетаки возможно может ли ктонибудь написать статью на эту тему или тыкнуть меня носом если она уже существуют буду очень признателен! С наскоку прикрутить .pac файл к моему микрутотику у меня не получилось =(

В vpn заворачивается не весь трафик, а только на заблокированные ресурсы, аналогично прокси серверу.

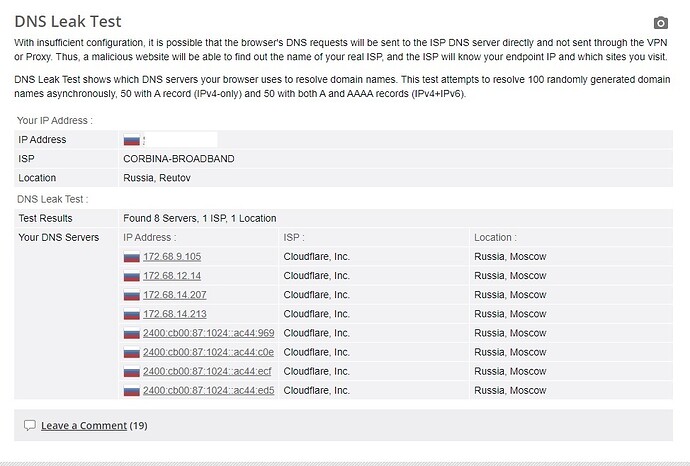

Понял где маршруты на роутер прописать. Но что-то не сходится… DNSleaks показывает не яндексовские адреса, а какие-то другие (и isp пишет cloudfire)… Почему так?

В общем, не получилось. Все равно днс из клаудфайр. Опять у этих программеров все работает через задницу, а не как должно…

Покажете картинки (IP-DNS, IP-Routes) или вывод в терминале нижеуказанных команд?

ip dns print

ip route print

servers: 1.1.1.1,9.9.9.9

dynamic-servers: 192.168.104.1

use-doh-server:

verify-doh-cert: no

allow-remote-requests: yes

max-udp-packet-size: 4096

query-server-timeout: 2s

query-total-timeout: 10s

max-concurrent-queries: 100

max-concurrent-tcp-sessions: 20

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 63KiB

DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 ADS 0.0.0.0/0 100.82.63.254 1

1 ADS 10.224.0.0/15 192.168.104.1 1

2 ADS 68.171.224.0/19 192.168.104.1 1

3 ADS 74.82.64.0/19 192.168.104.1 1

4 A S 77.88.8.1/32 ovpn-antizapret 1

5 A S 77.88.8.2/32 ovpn-antizapret 1

6 A S 77.88.8.3/32 ovpn-antizapret 1

7 A S 77.88.8.7/32 ovpn-antizapret 1

8 A S 77.88.8.8/32 ovpn-antizapret 1

9 A S 77.88.8.88/32 ovpn-antizapret 1

10 ADC 100.82.0.0/18 100.82.28.234 ether1 0

11 ADS 103.246.200.0/22 192.168.104.1 1

12 ADS 178.239.88.0/21 192.168.104.1 1

13 ADS 185.104.45.0/24 192.168.104.1 1

14 ADC 192.168.0.0/24 192.168.0.1 bridgeLocal 0

15 ADC 192.168.104.0/21 192.168.105.37 ovpn-antizapret 0

16 ADS 193.105.213.36/30 192.168.104.1 1

17 ADS 203.104.128.0/20 192.168.104.1 1

18 ADS 203.104.144.0/21 192.168.104.1 1

19 ADS 203.104.152.0/22 192.168.104.1 1

Эммм… Я тут почитал про DoH… 1.1.1.1 это и есть cloudflare…

И снова возвращаемся к опции Use Peer DNS, которую нельзя убрать, потому что роутер автоматически добавляет dhcp клиента на ether1 с комментарием “detect-internet”… Можно ли убрать это автоматическое действие, если dns уже прописаны статикой как это у меня?

Дописывайте маршруты на 1.1.1.1 и 9.9.9.9 через ovpn-antizapret.

Сейчас к ним запросы напрямую идут.

А к Яндекс ДНС можно маршруты убрать, они в Вашем конфиге лишние.

К яндексу - вы ж сами выше советовали замкнуть их на антизапрет!

А к 1.1.1.1, 9.9.9.9 доступ нужен если антизапрет отвалится. Да и зачем все запросы туда отправлять, когда он нужен только для обхода блокировки?

Яндекс - это был вариант на случай, если Яндекс.Браузер подсовывает свои DNS. Если же нет, то эти маршруты не особо и нужны.

По поводу 1.1.1.1 и 9.9.9.9 - при работающем антизапрете все запросы пойдут в него, и если сайт не в списке, то Вам вернется реальный IP, и дальше пойдете на него напрямую. А если антизапрет отвалится, то маршруты на 1.1.1.1 и 9.9.9.9 будут нерабочими и все запросы к ним автоматически пойдут через маршрут по умолчанию ( 0.0.0.0/0 100.82.63.254).

Я сам живу с подобной настройкой.

Почему???

Около часа назад перестало работать, пришлось отключать эти два правила. Роутер ОС не обновлял, v6.49.2.

Маскарад из начала статьи тоже настроен, но его не отключал - пишет ovpn-antizapret not ready.

Если это лёг сам сервис - как бы его так отслеживать, чтобы это знать хотя бы?.. В идеале, конечно, ресторить подключения автоматически, но для начала хотя бы знать, что проблема не с твоим роутером/провайдером и т.д., а с сервисом.

upd. Через прогу OpenVPN работает, на роутере - нет. Фантомная проблема какая-то.

Пробовал вчера так и сяк… Хм… если убрать в “servers” адреса 1.1.1.1… то как бы антизапрет тоже недоступен становится! Его-то адрес задан в виде URL а не адреса… Ну, допустим статиком можно прописать путь до этого адреса… Но если он изменится, тогда все перестанет работать.

А это как и что значит “через”???

И еще… Оказалось что нельзя одновременно использовать dns антизапрета и DoH opendns, например… Когда активен первый, второй выдает в лог ошибку подключения… Если выключить второй (его нельзя просто отключить, надо строку Use DoH Server деактивировать!!!), то остается один днс антизапрета… А если оставить один DoH сервер (опенднс к примеру), то обход блокировок не работает ![]() - проверял по рутрекеру и ннмклуб. Интересно что в одном из них просто говорит сайт недоступен, а в другом - выбрасывает сообщение о блокировке роскомнадзором…

- проверял по рутрекеру и ннмклуб. Интересно что в одном из них просто говорит сайт недоступен, а в другом - выбрасывает сообщение о блокировке роскомнадзором…

Это всё в файрфоксе - яндекс тупо не соединяет “не удается установить соединение”… КАК он это делает? Все dns запросы в nat завернуты на роутер редиректом!! Я не могу понять как у этих программеров все правила не обязательны к выполнению! Это бред какой-то!

Как сделать чтобы при отключении антизапрета работал какой-нибудь другой днс, при этом блокировки обходились? Желательно и в яндексе тоже.

Способ ещё рабочий этот?

Пробовал много раз настраивать, не работает.

Сбрасывал до заводских микротик, у меня IPOE интернет, также с 0 настраивал с дефолтным конфигом из шапки и от ув. khammatov. Правила фаервола отключал, думал может проблема в них. Увы.

Может кто-то подскажет что я делаю не так? или на RB2011 это не работает?

Покажите результаты исполнения команд, если настраивали исключительно по моей заметке, не смешивая с инструкцией из шапки.

Обязательно включите виртуальный интерфейс с именем: AntiZapret

Символ R слева от названия интерфейса.

Если используется не свой контейнер, можете не скрывать данные для подключения, показывайте как есть.

/interface ovpn-client print from=AntiZapret

/ip dns print

/ip firewall nat print

И прикрепите скриншот-результат проверки с ресурса: https://browserleaks.com/dns

Если не сложно, можете провести тест на разных устройствах и разных браузерах, убедитесь что тест проходит не через мобильное подключение (если это смартфон) или иной другой маршрут вам доступный.

Вот.

Спойлер

Flags: X - disabled, R - running

0 R name=“AntiZapret” mac-address=xx:xx:xx:xx:xx:xx max-mtu=1500

connect-to=vpn.antizapret.prostovpn.org port=1194 mode=ip user=“none”

password=“none” profile=AntiZapret

certificate=antizapret-useraccess2.crt_0 verify-server-certificate=no

auth=sha1 cipher=aes128 use-peer-dns=exclusively add-default-route=no

servers:

dynamic-servers: 192.168.104.1

use-doh-server:

verify-doh-cert: no

allow-remote-requests: yes

max-udp-packet-size: 4096

query-server-timeout: 2s

query-total-timeout: 10s

max-concurrent-queries: 100

max-concurrent-tcp-sessions: 20

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 55KiB

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; AntiZapret

chain=srcnat action=masquerade out-interface=AntiZapret

1 ;;; lan

chain=srcnat action=masquerade log=no log-prefix=“”

2 X ;;; me

chain=srcnat action=masquerade src-address=192.168.88.0/24

out-interface=ether1-ext log=no log-prefix=“”

3 X ;;; masq. vpn traffic

chain=srcnat action=masquerade src-address=192.168.89.0/24

4 ;;; DNS Redirect to Router

chain=dstnat action=redirect protocol=udp dst-port=53,5353,1253

5 ;;; DNS Redirect to Router

chain=dstnat action=redirect protocol=tcp dst-port=53,5353,1253

Ваш результат теста напоминает работу DNS-over-HTTPS от Cloudflare на Firefox.

Выключите его, если это так.

Manual in English

Manually enabling and disabling DNS-over-HTTPS

Manual in Russian

Включение и отключение DNS через HTTPS вручную

И заного проведите тест: https://browserleaks.com/dns

Хром, DOH не работает.

Может с IPOE не работает?

Я не думаю, что провайдер связи из РФ стал бы использовать Сloudflare DNS.

Тот же самый тест со смартфона попробуйте еще раз.

И еще результат этого: https://cloudflare-dns.com/help/

Дополнительно еще покажите что происходит если делать вот так:

/put [resolve server=192.168.104.1 rutracker.org];

/put [resolve server=192.168.104.1 browserleaks.com];

/put [resolve rutracker.org];

/put [resolve browserleaks.com];