Вот только вчера написал здесь, что у меня не открываются страницы с модами на Red Dead Redemption 2 Mods - Nexus Mods, а сегодня уже открываются, словно кое-кто читает этот форум и добавил просто в исключение целиком данный ресурс. Там CDN клаудфларе используется.

для галочки.

вчера блокировались ВСЕ sni если ip был выставлен клаудфрейрский. я проверяю блок по ip вот этой командой тк недавно были целые блоки по ip всей подсети

curl -v4 --connect-to ::104.21.16.1:443 https://ya.ru

работающий ip должен иметь строку Connected to 104.21.16.1:443 оснальное не важно, правильный коннект дает sslv3 alert handshake failure ошибку в конце

но! вчера зависало на client hello будто забанили по sni… а sni был ya.ru, добавление ya.ru в zapret (!) это фиксило. такого я еще не видел, тспу теперь сопоставляют ip и sni одновременно и если ip плохой то sni блокируется? для чего и что это было?

Ради интереса решила написать в поддержку РТК. Вот что мне ответили:

Как обычно, ничего не знаем, у нас все работает, пользуйтесь российскими сайтами. А мне как английский детям преподавать?? Через госуслуги??

попробуй .1 поменять в конце

на многих провайдерах ? // ТСПУ ?! на эти адреса более жесткий фильтр как пишут

даже можно попробовать в HOSTS подменить на .2 .3 .11 .211 etc (если заработает)

100500 популярных сайтов

nnmclub.to. 4m50s A 104.21.112.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.16.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.32.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.48.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.64.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.80.1 (AS13335 Cloudflare, Inc.) ()

nnmclub.to. 4m50s A 104.21.96.1 (AS13335 Cloudflare, Inc.) ()

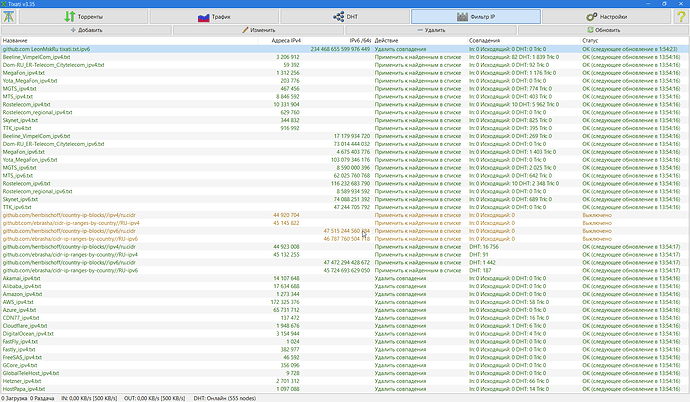

часто жалуются на бан при торрентах

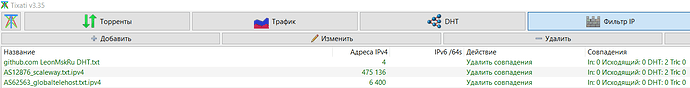

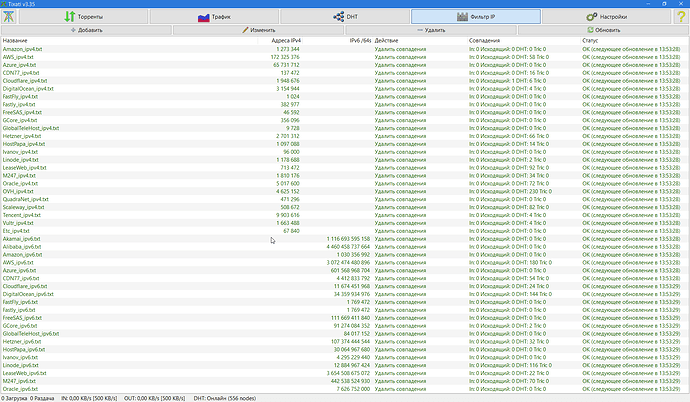

на tixati проще/удобней и просто тестировать

и фильтровать ненужное

хотя можно и через firewall / router

https://github.com/LeonMskRu/arti_windows/raw/refs/heads/main/TEMP/AS12876_scaleway.txt.ipv4

https://github.com/LeonMskRu/arti_windows/raw/refs/heads/main/TEMP/AS62563_globaltelehost.txt.ipv4

https://github.com/herrbischoff/country-ip-blocks/raw/refs/heads/master/ipv4/ru.cidr

https://github.com/ebrasha/cidr-ip-ranges-by-country/raw/refs/heads/master/CIDR/RU-ipv4-Hackers.Zone.txt

![]()

открывается только из FI (Hetzner)

хостится в Hetzner

даже другие Hetzner-ы не открывают сайт

тут в другой теме всплыло

зона .ua в РФ заблокирована

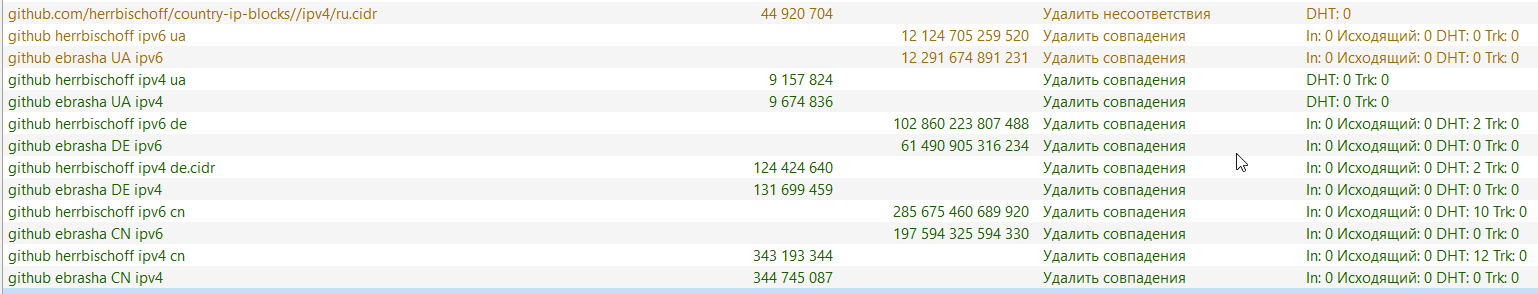

пытался для Tixati (DHT) настроить несколько фильтров.

и через скрипты самому парсить

и чужие списки.

но по тем или иным причинам там бывают те или иные расхождения

особенно Крым/ДНР/ЛНР или какие то хостинги

https://raw.githubusercontent.com/herrbischoff/country-ip-blocks/refs/heads/master/ipv4/ua.cidr

https://raw.githubusercontent.com/ebrasha/cidr-ip-ranges-by-country/refs/heads/master/CIDR/UA-ipv4-Hackers.Zone.txt

я не собираюсь никого фильтровать. если кто-то это делает то вы показываете слабость и лижете зад у ркн.я скорее сейчас буду дудосить тспу repeats=1024 по всему udp, потому что у меня тоже есть предел и меня это задолбало

Спойлер

Наберётся таких штук 1000 и весь провайдер будет рад такому и не только провайдер

В одиночку такая нагрузка не особо будет мешать работе ТСПУ , так и прова

крупные даже не заметят. у меня вон в РТ неделями бывает что то ломается. но пока не позвонишь в “Воронеж” (или где у них теперь главный офис) “инженерам” или не напишеш в noc@rt.ru (адрес примерный:) никто ничего не замечает вообще

я уж вообще молчу о троле с “неработающим” интерене назло бабушке и ушам (c)(r)™

кому надо у тех работает “что надо”.

у меня другая проблема вот ![]()

оказалось многие пиратские “онлайн видео” (вроде eurosport/etc) работают через CDN-ы где забанен весь неРФ :))) вроде как. не работает даже через Warp (DME/RU)

и приходить отключать VPN/proxy/etc чтобы посмотреть ![]()

https://cdntvmedia.com/

https://tv.tvcdnpotok.com/

Спойлер

UA ? хотя по AS15626 GREEN FLOID LLC - bgp.he.net USA

cdntvmedia.com. 43s A 130.0.239.24 (AS15626 GREEN FLOID LLC)

7 49 ms 45 ms 56 ms sto-b2-link.ip.twelve99.net [80.239.128.74]

8 41 ms 37 ms 41 ms sto-bb2-link.ip.twelve99.net [62.115.140.216]

9 78 ms 60 ms 71 ms ffm-bb2-link.ip.twelve99.net [62.115.138.105]

10 112 ms 78 ms 95 ms win-bb2-link.ip.twelve99.net [62.115.138.23]

11 101 ms 92 ms 91 ms kiev-b3-link.ip.twelve99.net [62.115.123.131]

12 99 ms 90 ms 92 ms kiev-b2-link.ip.twelve99.net [62.115.138.87]

13 * * * Превышен интервал ожидания для запроса.

14 164 ms 97 ms 86 ms gw.itldc.com [78.154.176.138]

tv.tvcdnpotok.com. 3h32m48s A 50.7.36.242 (AS30058 FDCservers.net)

AS30058 FDCservers.net - bgp.he.net USA

7 47 ms 48 ms 54 ms ae6.cr3-stk3.ip4.gtt.net [195.72.93.182]

8 76 ms 86 ms 79 ms ae1.cr3-vie2.ip4.gtt.net [141.136.109.222]

9 78 ms 79 ms 70 ms ip4.gtt.net [195.72.93.162]

Спойлер

Стандартная политика любого провайдера.

Не проще ли внести в исключение данные сайты в VPN/proxy/etc. ?

Что бы они не обрабатывали и не ломали сайты

сайтов много. CDN тоже разные

причем у “меня” несколько ПК. с зоопарком браузеров (firefox/chrome/etc)

поэтому пытаюсь сделать “универсальный” и “простой” через squid/privoxy (а те уже пытаются через warp/opera-proxy/vpn работать в зависимости от …) ![]()

чтобы не сильно оффтопить

.curl_IP_AI_chatgpt.py (13,3 КБ)

proxies.txt (861 байт)

socks5 192.168.1.111:800 | 104.28.198.2 | 2a09:bac1: :b3 | IPv6 | RU | Moscow, Russia

http 192.168.1.111:808 | 104.28.198.2 | 2a09:bac1: :b3 | IPv6 | RU | Moscow, Russia

socks5 192.168.0.111:800 | 104.28.198.7 | 2a09:bac1: :242 | IPv6 | RU | Moscow, Russia

http 192.168.0.111:808 | 104.28.198.7 | 2a09:bac1: :242 | IPv6 | RU | Moscow, Russia

socks5 127.0.0.1:800 | 104.28.198.6 | 2a09:bac1: :21f | IPv6 | RU | Moscow, Russia

http 127.0.0.1:808 | 104.28.198.6 | 2a09:bac1: :21f | IPv6 | RU | Moscow, Russia

socks5 127.0.0.1:8086 | 88.208.225. | CONN_REFUSED | ERR | GB | London, UK

socks5h 127.0.0.1:8086 | 88.208.225. | CONN_REFUSED | IPv4 | GB | London, UK

http 127.0.0.1:8680 | 88.208.225. | CONN_CLOSED | IPv4 | GB | London, UK

trip (trippy), mtr (globalping), теперь еще и FTR есть и для windows тоже

A fast, parallel ICMP traceroute implementation with ASN lookup.

Спойлер

C:\_INET>ftr -m 20 -v dns.adguard-dns.com

ftr to dns.adguard-dns.com (94.140.15.15), 20 max hops, 1000ms probe timeout, 3000ms overall timeout

Using Raw ICMP IPv4 mode for traceroute

Performing ASN lookups, reverse DNS lookups and classifying segments...

1 [LAN ] 192.168.0.9 1.618 ms

2 [LAN ] 192.168.8.1 5.800 ms

3

4 [LAN ] 10.161.49.130 42.917 ms

5 [ISP ] 212.48.195.16 44.834 ms [AS12389 ROSTELECOM-AS PJSC Rostelecom. Technical Team, RU]

6 [ISP ] ge16-0-4-vl801-1g.e320-1-ptzk.nwtelecom.ru (212.48.195.17) 46.700 ms [AS12389 ROSTELECOM-AS PJSC Rostelecom. Technical Team, RU]

7 [ISP ] 217.107.120.119 86.269 ms [AS12389 ROSTELECOM-AS PJSC Rostelecom. Technical Team, RU]

8 [ISP ] ae10-1.fra30.core-backbone.com (80.81.195.147) 89.224 ms

9 [BEYOND] ae2-2029.fra10.core-backbone.com (81.95.15.69) 82.700 ms [AS201011 CORE-BACKBONE CORE-BACKBONE GMBH GLOBAL NETWORK, DE]

10 [ISP ] coreb-fra.cdn77.com (169.150.195.68) 82.685 ms

11

12 [BEYOND] dns.adguard-dns.com (94.140.15.15) 86.676 ms [AS212772 ADGUARD, CY]

7 [UNKNOWN] 217.107.120.117 101.274 ms [AS12389 ROSTELECOM-AS PJSC Rostelecom. Technical Team, RU]

8 [UNKNOWN] static.25.48.47.78.clients.your-server.de (78.47.48.25) 71.987 ms [AS24940 HETZNER-AS, DE]

9 [UNKNOWN] core5.fra.hetzner.com (213.239.224.218) 80.854 ms [AS24940 HETZNER-AS, DE]

10 [UNKNOWN] core24.fsn1.hetzner.com (213.239.224.93) 84.489 ms [AS24940 HETZNER-AS, DE]

8 [ISP ] 95.71.2.226 61.126 ms [AS12389 ROSTELECOM-AS PJSC Rostelecom. Technical Team, RU]

9 [BEYOND] 172.68.8.49 63.173 ms [AS13335 CLOUDFLARENET, US]

10 [BEYOND] 172.67.182.196 56.255 ms [AS13335 CLOUDFLARENET, US]

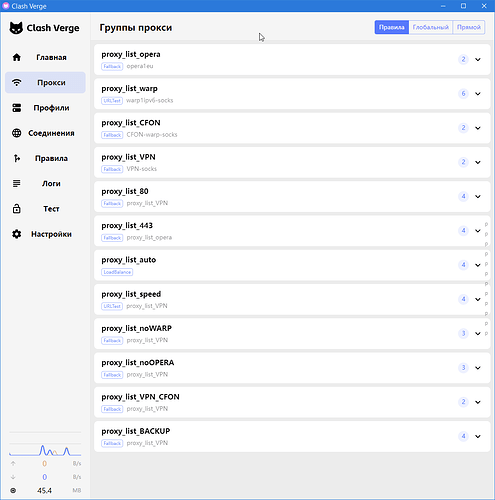

Какая-то у вас сложная система, не проще ядром mihomo воспользоваться? В него и варп можно запихнуть (включая опции awg) и opera-proxy (учитывая, что, по-видимому, это обычное https прокси) и что угодно ещё. Потом добавляете прокси группу fallback или url-test, чтобы вас автоматом перекидывало, ну или руками правила сделать. Можно всё это в tun запустить + listener’ы на каждый прокси, для ситуаций когда надо что-то открыть конкретным образом (через вкладки-контейнеры в браузере, например).

Что-то типа такого конфига (это для винды вариант):

Спойлер

allow-lan: false

mode: rule

log-level: warning

ipv6: true

global-client-fingerprint: chrome

profile:

store-selected: true

listeners:

- name: direct

type: socks

port: 8084

udp: true

proxy: "DIRECT"

- name: warp

type: socks

port: 8085

udp: true

proxy: "WARP - Load Balance"

- name: opera

type: socks

port: 8086

udp: true

proxy: "Opera VPN"

dns:

enable: true

cache-algorithm: arc

prefer-h3: true

use-system-hosts: false

ipv6: true

default-nameserver:

- 1.0.0.1

- 8.8.4.4

- 9.9.9.9

nameserver:

- https://1.0.0.1/dns-query

- https://8.8.4.4/dns-query

- https://9.9.9.9/dns-query

tun:

enable: true

stack: system

auto-route: true

auto-detect-interface: true

dns-hijack:

- any:53

- tcp://any:53

device: utun0

route-exclude-address:

- 192.168.0.0/16

proxies:

- name: "WARP - 01"

type: wireguard

udp: true

remote-dns-resolve: false # иначе ютуб будет выдавать не-местные ggc, тут на свое усмотрение

# тут_был_конфиг

amnezia-wg-option:

jc: 4

jmin: 1

jmax: 1

s1: 0

s2: 0

h1: 1

h2: 2

h4: 3

h3: 4

- name: "WARP - 02"

# и другие конфиги по аналогии

- name: "Opera VPN"

type: http

server: 77.111.247.48 # взято из opera-proxy -list-proxies

port: 443

skip-cert-verify: true # можно false если server как доменное имя

tls: true

password: # блаблабла, берется из opera-proxy -list-proxies

username: # блаблабла, берется из opera-proxy -list-proxies

proxy-groups:

- name: "WARP - Load Balance" # для примера

proxies:

- "WARP - 01"

- "WARP - 02"

type: load-balance

strategy: consistent-hashing

url: 'https://www.gstatic.com/generate_204'

expected-status: 204

interval: 300

lazy: true

- name: "WARP with fallback"

type: fallback

proxies:

- "WARP - Load Balance"

- "Opera VPN"

url: 'https://www.gstatic.com/generate_204'

expected-status: 204

interval: 300

lazy: true

rules:

- 'MATCH,WARP with fallback'

- не заработало (криво работало) что то вроде

rule-providers:

microsoft_domains:

type: file

behavior: domain

path: "./ruleset/microsoft.txt"

interval: 86400

пробовал 100500 разных конфигов/вариантов. утомил ChatGPT/DeepSeek/etc вопросами “что не так” и правками конфигов по их “советам”

там было что то вроде

xxx.windowsupdate.com срабатывает

yyy.zzz.windowsupdate.com НЕ СРАБАТЫВАЕТ

при этом в правилах доменов (в разных формах, как TEXT так и YAML) было указано windowsupda.com (и несколько других. так же работали “непойми как”)

сейчас clash-verge ( mihomo 1.19.11 ) работает.. но через костыли

- DOMAIN-SUFFIX,msys2.org,proxy_list_noWARP

- GEOSITE,microsoft,proxy_list_noOPERA

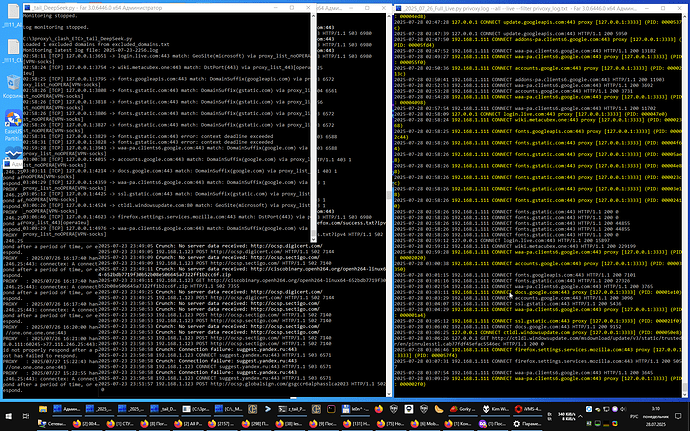

- сильно не нравятся логи clash

хотя и Privoxy та еще поделка после привычных логов Squid

хотя и Privoxy та еще поделка после привычных логов Squid  но хотя бы можно быстро tail -F | grep -E “(blabla|nafik|etc)” что то отладить/проверить

но хотя бы можно быстро tail -F | grep -E “(blabla|nafik|etc)” что то отладить/проверить

в том или ином виде сделал вывод в понятном формате, но нехватает информации при глюках и проблемах цепочек прокси → прокси

например проблемы с правилами были, socks5h пришлось менять на http (может и не этот домен.) в clash может в DEBUG что то и будет полезное (и то не проверял.)

2025-07-26 16:59:42 Crunch: No server data received: http://detectportal.firefox.com/success.txt?ipv4

2025-07-26 16:59:42 192.168.1.111 GET http://detectportal.firefox.com/success.txt?ipv4 HTTP/1.1 502 7220

2025-07-26 16:59:42 Crunch: No server data received: http://detectportal.firefox.com/success.txt?ipv6

2025-07-26 16:59:42 192.168.1.111 GET http://detectportal.firefox.com/success.txt?ipv6 HTTP/1.1 502 7220

Спойлер

Privoxy

2025-07-28 02:35:12 192.168.1.111 CONNECT ssl.gstatic.com:443 proxy [127.0.0.1:3333] (PID: 00001460)

2025-07-28 02:35:16 192.168.1.111 CONNECT opengraph.githubassets.com:443 HTTP/1.1 200 84060

2025-07-28 02:36:02 192.168.1.111 CONNECT docs.google.com:443 HTTP/1.1 200 9026

2025-07-28 02:37:52 192.168.1.111 CONNECT waa-pa.clients6.google.com:443 HTTP/1.1 200 3933

2025-07-28 02:39:17 127.0.0.1 CONNECT api.github.com:443 proxy [127.0.0.1:3333] (PID: 00001d2c)

2025-07-28 02:39:18 127.0.0.1 CONNECT api.github.com:443 HTTP/1.1 200 4703

Clash

02:29:26 [TCP] 127.0.0.1:65284 -> waa-pa.clients6.google.com:443 match: DomainSuffix(google.com) via proxy_list_noOPERA[VPN-socks]

02:29:50 [TCP] 127.0.0.1:65327 -> darkreader.org:443 match: DstPort(443) via proxy_list_443[opera1eu]

02:30:31 [TCP] 127.0.0.1:65400 -> opengraph.githubassets.com:443 match: GeoSite(github) via proxy_list_noOPERA[VPN-socks]

Squid

2024.06.05/00:27:00 127.0.0.1 TCP_TUNNEL/200 FIRSTUP_PARENT/Opera\127.0.0.1 newassets.hcaptcha.com:443 CONNECT 46004(ms) 10315(byte)

2024.06.05/00:27:01 127.0.0.1 TCP_TUNNEL/200 HIER_DIRECT/egress.yandex.net\2a02:6b8::299 egress.yandex.net:443 CONNECT 65235(ms) 24438(byte)

2024.06.05/00:27:22 127.0.0.1 TCP_TUNNEL/200 HIER_DIRECT/networksdb.io\2001:19f0:7400:1154:5400:4ff:feac:4398 networksdb.io:443 CONNECT 80470(ms) 129871(byte)

2024.06.05/00:27:57 127.0.0.1 TCP_TUNNEL/200 FIRSTUP_PARENT/Opera\127.0.0.1 ntc.party:443 CONNECT 45678(ms) 866(byte)

2024.06.05/00:28:47 127.0.0.1 TCP_TUNNEL/200 HIER_DIRECT/yastatic.net\2a02:6b8:20::215 yastatic.net:443 CONNECT 180307(ms) 673(byte)

2024.06.05/00:28:58 127.0.0.1 TCP_TUNNEL/200 FIRSTUP_PARENT/Opera\127.0.0.1 ntc.party:443 CONNECT 45667(ms) 924(byte)

- ну у меня БЫЛО много прокси, но скорей для тестов и для “сложных” случаев (например что то не работает через opera-proxy EU/USA вообще.)

поэтому хочется

проще чем Squid (там правила это ПП… да и работает хуже Privoxy при цепочках прокси)

удобней чем Privoxy в плане ACL (оно вообще не умеет CIDR)

так то ТЕОРЕТИЧЕСКИ clash (кроме логов) лучше обоих если бы заработали списки доменов

Так там же в доках написан синтаксис фильтров:

Спойлер

- Подстановочный знак *

- Подстановочный знак * в Clash может сопоставить только один уровень домена за раз.

*.baidu.com соответствует tieba.baidu.com, но не соответствует 123.tieba.baidu.com или baidu.com.

- Подстановочный знак * в Clash может сопоставить только один уровень домена за раз.

- Подстановочный знак +

- Подстановочный знак + похож на DOMAIN-SUFFIX и может сопоставлять несколько уровней за раз.

+.baidu.com соответствует tieba.baidu.com, 123.tieba.baidu.com и baidu.com.

- Подстановочный знак + похож на DOMAIN-SUFFIX и может сопоставлять несколько уровней за раз.

- Подстановочный знак .

- Подстановочный знак . может сопоставлять несколько уровней за раз.

.baidu.com соответствует tieba.baidu.com и 123.tieba.baidu.com, но не соответствует baidu.com.

- Подстановочный знак . может сопоставлять несколько уровней за раз.

Но вообще хз. Я geoip/geosite листы не использую, т.к. я проксирую только ~100-200 доменов, которые мне нужны, остальное direct.

Ещё, насколько я помню, Clash Verge предполагает трафик через ВПН по умолчанию. Т.е. если в голом mihomo чтобы пустить только условный чатжпт через ВПН сработает такое:

- DOMAIN-SUFFIX,chatgpt.com,operavpn

то в clash verge нужно такое:

- DOMAIN-SUFFIX,chatgpt.com,operavpn

- MATCH,DIRECT

Хз относится ли это к твоему случаю.

ну я и доки читал. и самые разные варианты использовал (как “сам” так и по “советам” AI)

тупо то работало то нет на одном и том же домене с разными поддоменами

там еще ИИ писал что могут быть “проблемы” ДНС но “ломать” еще и dnscrypt-proxy + TechnitiumDNS я не решился.

то есть оно (clash) вроде как работает. но при отладке добавить/убрать домен и тем более НЕСКОЛЬКО доменов тот еще гимор.

тот же c:\squid\3_5_28\bin\squid.exe -k reconfigure -n squidsrv

или Privoxy вообще на лету перечитывает “конфиг” и листы что в нем прописаны и поменялись

у меня clash-verge даже после загрузки “нового” (исправленого) конфига иногда требуется quit/start чтобы оно всё перечитало ![]()

при этом “интервал обновления” на local похоже вообще не работает у меня ;-E

мои “проблемы” по большей части что много прокси и фиг отследишь что “не работает”

причём иногда proxy->proxy отвечает CONNECT 200 OK но вот прокси что в интернет лезет на самом деле отвечает 50х и это если повезет. бывает EOF или еще что покруче

а squid/privoxy // (clash?) не всегда понимают что нужно брать другой прокси даже при fallback

у меня например раньше был “лоад баласинг” на PD, но у него свои заморочки. в том числе что если 3и (даже если прописано больше.) прокси “выбранных” не ответило, оно всё равно лезет DIRECT

2025/07/26 16:18:02 [http] proxy:2/3 CONNECT accounts.google.com:443 <= http proxy server: not available

2025/07/26 16:18:29 [http] proxy:3/3 CONNECT accounts.google.com:443 <= http proxy server: not available

2025/07/26 16:18:29 [http] CONNECT accounts.google.com:443 ← 192.168.1.111:50187 <= no proxy succeeded, try direct once

2025/07/26 16:18:29 [http] direct:1/1 CONNECT accounts.google.com:443 => 192.168.1.111:50187 ↔ 192.168.0.111:51981 ↔ 74.125.131.84:443

У меня в такой ситуации verge вообще намертво повисал, что итоге и сподвигло меня сначала перепробовать другие ui, а потом просто взяться за само mihomo напрямую. Хотя и с ним не всё гладко. То странички в лисе вываливаются с pr_end_of_file_error, пока F5 не нажмешь пару раз. То злосчастные поддомены twimg.com на твиттере намертво повисают на хэндшейке. Я уж и так, и сяк крутил, но до конца проблемы так и не ушли.

Надо тоже Privoxy попробовать будет.

Privoxy многим хорош.

гибкие ACL (если без CIDR)

что то можно сразу напрямую, чтото через clash/etc (можно и через socks5t), чтото сразу в нужный прокси (лучше http, с socks5t (это лучше чем socks5h) у меня ВПН адгуарда и CFON (Psiphon) часто глючит)

перечитывает config.txt и прописанные там ACL на лету (при изменении файлов)

довольно неплохие логи для отладки (если включить ДЕБАГ)

Спойлер

только для примера !!!11

_2025_07_26_Full_Live.py (21,7 КБ)

config.txt (2,4 КБ)

WWW_2025-07-28_13-28.rar (4,2 КБ)

плохо не умеет CIDR, например 2000::/3 через определенный прокси ![]()

может только цифровые

curl -x 127.0.0.1:8118 https://[2606:4700:4700::1111]/cdn-cgi/trace

{+forward-override{forward 192.168.0.111:9898}}

<[2-3][0-9a-f:]+>

<[2-3][0-9a-f][0-9a-f][0-9a-f]:*>

2025-07-28 13:32:31 127.0.0.1 CONNECT [2606:4700:4700::1111]:443 via [192.168.0.111:9898] (PID: 00002c4c)

2025-07-28 13:32:31 127.0.0.1 CONNECT [2606:4700:4700::1111]:443 HTTP/1.1 200 3874

Пропатчил немного:

ftr-bin.7z (559.6 KB)

ftr-src.7z (41.4 KB)

- Перевёл резолвер с клаудфлары, который может быть заблокирован, на системный, который может кэшировать локально записи

- Добавил службы определения публичного адреса, убрал нерабочую, сделал по умолчанию

ident.me(к сожалению Hetzner) завместо амазоновского - Сделал определение публичного адреса по IPv4 принудительно (клиент лез по IPv6, а IPv6 эта шляпа всё равно не поддерживает)