Вы в комментарии хоть загляните, я же дал выше ссылку. Пользователи там им пишут - и они публично вносят домены для обхода. Можно написать им в личку, попросить почту для этого.

Проблема в том…

Что почта в зоне РУ и так под контролем.

Вы только можете за себя отвечать, а не за идиотов. Появиться пост идиота о красоте обхода где-нить на открытых ресурсах и будет всем грустно сразу

А также, видимо, и убирают ) Инста больше не работает ни через один из их адресов. Ну или РТК все IP вообще перебанили.

о блокировке SNI роскомнадзором не забывайте

Естественно с обходом проверял

ну так выше скидывали ip controld, через первый инста доступна

Для начала https://tranco-list.eu/

Ну так, если вы если компилили, то код открывали, наверное? Не видела какой там ДНС вписан? Там не сам контролд, а комсс, который их услугами пользуется. С обычным контролд у меня тоже нифига не работает.

Флаг в руки.

Спс. Реально полезный лист. Воспользуюсь, если буду дорабатывать прогу.

Альтернатива: GitHub - DNSCrypt/dnscrypt-proxy: dnscrypt-proxy 2 - A flexible DNS proxy, with support for encrypted DNS protocols.

В утилите можно прописать любой сервер DNS с DoH:

Там есть и бесплатные от ControlD

Не догадался глянуть.

Сделал. Прогнал по первой тысяче самых популярных доменов из этого поста.

Результат:

microsoft.com

bing.com

goo.gl

sentry.io

cisco.com

googleblog.com

stripe.com

avast.com

openai.com

weather.com

pixabay.com

chatgpt.com

dell.com

avcdn.net

sophos.com

intel.com

qualtrics.com

newrelic.com

microsoftapp.net

intercom.io

healthline.com

bitdefender.com

upwork.com

unpkg.com

supercell.com

segment.io

vmware.com

pexels.com

Дальше проверять не буду, т.к. лень.

Вот прога + код. На линуксе и остальных ОС тоже должна завестить, но компильте уже сами.

ComssAnalyzer2.zip (6,2 МБ)

Использование: ComssAnalyzer2 название_листа_со_списком_доменов

У меня предложение по usability для первого ComssAnalyzer. Если вводится в аргументе не доменное имя, а например

ComssAnalyzer https://ottplayer.tv/

или

ComssAnalyzer http://ottplayer.tv

то отсекать лишнее, чтобы не было ошибки Critical error: no IP found. Чтобы сама прога отсекала.

И ещё вопрос. Если IP несколько, берётся первый?

Можешь попробовать кросскомпилировать:

set CGO_ENABLED=0

set GOARCH=386

set GOOS=linux

go build -ldflags="-s -w"

GOARCH=386 значит будет работать и на 32 и на 64 битных линуксах (статический бинарник). CGO_ENABLED=0 можно не указывать.

Я вот чего не понимаю. Есть к примеру игра Brawl stars, где блокировка стоит с российских ip. Умелец сделал днс и с его помощью обходит блокировку (dns.nullsproxy.com). Сказал что поднял сервер и прокси буквально на коленке. Ч как и автор темы хочу сделать своё и не понимаю как оно работает. У меня есть впс и там стоит адгард, для доменов supercell.com и brawlstarsgame.com указано правило ходить через этот днс сервер. Но как самостоятельно сделать такое , мозгов совершенно не хватает:( Есть идеи?

А почему бы не написать ребятам с comss такой вопрос?

Они уже 7 месяцев “думают” над этим вопросом и всё никак не придумают.

Я веду свой список, но у комсы пользовательская база больше и домены, не желающие видеть “грязных русских” они находят быстрее (плюс у них отдельный список для Крыма и подобных мест). Жаль дублировать усилия, было бы куда проще, если бы они сделали свои списки публичными.

Как раз поэтому они и не разблокируют доступ к ресурсам, заблокированным РКН (хотя технически могли бы).

Насколько я понял из комментариев с их сайта, у них там куча разных списков с учётом того, где находится клиент. Условно: для Москвы это один список, а для Крыма другой, потому что ряд сервисов блокирует доступ именно со спорных территорий но не из России в целом.

Иногда whois возвращает NetName, иногда netname. Прога это не учитывает. Если netname, то не возвращает результат. Нужен регистронезависимый grep.

Мне ChatGPT написал прогу на Си с обычным nslookup и whois, которая это учитывает. Но правда избавиться от префиксов https:// и http:// у него не получилось.

Это сделать достаточно просто, но, мне кажется, это переизобретение велосипеда. Та прога, которая ComssAnalyzer, это просто был тест концепта, который я доработал в ComssAnalyzer2.

Функционал, который вы хотите, уже есть во всем известных утилитах. Которыми вы и воспользовались.

Хз крч. Попозже пофикшу и выложу. Наверн.

Написал.

ResolveAndWhois_1.2.zip (6,2 МБ)

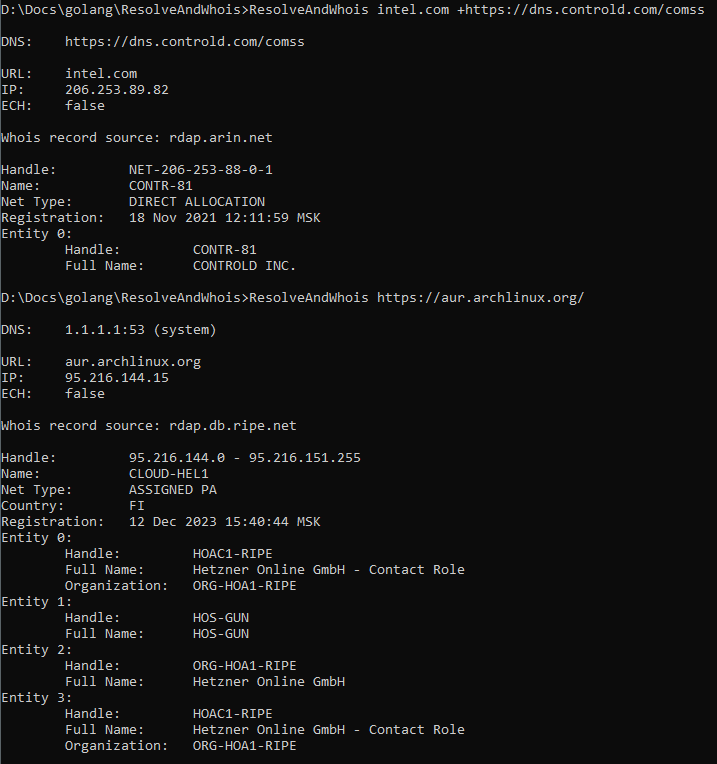

Использование:

USAGE: PROGRAMNAME +<IPv> +<RESOLVER> <ADDRESS TO RESOLVE>

EXAMPLE 1: ResolveAndWhois.exe +4 +dns.google example.com

EXAMPLE 2: ResolveAndWhois.exe +8.8.8.8:53 https://example.com/

Если не указывать айпи версию - предполагается 4.

Если не указывать адрес - предполагается example.com. Адрес автоматически чистится от префиксов и т.д.

Если не указывать резолвер - используется системный. Если не использовать точный адрес резолвера, предполагается https и /dns-query (doh). Поддерживается plain, в этом случае обязательно указывать в виде айпи:порт.

Справка по -? или --help

Механику whois переделал. Выкинул модуль с гитхаба, который использовал до этого, т.к. он результаты выдает неустойчиво. Вместо этого прикрутил бутстрап-запрос к ARIN, который возвращает унифицированную запись Registration Data Access Protocol (RDAP) в виде json и потом просто её запарсил.

UPD 1.1:

- теперь показывает источник whois записи

- показывает страну (если есть соответствующее поле)

- показывает дату регистрации, с поправкой на местное время

- показывает данные по всем enitites

- лучше форматирование

UPD 1.2

- добавил вывод наличия ECH