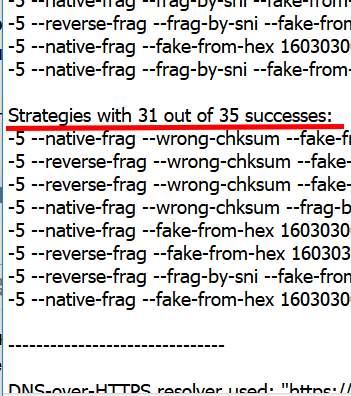

Потратив полдня вроде заработало.(Strategies with 25 out of 83 successes).Это было очень тяжело.

Ребят, вопрос тупой, наверное. Но если FAKEHEX от балды подбирать - есть смысл?

- Т.е., найдутся ли рабочие варианты?

- Будут ли эти варианты более живучи, чем стандартный FAKEHEX?

Попадалось где-то, что должно быть кратное число символов.

Ближайший находится сам, остальные руками. Открываете видос в браузере, f12-сеть и там смотрите ссылки на googlevideo.com

Так как в командной строке моноширинный шрифт, то чтобы было ровно там добавлено 4 пробела (в итоге “not working” и “working” используют одинаковое кол-во символов). Плюс табуляция в конце. Вру, там просто 2 табуляции.

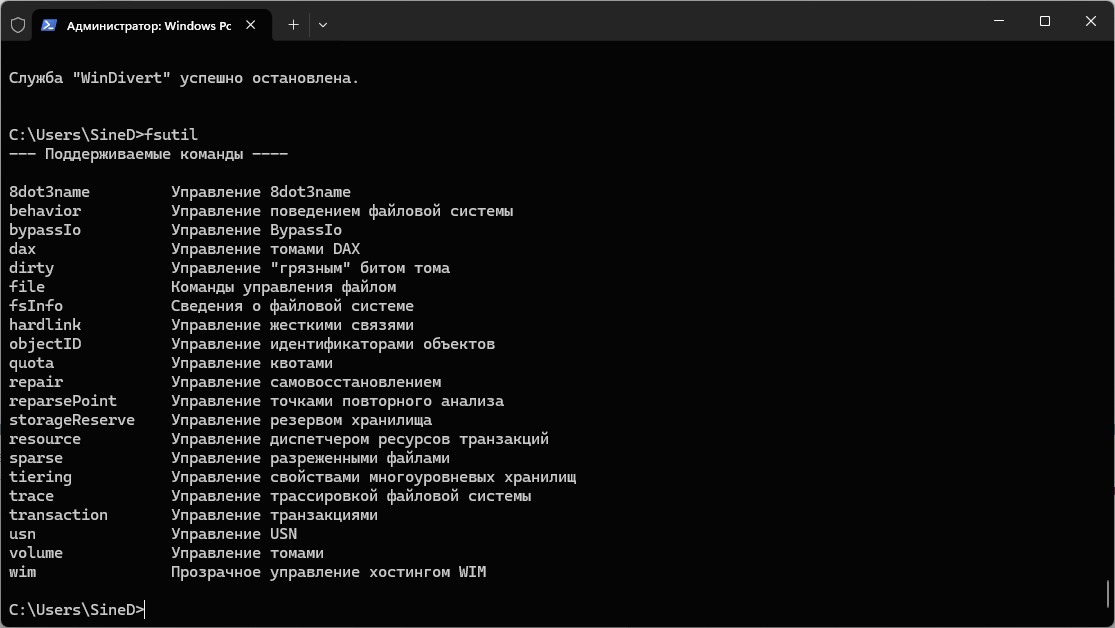

Оказывается на вин11 нет fsutil, ну приехали… Удалите вот этот кусок из скрипта:

::Checking up if we have admin rights

call :WriteToConsoleAndToLog Checking privilegies...

::Net session method not working for some people

rem net session >NUL 2>&1

fsutil dirty query %systemdrive% >NUL

if not !ERRORLEVEL!==0 (

set endedWithErrors=2

call :WriteToConsoleAndToLog

call :WriteToConsoleAndToLog ERROR: This script requires elevated privilegies

call :WriteToConsoleAndToLog

call :WriteToConsoleAndToLog You need to right click on "%~n0%~x0" and choose "Run as administrator"

goto EOF

)

А ещё и wsrcipt нет? Мда… Тогда надо в самом скрипте прописать в строчку set "gdpiFolderOverride=" путь к гудбаю и пробовать через него, а не через start запускать.

Или попробовать недоделанный вариант на golang из этого поста.

Fakehex надо брать не от балды, а записывать реальный, через захват трафика.

Но вот этот стандартный, что забит в скрипт - 1603030135… и т.д., он же работает почти у всех! И я пробовал ради эксперимента уменьшать его - тоже куча рабочих вариантов. Брал 20, 10 начальных символов - ГудЧек выдает рабочие варианты и с урезанным Fakehex.

Я понимаю, что мало что понимаю))), но это я со своей нубской колокольни.

Тут написал про хекс.

Тот что в скрипте у некоторых уже забанен, следовательно может понадобиться свой.

Там еще и wscript отрублен

Log_GoodCheck_12-10-2024_20-20-32.txt (4,1 КБ)

Либо я что-то не понял, либо лог в результате редактирования и запуска через GoodCheck.cmd вышел не полный.

GoodCheck.cmd (40,7 КБ)

Набросал за пару вечеров скрипт для проверки работы сайтов на python. Список стратегий взял из сборки в шапке.

Поддерживается zapret и GoodbyeDPI.

При первоначальной установке запускать python download_files.py, все бинарники для Windows скачаются из официальных репозиториев, затем запускать python blockcheck.py --tool=zapret или python blockcheck.py --tool=goodbyedpi (для теста нужно вручную отключать системную службу).

Список протестированных стратегий пишется в лог.

По поводу fsutil и wsrcipt. Что это и можно ли это поставить на win11 (у меня не официальная сборка ОС, мб вырезано)?

Это официальные компоненты винды:

Где их брать и как устанавливать, если они вырезаны - без понятия. Разбираться в этом тоже не планирую, сорри. Чините свою сборку сами.

привет,

у меня получились вот такие результаты:

Strategies with 28 out of 31 successes:

-e 2 -q --native-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 5

-e 2 -q --native-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 15

-e 2 -q --reverse-frag --wrong-seq --fake-with-sni www.google.com --frag-by-sni

-e 2 -q --native-frag --wrong-seq --wrong-chksum --fake-with-sni www.google.com --frag-by-sni

-e 2 -q --native-frag --wrong-seq --wrong-chksum --fake-with-sni www.google.com --set-ttl 4

-e 2 -q --reverse-frag --fake-with-sni www.google.com --set-ttl 4

может кто-нибудь подсказать, куда их нужно вставлять (GDPI)? В “1_russia_blacklist_YOUTUBE_ALT.cmd”?

@ECHO OFF

PUSHD "%~dp0"

set _arch=x86

IF "%PROCESSOR_ARCHITECTURE%"=="AMD64" (set _arch=x86_64)

IF DEFINED PROCESSOR_ARCHITEW6432 (set _arch=x86_64)

PUSHD "%_arch%"

start "" goodbyedpi.exe здесь_вставляешь_твой_конфиг --blacklist ..\russia-blacklist.txt --blacklist ..\russia-youtube.txt

POPD

POPD

Если не охота вручную менять, можно сохранить все конфиги в файл successfulConfigurations.txt и перебирать скриптом https://ntc.party/uploads/short-url/cqetY3Rbc1dXGe2cXsAq0MksC1L.cmd если он конечно заведется) Оба файла сохранить рядом с 1_russia_blacklist_YOUTUBE_ALT.cmd

Спасибо большое за ответ,

Всё равно пока не понимаю, объясните мамонту, пожалуйста, что он делает не так ![]()

- Я собрала “успешные” конфигурации, которые подобрал GoodCheck в один файл: “successfulConfigurations.txt”. Этот файл лежит в папке “goodbyedpi-0.2.3rc3-2”.

- В эту же папку закинула файл скрипта “SelectConfigurationEn.cmd”.

- Запускаю скрипт, там меня встречает команда:

1. yes

2. no

Install gdpi as Service? Insert number of your choice from 1 to 2 (default=2) and press Enter:

(выбираю 1) - Далее:

1.

2. myblacklist.txt

3. russia-blacklist.txt russia-youtube.txt

4. russia-blacklist.txt

5. russia-youtube.txt

Use gdpi only for sites from the blacklists? Insert number of your choice from 1 to 5 (default=3) and press Enter:

(выбираю 3) - Далее:

Use yandex dns? (default=no):

(выбираю no) - У меня открывается список конфигураций из файла “successfulConfigurations.txt”:

- -e 1 -q --native-frag --wrong-seq

- -e 1 -q --reverse-frag --wrong-seq

- -e 1 -q --native-frag --wrong-seq --fake-with-sni www.google.com

- -e 1 -q --reverse-frag --wrong-seq --fake-with-sni www.google.com

- -e 1 -q --native-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 5

- -e 1 -q --reverse-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 10

- -e 2 -q --native-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 5

- -e 2 -q --native-frag --wrong-seq --fake-from-hex 1603030135010001310303424143facf5c983ac8ff20b819cfd634cbf5143c0005b2b8b142a6cd335012c220008969b6b387683dedb4114d466ca90be3212b2bde0c4f56261a9801 --fake-gen 15

- -e 2 -q --reverse-frag --wrong-seq --fake-with-sni www.google.com --frag-by-sni

- -e 2 -q --native-frag --wrong-seq --wrong-chksum --fake-with-sni www.google.com --frag-by-sni

- -e 2 -q --native-frag --wrong-seq --wrong-chksum --fake-with-sni www.google.com --set-ttl 4

- -e 2 -q --reverse-frag --fake-with-sni www.google.com --set-ttl 4

What configuration to use? Insert number of your choice from 1 to 12 (default=1) and press Enter:

-

Я по очереди “перебираю” конфигурации, для каждой из них в папке “goodbyedpi-0.2.3rc3-2” у меня создаётся новый скрипт: “Configuration1asService.cmd”, “Configuration2asService.cmd”, “Configuration3asService.cmd” и т.д.

Внутри них уже содержится код с выбранной конфигурацией, например:

if “%~1”==“” (

mshta “vbscript:CreateObject(“Shell.Application”).ShellExecute(”%~fs0", “1”, “”, “runas”, 1) & Close()"

cls

exit /b

)

set arch=x86

if “%PROCESSOR_ARCHITECTURE%”==“AMD64” set arch=x86_64

if defined PROCESSOR_ARCHITEW6432 set arch=x86_64

taskkill /IM “goodbyedpi.exe” /F

net stop “WinDivert”

sc delete “WinDivert”

set serviceName=GoodbyeDPI

set cmdLine=%~dps0%arch%\goodbyedpi.exe -e 1 -q --native-frag --wrong-seq --dns-addr 77.88.8.8 --dns-port 1253 --dnsv6-addr 2a02:6b8::feed:0ff --dnsv6-port 1253 --blacklist C:\GOODBY~2.3RC\russia-blacklist.txt --blacklist C:\GOODBY~2.3RC\russia-youtube.txt

net stop “%serviceName%”

sc delete “%serviceName%”

sc create “%serviceName%” binPath= “%cmdLine%” start= “auto”

sc description “%serviceName%” “Passive Deep Packet Inspection blocker and Active DPI circumvention utility”

sc start “%serviceName%”

exit /b -

Я пробую по очереди запускать каждый из скриптов с правами Админа, обновляю Ютуб, но ничего не работает :((

Подскажите, я что-то делаю не так? Или просто конфигурации не срабатывают?

Спасибо!

Да куда хотите вставляйте, в любой CMD кроме тех которые службу создают (со словом service) - можете все сломать по незнанию и 2_any_country - там блэклистов нет.

И скомбинируйте их в одну вот так:

-e 2 -q --reverse-frag --wrong-seq --fake-with-sni www.google.com --frag-by-sni --set-ttl 4

Дорогой автор, а как должен работать Ваш скрипт? У меня он бесконечно (ну или по крайней мере, очень долго) перебирает конфигурации и сервисы, которые помечает как WORKING или NOT WORKING,

Какой должен быть итог работы скрипта?

Спасибо заранее за ответ

что значит “Strategies with 5 out of 31 successes:”?

Итог можно посмотреть в папке Logs. Открываешь папку, открываешь крайний справа файл тхт, прокручиваешь в самый низ и смотришь результаты. 31 из 35 - это вполне работоспособные конфиги. Ну и 25-30 из 35 тоже терпимо. 4, 5, 6 … - очень плохо. Потом копируешь одну строку из тех, что ниже, и вставляешь ее в 1_russia_blacklist.cmd. Запускаешь этот файл и проверяешь открываемость сайтов, предварительно вырубив все фастпрокси и другие подобные расширения.

Плохо. Должно быть хотя бы 25 из 31

А у вас в службах windows (Пуск- выполнить - services.msc) создается служба GoodbyeDPI? Она запускается?

Если нет - попробуйте вручную прописать конфиг в 1_russia_blacklist_YOUTUBE_ALT.cmd

Еще как вариант: проверить по логу, а есть ли вообще рабочие стратегии для вашего ggc? Алгоритм такой:

Вначале ищете строку

Your Google Cache Server web address: https://rr1

Копируете этот адрес целиком. Затем подставляете его в поиск после working, при этом количество пробелов не менять

WORKING ваш_адрес

Ищете. Смотрите выше стратегию.

А если не охота со всем этим париться, то зацените чудо-сборку от KDS Сборка YTDisBystro на основе Zapret: Тестирование и обсуждение

И не выносите себе мозг)

KDS: Ссылку надо давать на шапку, а не посередь темы.