Skynet, СПб

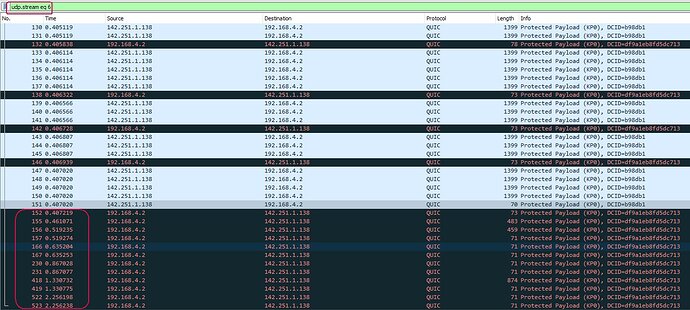

Блочится http3 до инстаграмма и фейсбука, но до гугла пропускает. Похоже стали расшифровывать заголовки.

Причем по http2 пропускает тоже. К слову у skynet нет dpi, блок идет на транзитном провайдере, скорее всего МТС

http3 до инсты

./curl -4Iv -m 5 --http3 https://instagram.com

* Trying 31.13.72.174:443...

* CAfile: /etc/ssl/certs/ca-certificates.crt

* CApath: none

* Connect socket 5 over QUIC to 31.13.72.174:443

* Sent QUIC client Initial, ALPN: h3,h3-29,h3-28,h3-27

* After 2493ms connect time, move on!

* connect to 31.13.72.174 port 443 failed: No error

* Failed to connect to instagram.com port 443 after 2507 ms: Couldn't connect to server

* Closing connection 0

curl: (28) Failed to connect to instagram.com port 443 after 2507 ms: Couldn't connect to server

http3 до инсты через vpn

./curl -4Iv -m 5 --http3 https://instagram.com

* Trying 31.13.72.174:443...

* CAfile: /etc/ssl/certs/ca-certificates.crt

* CApath: none

* Connect socket 5 over QUIC to 31.13.72.174:443

* Sent QUIC client Initial, ALPN: h3,h3-29,h3-28,h3-27

* subjectAltName: host "instagram.com" matched cert's "instagram.com"

* Verified certificate just fine

* Connected to instagram.com () port 443 (#0)

* h2h3 [:method: HEAD]

* h2h3 [:path: /]

* h2h3 [:scheme: https]

* h2h3 [:authority: instagram.com]

* h2h3 [user-agent: curl/7.83.0-DEV]

* h2h3 [accept: */*]

* Using HTTP/3 Stream ID: 0 (easy handle 0x560fda7c27d0)

> HEAD / HTTP/3

> Host: instagram.com

> user-agent: curl/7.83.0-DEV

> accept: */*

>

< HTTP/3 405

HTTP/3 405

http2 до инсты

./curl -4Iv -m 5 --http2 https://instagram.com

* Trying 31.13.72.174:443...

* Connected to instagram.com (31.13.72.174) port 443 (#0)

* ALPN: offers http/1.1

* CAfile: /etc/ssl/certs/ca-certificates.crt

* CApath: none

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.3 (OUT), TLS change cipher, Change cipher spec (1):

* TLSv1.3 (IN), TLS handshake, Encrypted Extensions (8):

* TLSv1.3 (IN), TLS handshake, Certificate (11):

* TLSv1.3 (IN), TLS handshake, CERT verify (15):

* TLSv1.3 (IN), TLS handshake, Finished (20):

* TLSv1.3 (OUT), TLS handshake, Finished (20):

* SSL connection using TLSv1.3 / TLS_AES_128_GCM_SHA256

* ALPN: server accepted http/1.1

http3 до гугла

./curl -4Iv -m 5 --http3 https://google.com

* Trying 64.233.162.100:443...

* CAfile: /etc/ssl/certs/ca-certificates.crt

* CApath: none

* Connect socket 5 over QUIC to 64.233.162.100:443

* Sent QUIC client Initial, ALPN: h3,h3-29,h3-28,h3-27

* subjectAltName: host "google.com" matched cert's "google.com"

* Verified certificate just fine

* Connected to google.com () port 443 (#0)

* h2h3 [:method: HEAD]

* h2h3 [:path: /]

* h2h3 [:scheme: https]

* h2h3 [:authority: google.com]

* h2h3 [user-agent: curl/7.83.0-DEV]

* h2h3 [accept: */*]

* Using HTTP/3 Stream ID: 0 (easy handle 0x55ae3ae897d0)

> HEAD / HTTP/3

> Host: google.com

> user-agent: curl/7.83.0-DEV

> accept: */*

>

< HTTP/3 301

HTTP/3 301