Добрый день, недавно руки дошли до OpenWrt. Это прошивка на роутер с возможностью установки прокси и вроде даже VPN. В связи с этим вопрос. А есть подробная инструкция для установки антизапрета на роутер? Я находил инструкцию с настройкой VPN Monster через файл настроек *.ovpn и утилиту OpenVPN которую можно поставить на OpenWrt. Но инструкция 2018 года и довольно запутанная под конец. Не уверен что она актуальна и подойдет для антизапрета.

Итак, с помощью гугла пытаюсь все настроить. Тут на форуме инструкцию не нашел, если все получится то ДАННАЯ тема может быть послужит инструкцией для других.

В наличии должен быть роутер с уже установленным OpenWrt. Так же я поставил русификатор “luci-i18n-base-ru”

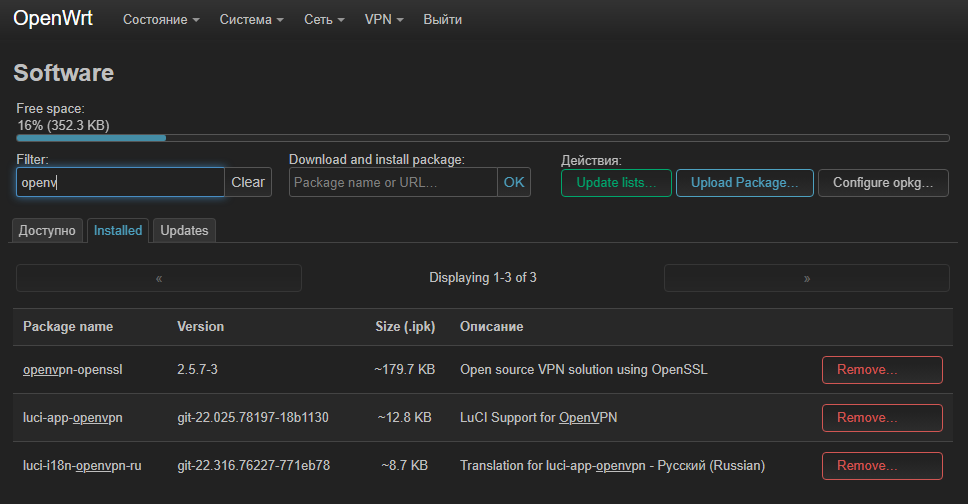

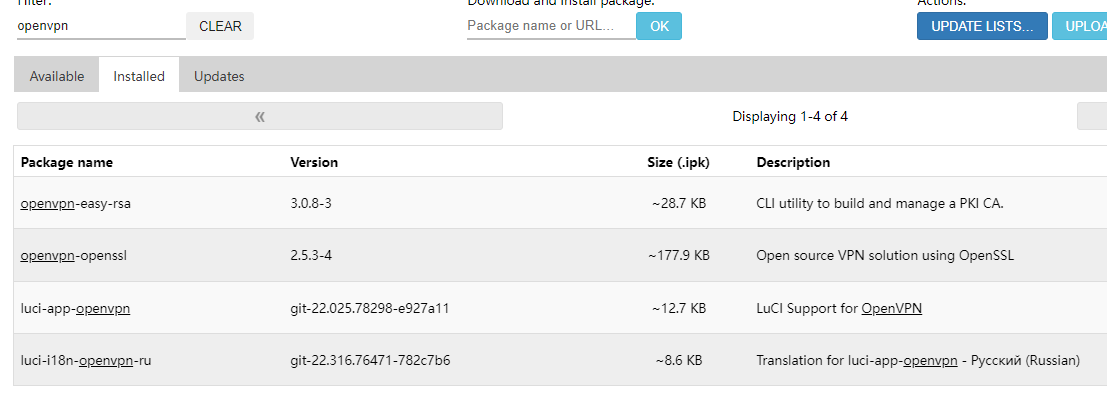

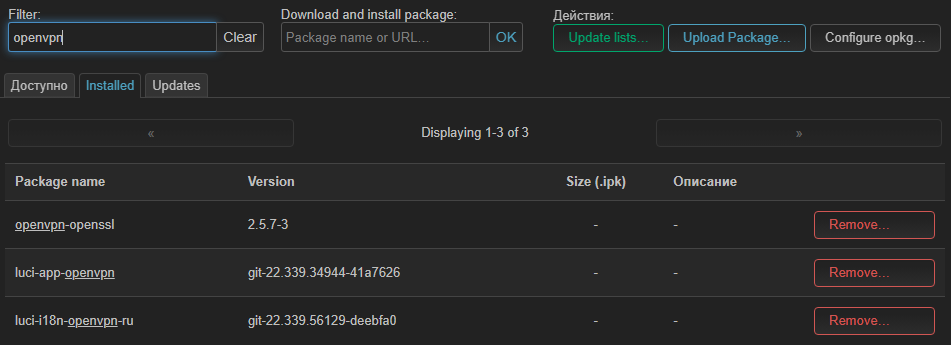

Далее ставим OpenVPN, а именно “openvpn-openssl” ну и может быть " luci-i18n-openvpn-ru"

Все это делается на странице роутера → Система → Software, перед этим нужно нажать кнопку “Update lists…” ну и естественно роутер должен быть подключен к интернету.

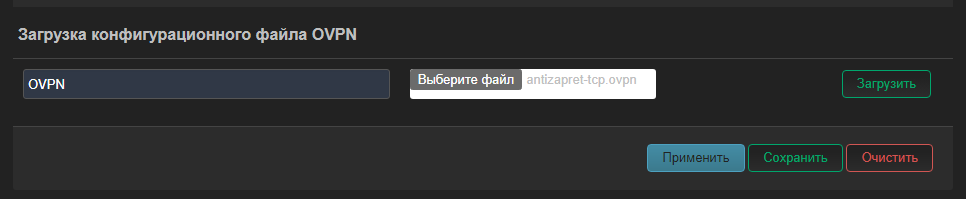

Cкачиваем файл “antizapret-tcp.ovpn”, например отсюда https://antizapret.prostovpn.org/

После установки OpenVPN на странице роутера сверху появится новая кнопка - VPN

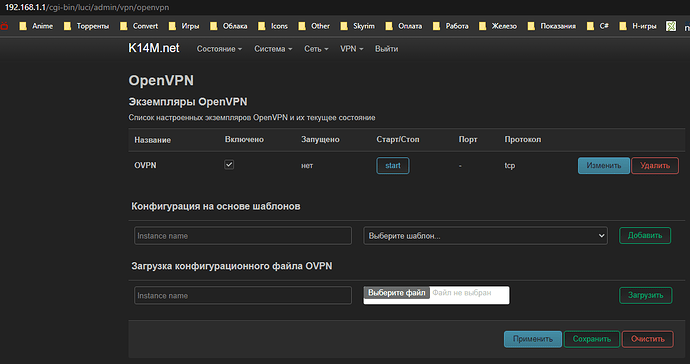

Заходим туда и загружаем скачанный конфигурационный файл OVPN

Перед загрузкой нужно указать новое имя файла, я так и написал OVPN

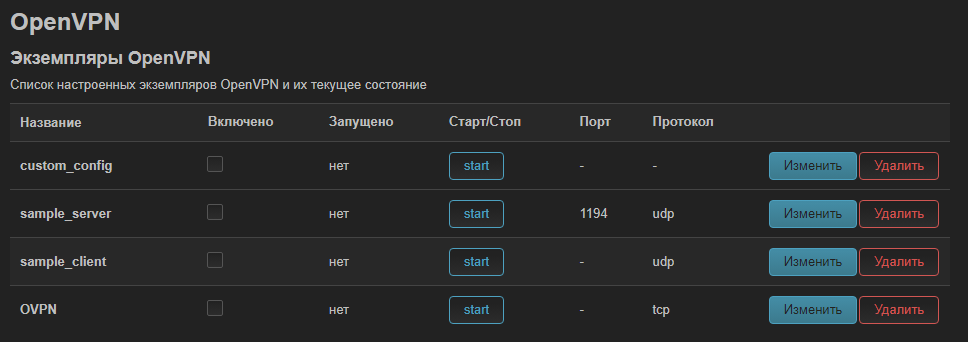

Этот файл должен появится в списке выше

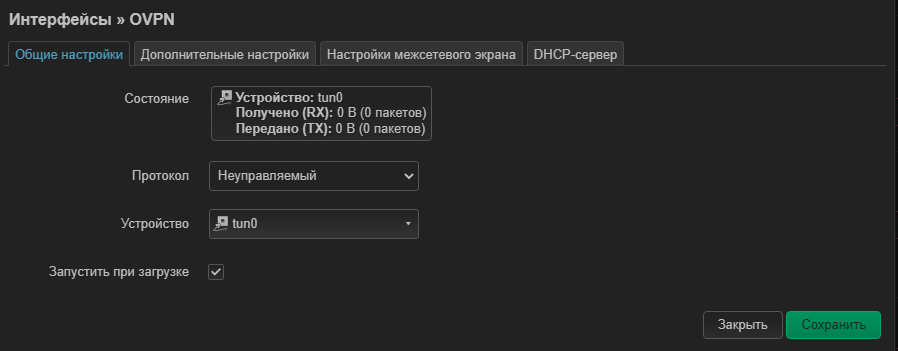

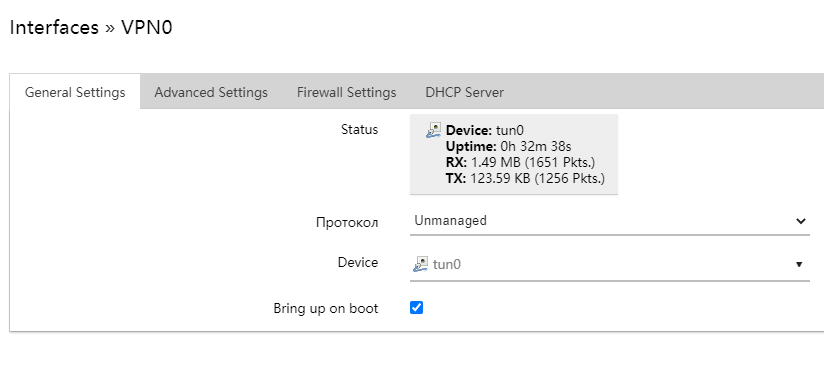

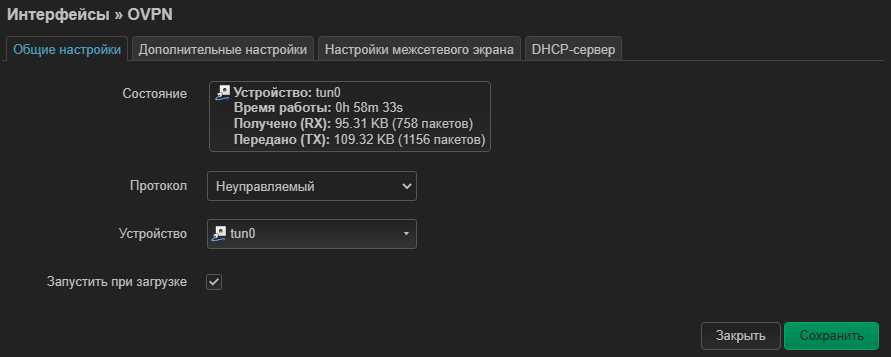

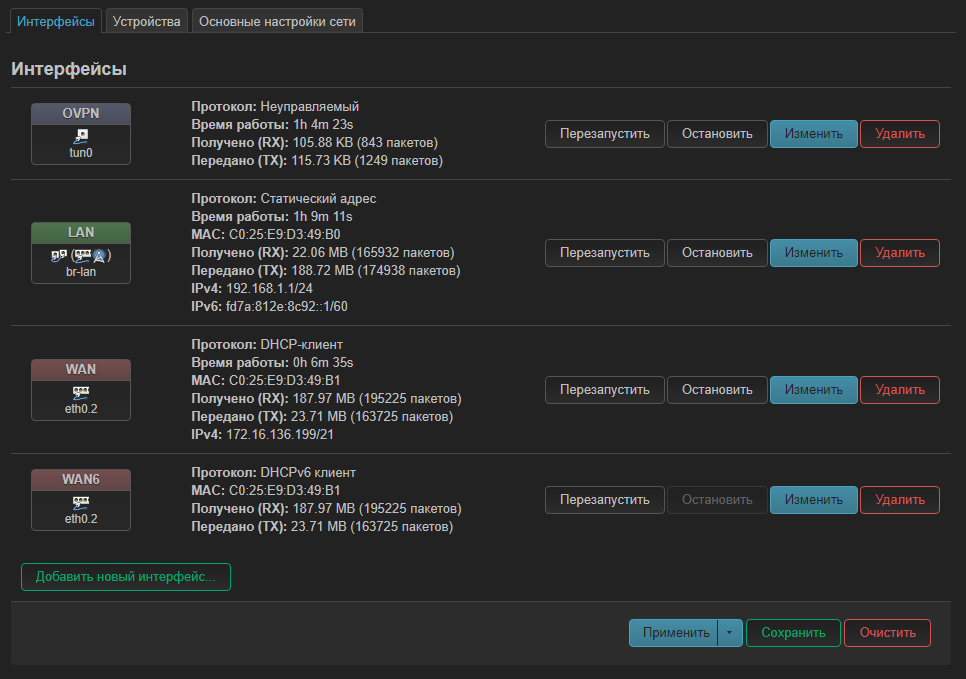

Далее идем в Сеть → Интерфейсы → Добавить новый интерфейс…

Имя - OVPN

Протокол - Неуправляемый

Устройство - пользовательское, вручную вводим “tun0” без кавычек

После сохранения в интернете рекомендуют еще раз открыть его через кнопку “изменить” и убедится что на первой вкладке стоит галочка “Запустить при загрузке”.

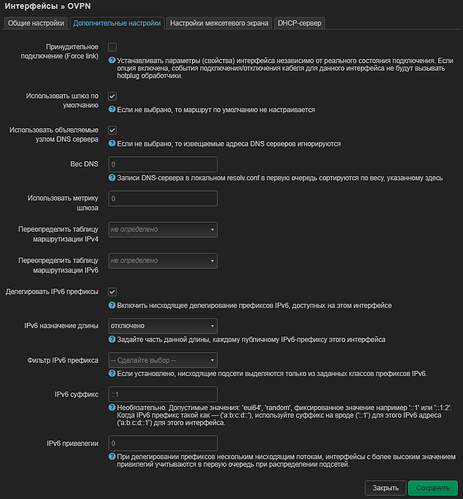

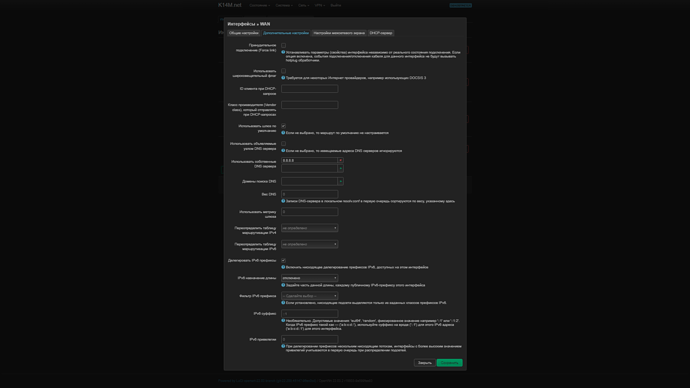

Во вкладке “Дополнительные параметры” убедитесь, что built-in IPv6-management is selected. - у себя я такое не нашел, хотя и менял язык на английский. Так что ХЗ

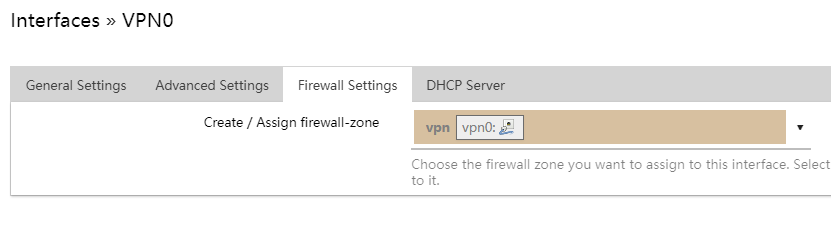

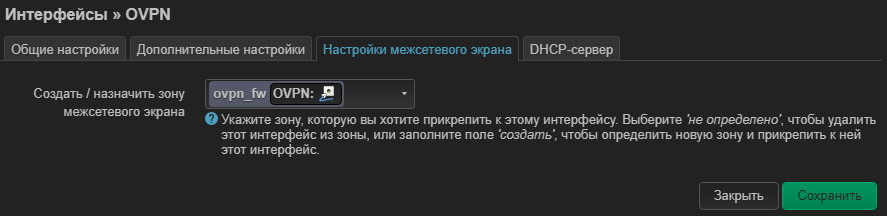

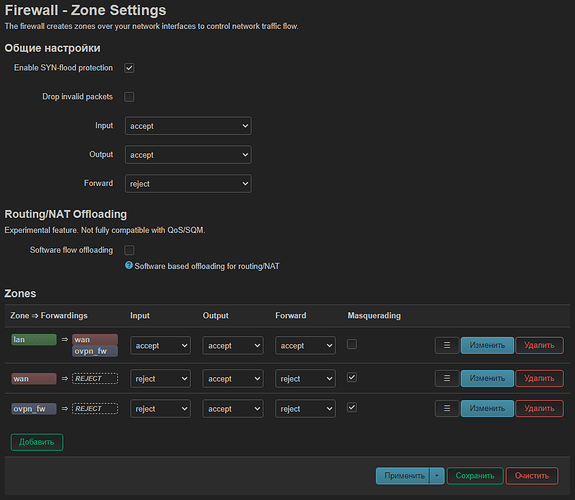

Во вкладке “Настройки межсетевого экрана” создать новую зону “ovpn_fw”

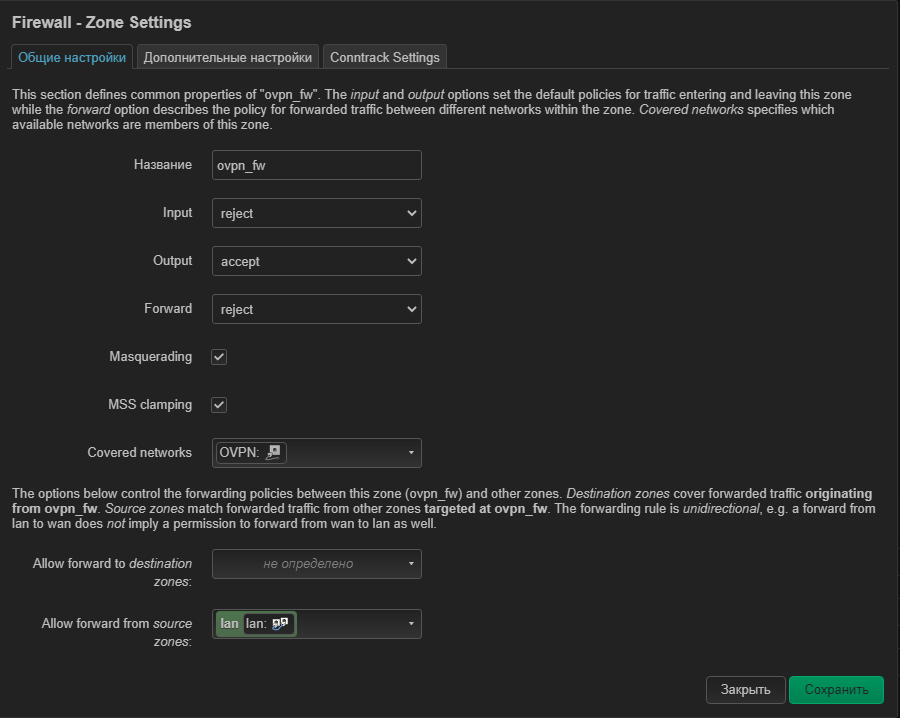

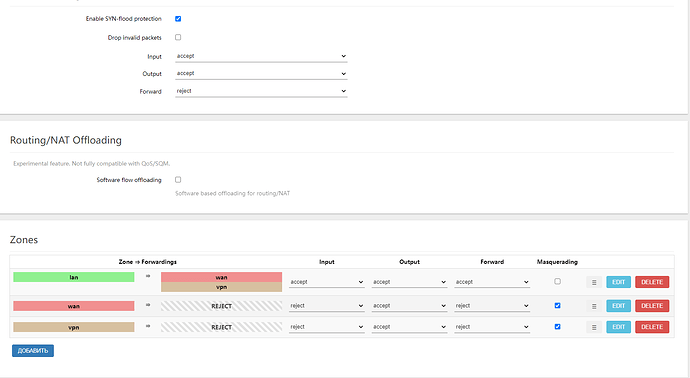

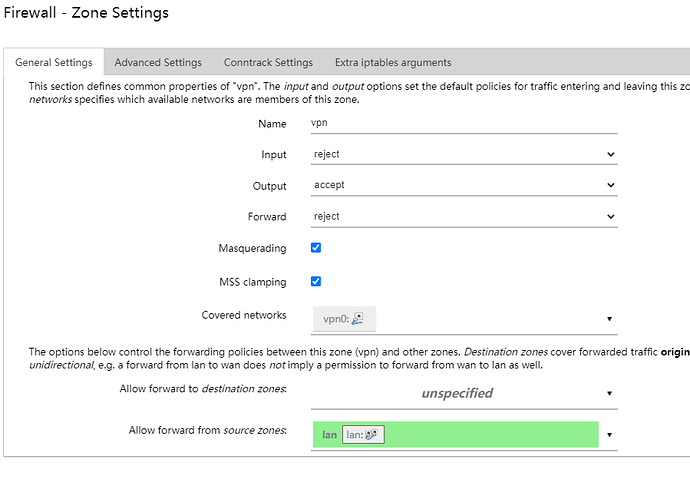

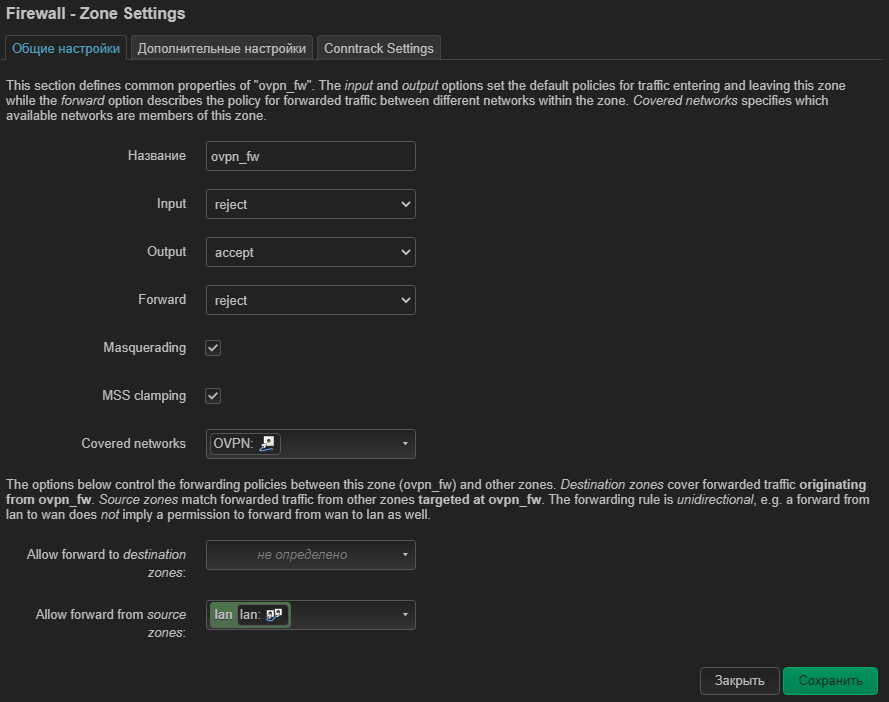

Теперь идем в Сеть → Межсетевой экран → находим только что созданный ovpn_fw и жмем “изменить”

Настраиваем все примерно так

Сохраняем и применяем

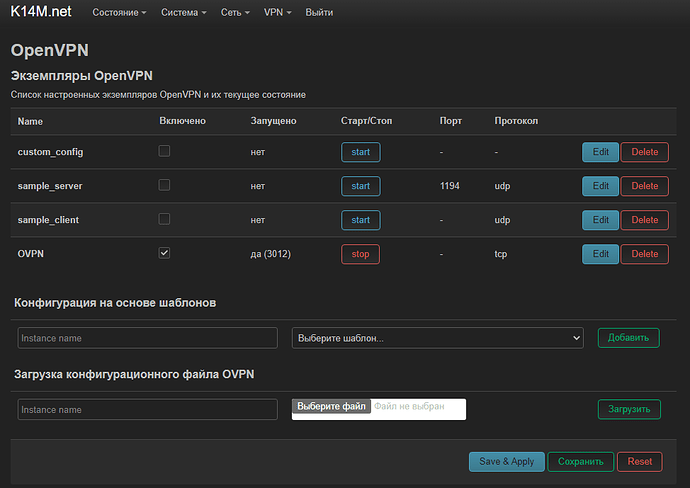

Снова идем в VPN → OpenVPN → выбираем наш антизапрет и запускаем если он не запустился автоматически

Иииии…

Судя по инструкциям из интернета после этого VPN должен заработать, но у меня че-то как-то нет. Что я сделал не так?

Дополняю инструкцию. И этого сообщения:

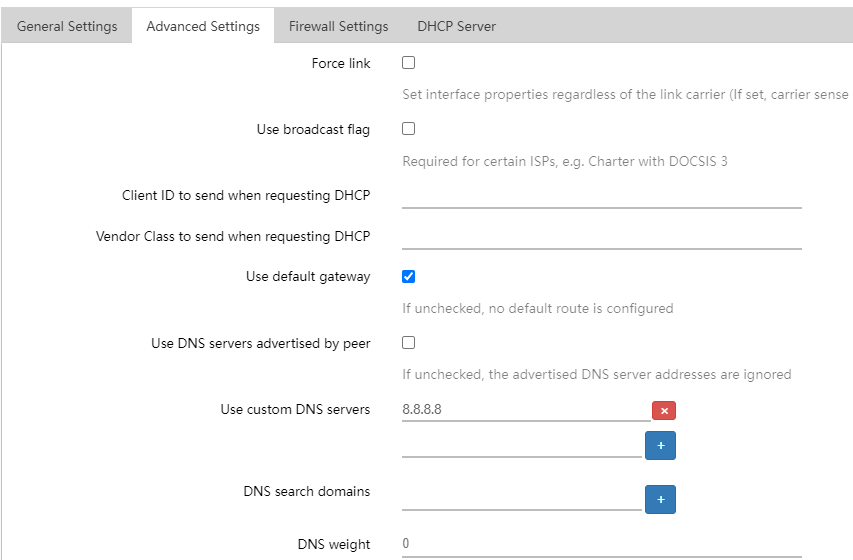

Прочитал что в интерфейс WAN нужно прописать DNS гугла

А через VPN добавьте маршрут до 8.8.8.8.

Тут слишком расплывчато, не о конца понимаю где именно в VPN это прописывать…

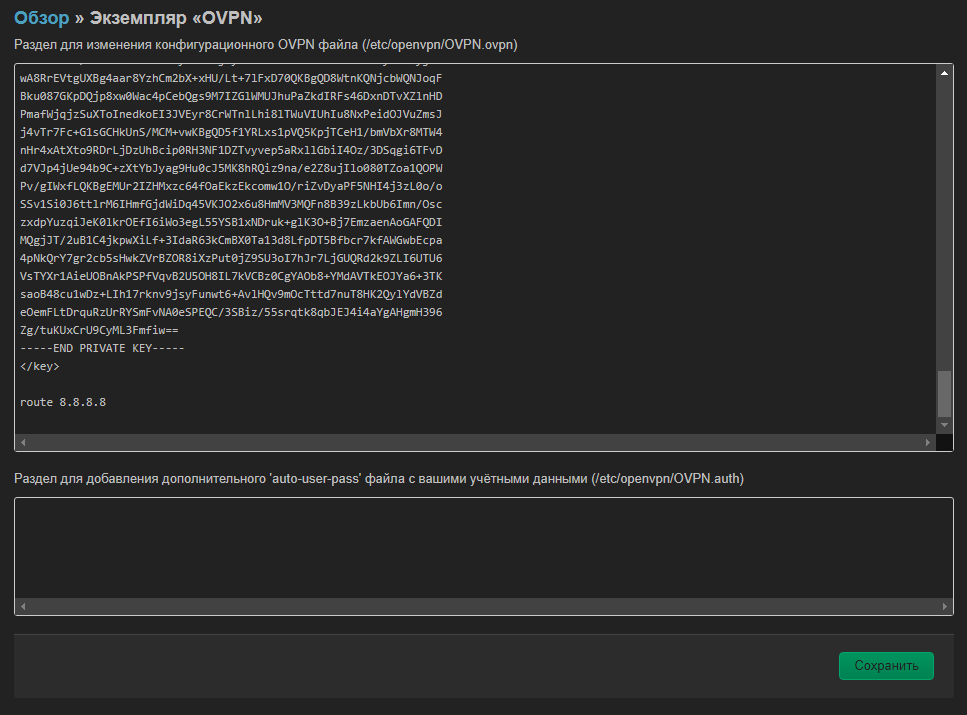

route 8.8.8.8 в конфигурационный файл OpenVPN.

И куда конкретно это писать? я прописал в конец файла

-----END PRIVATE KEY-----

</key>

route 8.8.8.8

Применил настройки, перезапустил роутер. Но файл запустить не могу. Жму start, страница обновляется а файл |Запущено|нет|

Что я делаю не так?

Смотрите журнал (лог), чтобы понять причину проблемы.

Понимал бы я еще что-то в этом

Fri Dec 16 05:10:12 2022 daemon.notice netifd: wan (1833): udhcpc: lease of 172.16.136.199 obtained from 172.16.136.1, lease time 360

Fri Dec 16 05:13:12 2022 daemon.notice netifd: wan (1833): udhcpc: sending renew to server 172.16.136.1

Fri Dec 16 05:13:13 2022 daemon.notice netifd: wan (1833): udhcpc: lease of 172.16.136.199 obtained from 172.16.136.1, lease time 360

Fri Dec 16 05:16:13 2022 daemon.notice netifd: wan (1833): udhcpc: sending renew to server 172.16.136.1

Fri Dec 16 05:16:13 2022 daemon.notice netifd: wan (1833): udhcpc: lease of 172.16.136.199 obtained from 172.16.136.1, lease time 360

Fri Dec 16 05:19:13 2022 daemon.notice netifd: wan (1833): udhcpc: sending renew to server 172.16.136.1

Fri Dec 16 05:19:13 2022 daemon.notice netifd: wan (1833): udhcpc: lease of 172.16.136.199 obtained from 172.16.136.1, lease time 360

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[138]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[139]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[140]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:19 2022 daemon.warn dnsmasq[141]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:20 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:20 2022 daemon.warn dnsmasq[142]: possible DNS-rebind attack detected: dns.msftncsi.com

Fri Dec 16 05:19:24 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 05:19:26 2022 user.info : luci: failed login on / for root from 192.168.1.10

Fri Dec 16 05:19:33 2022 user.info : luci: accepted login on / for root from 192.168.1.10

Fri Dec 16 05:19:41 2022 daemon.err uhttpd[1398]: sh: /etc/init.d/openvpn: not found

Fri Dec 16 05:19:44 2022 daemon.err uhttpd[1398]: sh: /etc/init.d/openvpn: not found

Fri Dec 16 05:19:46 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 05:19:47 2022 daemon.err uhttpd[1398]: sh: /etc/init.d/openvpn: not found

Fri Dec 16 05:19:51 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Видимо, у вас не установлен OpenVPN.

Так, я полностью сбросил настройки роутера и заново поставил OpenVPN, настроил все как написано выше. И файл OVPN запустился.

Перезапустил роутер и посмотрел лог

Спойлер

В сообщение все не влазит, обрезал начало…

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.607406] mtk_soc_eth 10100000.ethernet eth0: mediatek frame engine at 0xb0100000, irq 5

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.617879] NET: Registered protocol family 10

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.628437] Segment Routing with IPv6

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.632398] NET: Registered protocol family 17

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.637001] bridge: filtering via arp/ip/ip6tables is no longer available by default. Update your scripts to load br_netfilter if you need this.

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.650184] 8021q: 802.1Q VLAN Support v1.8

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.669861] VFS: Mounted root (squashfs filesystem) readonly on device 31:3.

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.683875] Freeing unused kernel memory: 1204K

Fri Dec 16 18:34:35 2022 kern.warn kernel: [ 0.688472] This architecture does not have kernel memory protection.

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 0.695044] Run /sbin/init as init process

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 0.699195] with arguments:

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 0.699200] /sbin/init

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 0.699205] with environment:

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 0.699212] HOME=/

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 0.699217] TERM=linux

Fri Dec 16 18:34:35 2022 user.info kernel: [ 1.858745] init: Console is alive

Fri Dec 16 18:34:35 2022 user.info kernel: [ 1.862920] init: - watchdog -

Fri Dec 16 18:34:35 2022 user.info kernel: [ 3.467314] kmodloader: loading kernel modules from /etc/modules-boot.d/*

Fri Dec 16 18:34:35 2022 user.info kernel: [ 3.646491] kmodloader: done loading kernel modules from /etc/modules-boot.d/*

Fri Dec 16 18:34:35 2022 user.info kernel: [ 3.666219] init: - preinit -

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 3.714309] rt3050-esw 10110000.esw: port 0 link up

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 4.135817] rt3050-esw 10110000.esw: port 1 link up

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 5.579675] random: jshn: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 5.702703] random: jshn: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 5.970779] random: jshn: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 6.748594] rt3050-esw 10110000.esw: port 0 link down

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 6.753740] rt3050-esw 10110000.esw: port 1 link down

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 7.068333] random: procd: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 9.835121] rt3050-esw 10110000.esw: port 0 link up

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 9.840141] IPv6: ADDRCONF(NETDEV_CHANGE): eth0: link becomes ready

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 9.847114] IPv6: ADDRCONF(NETDEV_CHANGE): eth0.1: link becomes ready

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 10.383854] rt3050-esw 10110000.esw: port 1 link up

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 11.656029] jffs2: notice: (394) jffs2_build_xattr_subsystem: complete building xattr subsystem, 76 of xdatum (42 unchecked, 34 orphan) and 120 of xref (17 dead, 33 orphan) found.

Fri Dec 16 18:34:35 2022 user.info kernel: [ 11.676463] mount_root: switching to jffs2 overlay

Fri Dec 16 18:34:35 2022 kern.warn kernel: [ 11.688602] overlayfs: upper fs does not support tmpfile.

Fri Dec 16 18:34:35 2022 user.warn kernel: [ 11.708481] urandom-seed: Seeding with /etc/urandom.seed

Fri Dec 16 18:34:35 2022 user.info kernel: [ 11.926890] procd: - early -

Fri Dec 16 18:34:35 2022 user.info kernel: [ 11.930277] procd: - watchdog -

Fri Dec 16 18:34:35 2022 user.info kernel: [ 12.756524] procd: - watchdog -

Fri Dec 16 18:34:35 2022 user.info kernel: [ 12.761846] procd: - ubus -

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 12.917436] random: ubusd: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 12.927500] random: ubusd: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 12.944469] random: ubusd: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 user.info kernel: [ 12.962295] procd: - init -

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 14.033319] random: jshn: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 14.055796] random: ubusd: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 14.062752] random: ubus: uninitialized urandom read (4 bytes read)

Fri Dec 16 18:34:35 2022 user.info kernel: [ 14.789864] kmodloader: loading kernel modules from /etc/modules.d/*

Fri Dec 16 18:34:35 2022 user.info kernel: [ 15.447885] urngd: v1.0.2 started.

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 15.474987] tun: Universal TUN/TAP device driver, 1.6

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 15.511495] Loading modules backported from Linux version v5.15.58-0-g7d8048d4e064

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 15.519194] Backport generated by backports.git v5.15.58-1-0-g42a95ce7

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 15.694575] mt76_wmac 10300000.wmac: ASIC revision: 76280001

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 15.858606] random: crng init done

Fri Dec 16 18:34:35 2022 kern.notice kernel: [ 15.862135] random: 23 urandom warning(s) missed due to ratelimiting

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 16.736135] mt76_wmac 10300000.wmac: Firmware Version: 20151201

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 16.742235] mt76_wmac 10300000.wmac: Build Time: 20151201183641

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 16.770758] mt76_wmac 10300000.wmac: firmware init done

Fri Dec 16 18:34:35 2022 kern.debug kernel: [ 16.944042] ieee80211 phy0: Selected rate control algorithm 'minstrel_ht'

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 17.211670] PPP generic driver version 2.4.2

Fri Dec 16 18:34:35 2022 kern.info kernel: [ 17.221872] NET: Registered protocol family 24

Fri Dec 16 18:34:35 2022 user.info kernel: [ 17.245548] kmodloader: done loading kernel modules from /etc/modules.d/*

Fri Dec 16 18:34:38 2022 user.notice dnsmasq: DNS rebinding protection is active, will discard upstream RFC1918 responses!

Fri Dec 16 18:34:38 2022 user.notice dnsmasq: Allowing 127.0.0.0/8 responses

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: started, version 2.86 cachesize 150

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: DNS service limited to local subnets

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: compile time options: IPv6 GNU-getopt no-DBus UBus no-i18n no-IDN DHCP no-DHCPv6 no-Lua TFTP no-conntrack no-ipset no-auth no-cryptohash no-DNSSEC no-ID loop-detect inotify dumpfile

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: UBus support enabled: connected to system bus

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for test

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for onion

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for localhost

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for local

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for invalid

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for bind

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: using only locally-known addresses for lan

Fri Dec 16 18:34:40 2022 daemon.warn dnsmasq[1]: no servers found in /tmp/resolv.conf.d/resolv.conf.auto, will retry

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: read /etc/hosts - 4 addresses

Fri Dec 16 18:34:40 2022 daemon.info dnsmasq[1]: read /tmp/hosts/dhcp.cfg01411c - 4 addresses

Fri Dec 16 18:34:40 2022 authpriv.info dropbear[1050]: Not backgrounding

Fri Dec 16 18:34:46 2022 kern.info kernel: [ 31.398486] rt3050-esw 10110000.esw: port 0 link down

Fri Dec 16 18:34:46 2022 kern.info kernel: [ 31.403633] rt3050-esw 10110000.esw: port 1 link down

Fri Dec 16 18:34:46 2022 daemon.notice wpa_supplicant[1158]: Successfully initialized wpa_supplicant

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: bonding

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: 8021ad

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: 8021q

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: macvlan

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: veth

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: bridge

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: Network device

Fri Dec 16 18:34:47 2022 user.notice : Added device handler type: tunnel

Fri Dec 16 18:34:49 2022 kern.info kernel: [ 34.546299] rt3050-esw 10110000.esw: port 0 link up

Fri Dec 16 18:34:50 2022 kern.info kernel: [ 35.056887] rt3050-esw 10110000.esw: port 1 link up

Fri Dec 16 18:34:51 2022 user.notice ucitrack: Setting up /etc/config/network reload dependency on /etc/config/dhcp

Fri Dec 16 18:34:51 2022 user.notice ucitrack: Setting up /etc/config/wireless reload dependency on /etc/config/network

Fri Dec 16 18:34:52 2022 user.notice ucitrack: Setting up /etc/config/firewall reload dependency on /etc/config/luci-splash

Fri Dec 16 18:34:52 2022 user.notice ucitrack: Setting up /etc/config/firewall reload dependency on /etc/config/qos

Fri Dec 16 18:34:52 2022 user.notice ucitrack: Setting up /etc/config/firewall reload dependency on /etc/config/miniupnpd

Fri Dec 16 18:34:52 2022 user.notice ucitrack: Setting up /etc/config/dhcp reload dependency on /etc/config/odhcpd

Fri Dec 16 18:34:53 2022 user.notice ucitrack: Setting up non-init /etc/config/fstab reload handler: /sbin/block mount

Fri Dec 16 18:34:53 2022 user.notice ucitrack: Setting up /etc/config/system reload trigger for non-procd /etc/init.d/led

Fri Dec 16 18:34:54 2022 user.notice ucitrack: Setting up /etc/config/system reload dependency on /etc/config/luci_statistics

Fri Dec 16 18:34:54 2022 user.notice ucitrack: Setting up /etc/config/system reload dependency on /etc/config/dhcp

Fri Dec 16 18:34:57 2022 daemon.notice procd: /etc/rc.d/S96led: setting up led wlan2g

Fri Dec 16 18:34:57 2022 daemon.notice procd: /etc/rc.d/S96led: setting up led lan

Fri Dec 16 18:34:57 2022 daemon.notice procd: /etc/rc.d/S96led: setting up led wan

Fri Dec 16 18:34:58 2022 daemon.warn openvpn(OVPN)[1667]: DEPRECATED OPTION: --cipher set to 'AES-128-CBC' but missing in --data-ciphers (AES-256-GCM:AES-128-GCM). Future OpenVPN version will ignore --cipher for cipher negotiations. Add 'AES-128-CBC' to --data-ciphers or change --cipher 'AES-128-CBC' to --data-ciphers-fallback 'AES-128-CBC' to silence this warning.

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.083978] br-lan: port 1(eth0.1) entered blocking state

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.089478] br-lan: port 1(eth0.1) entered disabled state

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.095451] device eth0.1 entered promiscuous mode

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.100322] device eth0 entered promiscuous mode

Fri Dec 16 18:34:58 2022 daemon.notice openvpn(OVPN)[1667]: OpenVPN 2.5.7 mipsel-openwrt-linux-gnu [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [MH/PKTINFO] [AEAD]

Fri Dec 16 18:34:58 2022 daemon.notice openvpn(OVPN)[1667]: library versions: OpenSSL 1.1.1s 1 Nov 2022, LZO 2.10

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.161639] br-lan: port 1(eth0.1) entered blocking state

Fri Dec 16 18:34:58 2022 kern.info kernel: [ 43.167141] br-lan: port 1(eth0.1) entered forwarding state

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'lan' is enabled

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'lan' is setting up now

Fri Dec 16 18:34:58 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'lan' is now up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: bridge 'br-lan' link is up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'lan' has link connectivity

Fri Dec 16 18:34:58 2022 daemon.notice netifd: VLAN 'eth0.1' link is up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'loopback' is enabled

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'loopback' is setting up now

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'loopback' is now up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan' is enabled

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan6' is enabled

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Network device 'eth0' link is up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Network device 'lo' link is up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'loopback' has link connectivity

Fri Dec 16 18:34:58 2022 daemon.notice netifd: VLAN 'eth0.2' link is up

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan' has link connectivity

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan' is setting up now

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan6' has link connectivity

Fri Dec 16 18:34:58 2022 daemon.notice netifd: Interface 'wan6' is setting up now

Fri Dec 16 18:34:59 2022 kern.info kernel: [ 44.091010] IPv6: ADDRCONF(NETDEV_CHANGE): br-lan: link becomes ready

Fri Dec 16 18:34:59 2022 daemon.err odhcpd[1279]: Failed to send to ff02::1%lan@br-lan (Address not available)

Fri Dec 16 18:35:00 2022 daemon.notice netifd: wan (1917): udhcpc: started, v1.35.0

Fri Dec 16 18:35:02 2022 daemon.notice netifd: wan (1917): udhcpc: broadcasting discover

Fri Dec 16 18:35:02 2022 daemon.notice netifd: wan (1917): udhcpc: broadcasting select for 172.16.136.199, server 172.16.136.1

Fri Dec 16 18:35:03 2022 daemon.notice netifd: wan (1917): udhcpc: lease of 172.16.136.199 obtained from 172.16.136.1, lease time 360

Fri Dec 16 18:35:03 2022 user.notice firewall: Reloading firewall due to ifup of lan (br-lan)

Fri Dec 16 18:35:03 2022 daemon.info procd: - init complete -

Fri Dec 16 18:35:04 2022 daemon.notice netifd: Interface 'wan' is now up

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: reading /tmp/resolv.conf.d/resolv.conf.auto

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using nameserver 1.1.1.1#53

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using nameserver 195.208.4.1#53

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for test

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for onion

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for localhost

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for local

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for invalid

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for bind

Fri Dec 16 18:35:04 2022 daemon.info dnsmasq[1]: using only locally-known addresses for lan

Fri Dec 16 18:35:05 2022 daemon.notice hostapd: Configuration file: /var/run/hostapd-phy0.conf (phy wlan0) --> new PHY

Fri Dec 16 18:35:05 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.158.187.25:1194

Fri Dec 16 18:35:05 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.158.187.25:1194 [nonblock]

Fri Dec 16 18:35:05 2022 kern.info kernel: [ 50.192206] br-lan: port 2(wlan0) entered blocking state

Fri Dec 16 18:35:05 2022 kern.info kernel: [ 50.197618] br-lan: port 2(wlan0) entered disabled state

Fri Dec 16 18:35:05 2022 kern.info kernel: [ 50.203545] device wlan0 entered promiscuous mode

Fri Dec 16 18:35:05 2022 daemon.notice hostapd: ACS: Automatic channel selection started, this may take a bit

Fri Dec 16 18:35:05 2022 daemon.notice hostapd: wlan0: interface state UNINITIALIZED->ACS

Fri Dec 16 18:35:05 2022 daemon.notice hostapd: wlan0: ACS-STARTED

Fri Dec 16 18:35:05 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.158.187.25:1194

Fri Dec 16 18:35:05 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:35:05 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.158.187.25:1194

Fri Dec 16 18:35:06 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [0]

Fri Dec 16 18:35:06 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:35:07 2022 daemon.notice netifd: Wireless device 'radio0' is now up

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: exiting on receipt of SIGTERM

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: started, version 2.86 cachesize 150

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: DNS service limited to local subnets

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: compile time options: IPv6 GNU-getopt no-DBus UBus no-i18n no-IDN DHCP no-DHCPv6 no-Lua TFTP no-conntrack no-ipset no-auth no-cryptohash no-DNSSEC no-ID loop-detect inotify dumpfile

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: UBus support enabled: connected to system bus

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq-dhcp[1]: DHCP, IP range 192.168.1.100 -- 192.168.1.249, lease time 12h

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for test

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for onion

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for localhost

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for local

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for invalid

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for bind

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for lan

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: reading /tmp/resolv.conf.d/resolv.conf.auto

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using nameserver 1.1.1.1#53

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using nameserver 195.208.4.1#53

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for test

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for onion

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for localhost

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for local

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for invalid

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for bind

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: using only locally-known addresses for lan

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: read /etc/hosts - 4 addresses

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq[1]: read /tmp/hosts/dhcp.cfg01411c - 6 addresses

Fri Dec 16 18:38:51 2022 daemon.info dnsmasq-dhcp[1]: read /etc/ethers - 0 addresses

Fri Dec 16 18:38:52 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.75.70.203:1194

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.75.70.203:1194 [nonblock]

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.75.70.203:1194

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.75.70.203:1194

Fri Dec 16 18:38:52 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [-1]

Fri Dec 16 18:38:52 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:38:53 2022 daemon.notice hostapd: ACS: Survey is missing noise floor

Fri Dec 16 18:38:53 2022 daemon.notice hostapd: ACS: Survey is missing noise floor

Fri Dec 16 18:38:53 2022 daemon.notice hostapd: wlan0: ACS-COMPLETED freq=2462 channel=11

Fri Dec 16 18:38:54 2022 kern.info kernel: [ 57.653800] IPv6: ADDRCONF(NETDEV_CHANGE): wlan0: link becomes ready

Fri Dec 16 18:38:54 2022 kern.info kernel: [ 57.660587] br-lan: port 2(wlan0) entered blocking state

Fri Dec 16 18:38:54 2022 kern.info kernel: [ 57.665985] br-lan: port 2(wlan0) entered forwarding state

Fri Dec 16 18:38:54 2022 daemon.notice netifd: Network device 'wlan0' link is up

Fri Dec 16 18:38:54 2022 user.notice firewall: Reloading firewall due to ifup of wan (eth0.2)

Fri Dec 16 18:38:54 2022 daemon.notice hostapd: wlan0: interface state ACS->ENABLED

Fri Dec 16 18:38:54 2022 daemon.notice hostapd: wlan0: AP-ENABLED

Fri Dec 16 18:38:57 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.158.181.228:1194

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.158.181.228:1194 [nonblock]

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.158.181.228:1194

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.158.181.228:1194

Fri Dec 16 18:38:57 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [-1]

Fri Dec 16 18:38:57 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:38:59 2022 daemon.info hostapd: wlan0: STA a4:77:33:86:ae:70 IEEE 802.11: authenticated

Fri Dec 16 18:38:59 2022 daemon.info dnsmasq-dhcp[1]: DHCPDISCOVER(br-lan) 192.168.1.10 b4:2e:99:97:0c:23

Fri Dec 16 18:38:59 2022 daemon.info dnsmasq-dhcp[1]: DHCPOFFER(br-lan) 192.168.1.10 b4:2e:99:97:0c:23

Fri Dec 16 18:38:59 2022 daemon.info dnsmasq-dhcp[1]: DHCPREQUEST(br-lan) 192.168.1.10 b4:2e:99:97:0c:23

Fri Dec 16 18:38:59 2022 daemon.info dnsmasq-dhcp[1]: DHCPACK(br-lan) 192.168.1.10 b4:2e:99:97:0c:23 K14M-PC

Fri Dec 16 18:39:00 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 18:39:02 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]141.95.17.71:1194

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]141.95.17.71:1194 [nonblock]

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]141.95.17.71:1194

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]141.95.17.71:1194

Fri Dec 16 18:39:02 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [-1]

Fri Dec 16 18:39:02 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:39:05 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 18:39:07 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:07 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.158.176.255:1194

Fri Dec 16 18:39:07 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.158.176.255:1194 [nonblock]

Fri Dec 16 18:39:08 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.158.176.255:1194

Fri Dec 16 18:39:08 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:08 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.158.176.255:1194

Fri Dec 16 18:39:08 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [0]

Fri Dec 16 18:39:08 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:39:11 2022 daemon.info hostapd: wlan0: STA e0:1f:88:c5:ab:f6 IEEE 802.11: authenticated

Fri Dec 16 18:39:11 2022 daemon.info hostapd: wlan0: STA e0:1f:88:c5:ab:f6 IEEE 802.11: associated (aid 1)

Fri Dec 16 18:39:11 2022 daemon.notice hostapd: wlan0: AP-STA-CONNECTED e0:1f:88:c5:ab:f6

Fri Dec 16 18:39:11 2022 daemon.info hostapd: wlan0: STA e0:1f:88:c5:ab:f6 WPA: pairwise key handshake completed (RSN)

Fri Dec 16 18:39:11 2022 daemon.notice hostapd: wlan0: EAPOL-4WAY-HS-COMPLETED e0:1f:88:c5:ab:f6

Fri Dec 16 18:39:11 2022 daemon.info dnsmasq-dhcp[1]: DHCPDISCOVER(br-lan) e0:1f:88:c5:ab:f6

Fri Dec 16 18:39:11 2022 daemon.info dnsmasq-dhcp[1]: DHCPOFFER(br-lan) 192.168.1.11 e0:1f:88:c5:ab:f6

Fri Dec 16 18:39:11 2022 daemon.info dnsmasq-dhcp[1]: DHCPREQUEST(br-lan) 192.168.1.11 e0:1f:88:c5:ab:f6

Fri Dec 16 18:39:11 2022 daemon.info dnsmasq-dhcp[1]: DHCPACK(br-lan) 192.168.1.11 e0:1f:88:c5:ab:f6 K14M-Android

Fri Dec 16 18:39:13 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.75.75.245:1194

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.75.75.245:1194 [nonblock]

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.75.75.245:1194

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.75.75.245:1194

Fri Dec 16 18:39:13 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [0]

Fri Dec 16 18:39:13 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:39:14 2022 daemon.info hostapd: wlan0: STA a4:77:33:86:ae:70 IEEE 802.11: authenticated

Fri Dec 16 18:39:14 2022 daemon.info hostapd: wlan0: STA a4:77:33:86:ae:70 IEEE 802.11: associated (aid 2)

Fri Dec 16 18:39:14 2022 daemon.notice hostapd: wlan0: AP-STA-CONNECTED a4:77:33:86:ae:70

Fri Dec 16 18:39:14 2022 daemon.info hostapd: wlan0: STA a4:77:33:86:ae:70 WPA: pairwise key handshake completed (RSN)

Fri Dec 16 18:39:14 2022 daemon.notice hostapd: wlan0: EAPOL-4WAY-HS-COMPLETED a4:77:33:86:ae:70

Fri Dec 16 18:39:15 2022 daemon.info dnsmasq-dhcp[1]: DHCPREQUEST(br-lan) 192.168.1.20 a4:77:33:86:ae:70

Fri Dec 16 18:39:15 2022 daemon.info dnsmasq-dhcp[1]: DHCPACK(br-lan) 192.168.1.20 a4:77:33:86:ae:70 Chromecast

Fri Dec 16 18:39:17 2022 daemon.info dnsmasq[1]: read /etc/hosts - 4 addresses

Fri Dec 16 18:39:17 2022 daemon.info dnsmasq[1]: read /tmp/hosts/dhcp.cfg01411c - 6 addresses

Fri Dec 16 18:39:17 2022 daemon.info dnsmasq[1]: read /tmp/hosts/odhcpd - 0 addresses

Fri Dec 16 18:39:17 2022 daemon.info dnsmasq-dhcp[1]: read /etc/ethers - 0 addresses

Fri Dec 16 18:39:18 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.158.181.161:1194

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.158.181.161:1194 [nonblock]

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.158.181.161:1194

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.158.181.161:1194

Fri Dec 16 18:39:18 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [-1]

Fri Dec 16 18:39:18 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:39:23 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.158.187.25:1194

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.158.187.25:1194 [nonblock]

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.158.187.25:1194

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.158.187.25:1194

Fri Dec 16 18:39:23 2022 daemon.err openvpn(OVPN)[1667]: Connection reset, restarting [-1]

Fri Dec 16 18:39:23 2022 daemon.notice openvpn(OVPN)[1667]: SIGUSR1[soft,connection-reset] received, process restarting

Fri Dec 16 18:39:28 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 18:39:28 2022 daemon.warn openvpn(OVPN)[1667]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Fri Dec 16 18:39:28 2022 daemon.notice openvpn(OVPN)[1667]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.75.70.203:1194

Fri Dec 16 18:39:28 2022 daemon.notice openvpn(OVPN)[1667]: Attempting to establish TCP connection with [AF_INET]51.75.70.203:1194 [nonblock]

Fri Dec 16 18:39:28 2022 daemon.notice openvpn(OVPN)[1667]: TCP connection established with [AF_INET]51.75.70.203:1194

Fri Dec 16 18:39:28 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link local: (not bound)

Fri Dec 16 18:39:28 2022 daemon.notice openvpn(OVPN)[1667]: TCP_CLIENT link remote: [AF_INET]51.75.70.203:1194

Fri Dec 16 18:39:30 2022 daemon.notice openvpn(OVPN)[1667]: [antizapret-server] Peer Connection Initiated with [AF_INET]51.75.70.203:1194

Fri Dec 16 18:39:32 2022 daemon.err openvpn(OVPN)[1667]: Options error: Unrecognized option or missing or extra parameter(s) in [PUSH-OPTIONS]:3: block-outside-dns (2.5.7)

Fri Dec 16 18:39:32 2022 daemon.notice netifd: Interface 'OVPN' is enabled

Fri Dec 16 18:39:32 2022 daemon.notice netifd: Network device 'tun0' link is up

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: TUN/TAP device tun0 opened

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: net_iface_mtu_set: mtu 1500 for tun0

Fri Dec 16 18:39:32 2022 daemon.notice netifd: Interface 'OVPN' has link connectivity

Fri Dec 16 18:39:32 2022 daemon.notice netifd: Interface 'OVPN' is setting up now

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: net_iface_up: set tun0 up

Fri Dec 16 18:39:32 2022 daemon.notice netifd: Interface 'OVPN' is now up

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: net_addr_v4_add: 192.168.105.107/21 dev tun0

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: /usr/libexec/openvpn-hotplug up OVPN tun0 1500 1554 192.168.105.107 255.255.248.0 init

Fri Dec 16 18:39:32 2022 daemon.warn openvpn(OVPN)[1667]: WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Fri Dec 16 18:39:32 2022 daemon.notice openvpn(OVPN)[1667]: Initialization Sequence Completed

Fri Dec 16 18:39:33 2022 daemon.warn dnsmasq[1]: possible DNS-rebind attack detected: retracker.sevstar.net

Fri Dec 16 18:39:33 2022 user.notice firewall: Reloading firewall due to ifup of OVPN (tun0)

Fri Dec 16 18:39:37 2022 user.info : luci: accepted login on / for root from 192.168.1.10

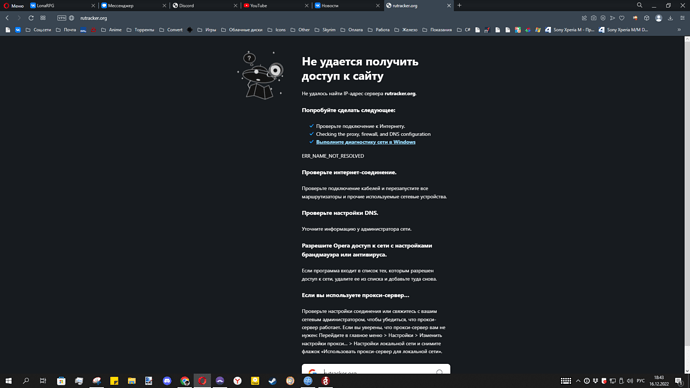

Но… хоть и написано что он работает, я результат его работы не замечаю. Открываю браузер без установленного прокси расширения, и пытают перейти например на рутрекер.

Браузер ни секунды не думая показывает что нет доступа

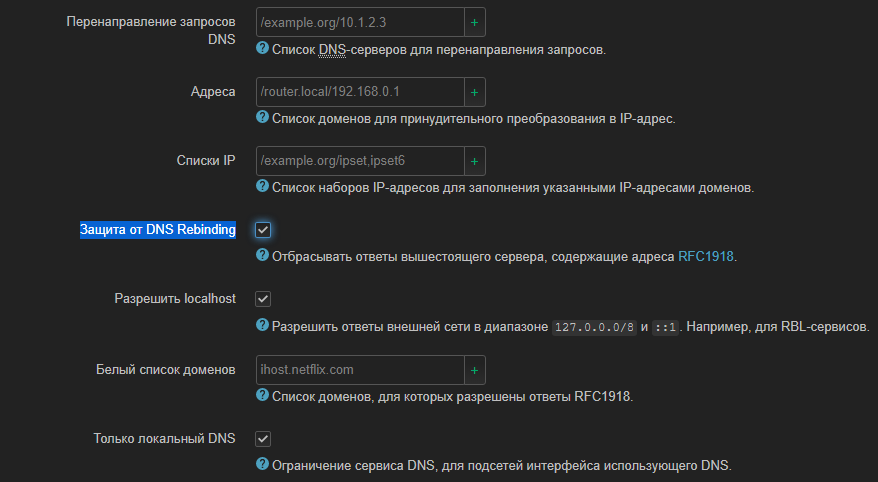

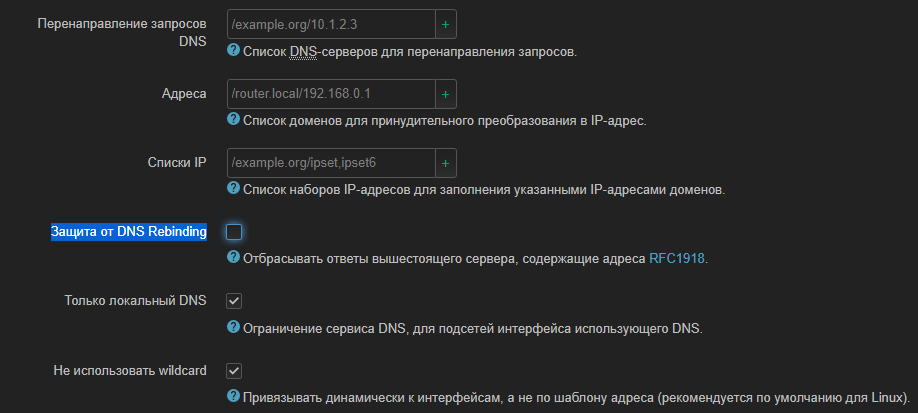

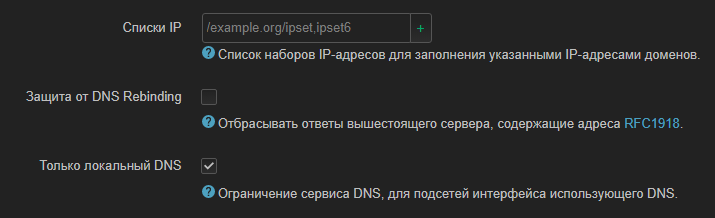

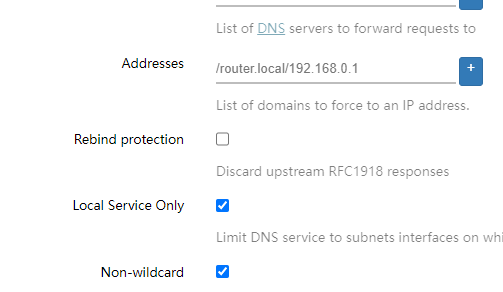

Rebind, смотрю, включен.

Попробуй отключить в настройках Network → DHCP and DNS → Rebind protection.

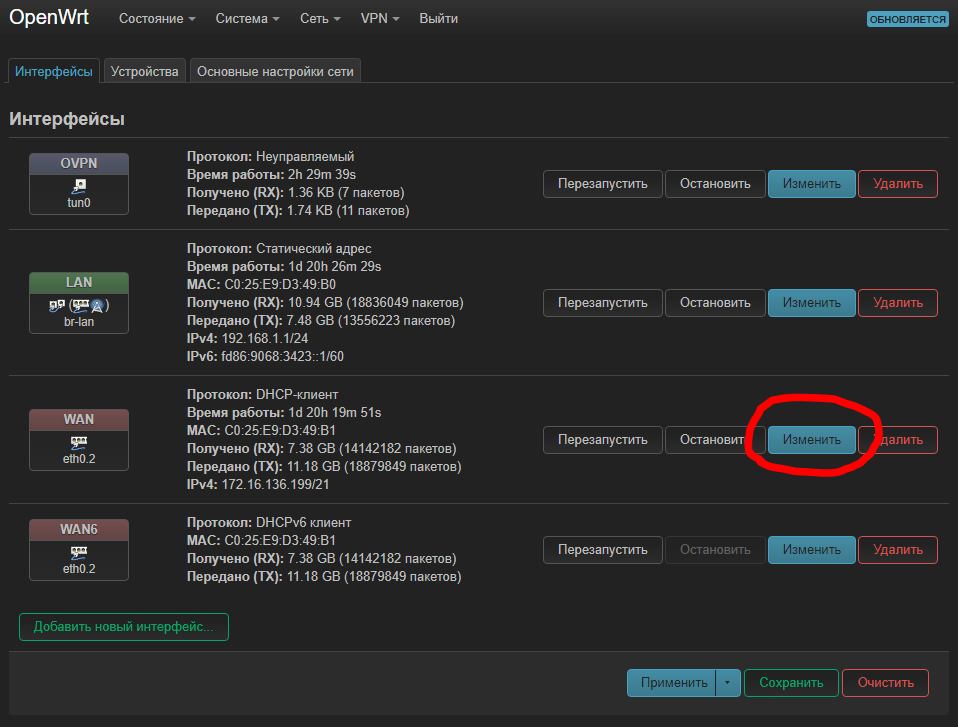

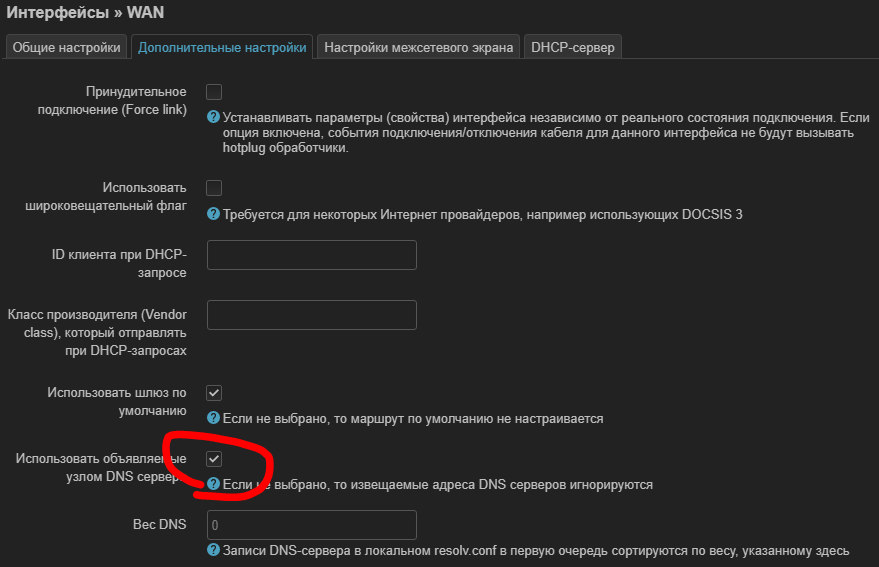

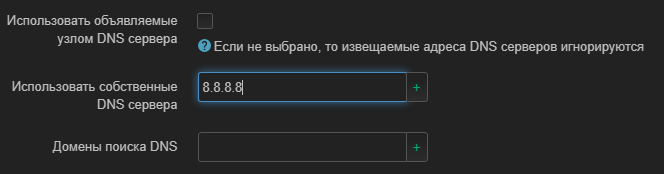

Только что вспомнил что днс гугла забыл прописать в интерефейс. В файл настроек прописал путь а в интерфейс нет - исправил

Результат не изменился

“Защита от DNS Rebinding” нужно выключить?

Выключил

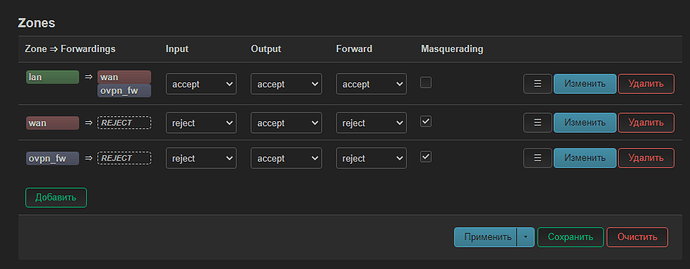

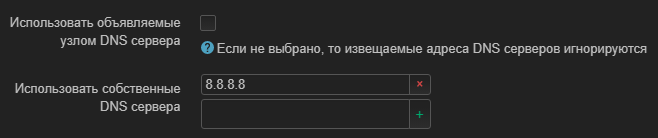

Сверься с моими настройками, возможно что-то упустил.

Установленные пакеты:

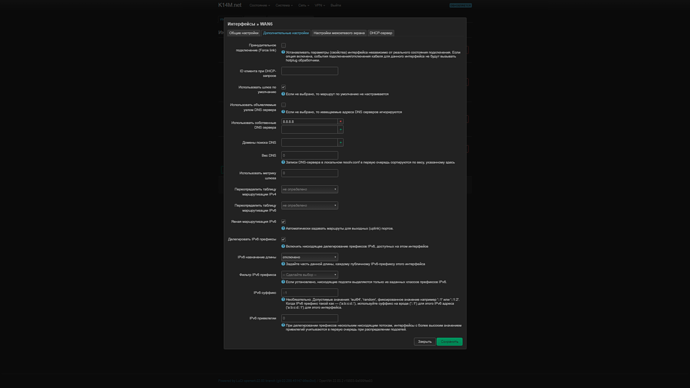

В интерфейсах WAN и WAN6 (и если есть WWAN) использовать гугловский 8.8.8.8 :

Firewall:

DNS rebinding отключен. В конец конфигурационного файла ovpn добавить route 8.8.8.8.

Не забывай сохранять и применять настройки каждый раз.

Лог выглядит нормально. Вы не можете подключиться к серверу, потому что на серверах нет свободных слотов для подключения.

Что то изменилось. Вместо того что б мгновенно сказать что рутрекер недоступен. Браузер пытается его загрузить. Но в итоге все равно не может…

О! Рутрекер открылся в браузере без прокси! Порнолаб пока грузится.

Похоже через роутер это работает куда хуже чем через расширение браузера или OpenVPN на ПК. Вполне вероятно что роутер слабый, или на роутерах оно само по себе плохо работает?

В общем работает. Всем спасибо. Дальше буду думать над тем как WireGuard для ютуба настроить и подружить его с тем что уже сделал…