Если есть своя VPSка с Xray, то вот нормальный способ без мостов (для ПК).

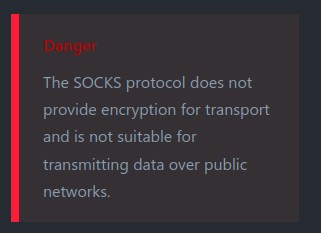

В целом проблема с Тором+Vless состоит в том, что второй по каким-то причинам не дружит с трафиком первого. Решение - заворачиваем трафик Тора во что-то, имеющее случайный вид, прямо на локальном Xray/Sing-box. Плюсы подхода - гораздо быстрее соединяется, и также на мой взгляд получше скорость, чем при использовании мостов и т.п.

Полного конфига не будет, но в общих чертах делается так:

- У вас должен быть уже настроен vless outbound, или что-то неблокируемое до VPS. Назовём это “proxy”.

- Создаём второй локальный socks inbound. Назовём “socks-tor-in”.

- Создаём ещё один outbound. Нужен такой, где трафик выглядит как случайный набор байт. Например, shadowsocks. (На VPSке соотв-но тоже должен быть). Назовём “ss-tor-out”.

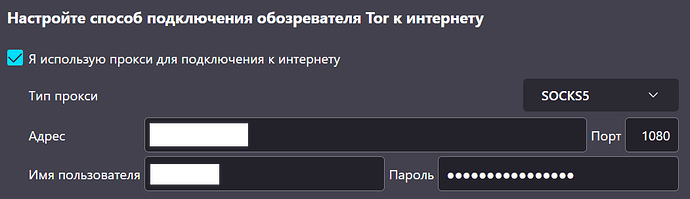

- В Tor Browser: ставим в настройках прокси “socks-tor-in”.

Теперь настраиваем маршрутизацию следующим образом:

- В конфиге, routing rules (синтаксис Xray):

{

"type": "field",

"inboundTag": [

"socks-tor-in"

],

"outboundTag": "ss-tor-out"

}

- В “socks-tor-in”: добавляем опцию “sockopt->dialerProxy” и значение “proxy”. В Sing-box опция называется “detour”.

"sockopt":

{

"dialerProxy": "proxy"

}

Это даёт эффект, что “выхлоп” outbound направляется не сразу наружу, а в следующий outbound, который тут указан (всё ещё внутри прокси).

Т.е.в нашем случае получается:

Tor → Shadowsocks → Vless → VPS → (всё разматрёшивается обратно) → internet.

На ПК это будет работать, как описано. На Андроидах и т.п. прокси задать по-моему нельзя, и вообще все браузеры выглядят максимально куцыми и обрубленными в плане каких бы то ни было настроек. Так-то при наличии VPS можно использовать стандартные мосты obfs4 через vless, в принципе оно, конечно, кое-как работает. Но я бы не отказался от способа получше.

Summary

Пробовал также ставить свой мост obfs4 на VPS. Какой-либо разницы честно говоря не заметил по ср.с публичными obfs4 в плане качества соединения. В Торе вообще довольно сложно понять, коннектится ли он именно с заданным в настройках мостом, и\или с чем он уже тогда коннектится. Даже если задать конкретный мост, в логах часто видны левые айпишники и названия мостов. Черт его знает, что это такое и куда это отнести.