Подтверждаю, ДВ, тот же оператор, перестало работать. Это только у нас на ДВ наблюдается?

а фейк ограничен вручную ttl или фулингами? если ограничить через ttl до тспу (и убрать фулинги)., тоже самое?

Да, никакой вариант не работает.

а если добавить --dpi-desync-split-seqovl=1

а если фейк использовать через seqovl-pattern?

--dpi-desync=multisplit --dpi-desync-split-seqovl=308 --dpi-desync-split-seqovl-pattern="%~dp0\tls_clienthello_vk_com.bin"

Multidisorder, Multisplit работают из коробки. Даже seqovl не нужно добавлять. С пробитием ютуба проблем нет (ну если только эти desync не добьют), а вот сайты, где нужен фейк, все, не пробиваются. Seqovl не помогает тоже.

для pattern не нужен отдельно fake

можно обычный multisplit использовать

ну раз не работает, то понял

Если кому поможет, то можно использоваться --dpi-desync-fake-tls=0x(укажите далее HEX). В таком случае, работает ютуб с фейками, но для остальных сайтов этот способ не подошел.

Ртк, Сибирь, минут 10 назад отвалился. Причем с включенным запретом почти все сайты перестают открываться (юпуп работает). Дис тоже не але, но с bydpi на телефоне все ок.

а новый параметр tls mod пробовали?

Да, все уже перепробовал. Результата 0.

Курган, МТС, полный отвал. Открывается дискорд и сайты только с впн.

ByeDPI на телефоне тоже работает.

Если бай работает, то скорее всего и zapret можно затюнить

какие параметры у бая ?

Проблемы с ByeDPI в том, что он ни хочет TLS 1.2 пробивать вообще.

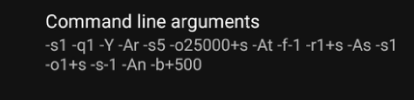

Ютуб пробивает стандартной стратегией -s0 -o1 -Ar -o1 -At -f-1 -r1+s -As

В моем случае, тот же дис на byedpi работает “из коробки”, но войс не коннектит. Для войса включил:

Desync Method - Disordered out-of-band

Включил Desync UDP

UDP Fake Count - 1

И также включил Split at host и Drop SACK

После этих манипуляций и к войсу коннектит

Сибирь. РТК. Все как в сообщениях выше: отвалилось около часа назад.

Работает со стандартной стратой 70.6, только нужно убрать все упоминания fake в tcp. В udp оставил, видосы некоторые с задержкой начинает грузить, но грузит стабильно.

NFQWS_OPT="--filter-tcp=80 --dpi-desync=multisplit --dpi-desync-split-pos=method+2 --dpi-desync-fooling=md5sig <HOSTLIST> --new

--filter-tcp=443 --dpi-desync=multidisorder --dpi-desync-split-pos=1,midsld --dpi-desync-fooling=badseq,md5sig <HOSTLIST> --new

--filter-udp=443 --dpi-desync=fake --dpi-desync-repeats=6 <HOSTLIST_NOAUTO>"

До меня блок не дошел, проверить пока не могу. Но судя по сообщениям людей до кого дошла уже блокировка, похоже на то, что если идет N первых пакетов clienthello одинаковых с одним sni, то блочится

Здесь автоматия выбора стратегии по обратной связи, которой в запрете нет.

используется oob и tlsrec из tpws, fake из nfqws

надо отказаться от автоматии и выяснить какая реально стратегия работает из трех

Текущая версия nfqws способна отправлять неограниченное количество разных фейков с индивидуальными модификациями