Тоже Урал. Подскажите, пжл, как именно вы исправили TTL и autottl. Что заменилось на что?

И что по итогу остается? Только ВПН использовать на своем сервере?

Любые рабочие стратегии (проверяется Блокчеком у конкретного провайдера) БЕЗ строчек типа: --dpi-desync-ttl=7 или --dpi-desync-autottl

Сам из центральных регионов. Ничего подобного не заметил. Так что, не факт.

Или у нас с Вами разные центральные регионы.

Остается не поддаваться панике. Потому что кроме одного человека никем не подтверждается больше.

буквально 10 минут появилась блокировка сервисов LOL (которая была в сибири) в центральной части РФ (которое относится к мск блокировкам) билайн

ладно с такими же блокировками я наверно погорячился (но что там в игре я хз, не играю в нее)

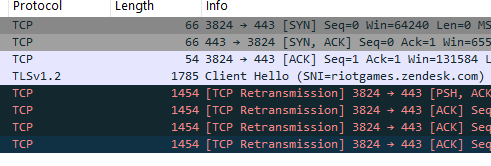

блокируется riotgames.zendesk.com по sni обходится дефолтной стратегией для tls1.3

наверно что-то еще тоже попало под раздачу, я только на сайт зашел

чем им так лол не угодил я хз, видимо решили на нем тренироваться, т.к остальные сервисы cf работают

Провайдер “Таймер” пишет, что включат в ночь на 26 апреля:

Информация от ЦМУ ССОП ФГУП «ГРЧЦ»: в ночь с пятницы на субботу, 26 апреля в период с 00:00 до 06:00 будут проводиться работы по обновлению программного обеспечения ТСПУ.

Надо клиент качать или игру? Сам сайт пока работает

у меня переход в раздел “поддержка” не работал

https://support.riotgames.com/hc/ru пока не добавил домен из предыдущего сообщения в zapret

Пока все работает, буду ждать раскатку обновы на тспу,значит.

попробуй сбросить кэш для сайта, у меня он сохраняет работу после отключения vpn , например

Но возможно еще не обновилось, да)

Вобще все даже очень неплохо. Не успели РКН выкатить обнову уже подоспели решения. Китайцам даже не снилось

Но через сколько таких обнов функционал запрета исчерпается? Речь идет о десятках или сотнях?

Я говорю не о изменении концепции типо переход к динамическим IP а именно такому латанию дыр

Автор Запрета уже писал когда-то, что единственным решением будет шифрованное проксирование. Насколько хватит Запрета - посмотрим.

Я помню слова автора.

Надо перечитать мануал по запрету. У него есть много методов атаки. Попытаюсь понять на сколько их хватит

Домен zendesk.com давно отвалился, я ещё во время первых блокировок дискорда это заметил, т.к. оказался заблочен discord.mediahammerandchisel.zendesk.com

Живу в Сибири, могу подтвердить, что сегодня началась настоящая резня ГДПиая.

Несколько дней назад кончалыги поменяли стратегии блокировки, но мне легко удалось подобрать новую.

А несколько часов назад воскресл ютуб на мобиле, но на проводном интернете начался АД. Старая стратегия навернулась, подобрал новую, но она работае только номинально. Первыетри минуты видео грузит нормально, потом начинает икать каждую минуту на полминуты. Качетсво роли не играет, хоть 144, хоть 4к. Задержка спецом чуть больше, чем предзагрузку на ютубе.

Даже если это проблема решится, но они будут тусовать стратегии каждый 3-7 дней, то для запрета это если не смерть, то где-то редом будет. По крайней мере без полной автоматизации подбора новых стратегий.

И так. Фейк это целый набор методов. Плюс их можно переопределить

В nfqws зашит базовый вариант фейка для TLS. Его можно переопределить опцией --dpi-desync-fake-tls

То есть залокировали определенный тип фейка. Возможно ли заблочить все фейки?

Останется еще TCP сегментация

Атаки на udp более ограничены в возможностях. udp нельзя фрагментировать иначе, чем на уровне ip.

То есть тут могут возникнуть проблеммы?

У GDPI проблеммы еще прошлой осенью начались. Им пользуются разве до сих пор?

они нынче блочат другие вещи вообще. проблемы именно из-за cf. в eveonline например отваливаются сервера чатов/обновлений потомучто они на cf.

РКН именно не нравится CF и при этом страдают все

Нет, я иммел ввиду запрет и все подобные сервисы, с подобным механизмом обхода.

НО вчера GDPI у меня работал, а сегодня уже нет. Хотя запрет, конечно, показывал себя лучше. Но тут 90% успеха это правильная стратегия, а не сам инструмент.

Tor тоже блокнули, коннект есть, а скорости полный ноль.

Дошла до меня блокировка новая. Срабатывает если в первых пакетах есть разница в ТТЛ, обходится просто фиксом ТТЛ на wan.

Если не используется кибер, то даже ТТЛ фиксить не надо, если будет достаточно фейковых пакетов, то ТСПУ отстает до того, как отправится оригинал и он спокойно проходит даже с другим ТТЛ.

Но если есть кибер, я так понимаю первый пакет в котором нет SNI может проскачить в сеть перед фейками и на него триггернется ТСПУ.