Ну либо так. Помните я раньше писал что на некоторых провайдерах Ютуб работает вообще по split2 может у человека похожий случай? где вообще fake не нужен.

К сожалению, до меня уже пару месяц назад это добралось. Пришлось создавать доп. листы и на них накручивать точечные стратегии.

Вот пример сайта: https://animego.online/

Да, конечно, я могу убрать md5sig и оставить только badseq и он будет работать, но тут немного в другом задача. Я пытаюсь вернуть к жизни ttl и md5sig с fake. С ttl сайт тоже не удалось завести, видимо, как и сказано в доке, моя сеть загорожена шлагбаумами и ttl тут не робит.

Так окей уже что-то. А что если просто начать с простого типо multisplit или multididisorder не городя монстров.

Нащупайте для начала ttl фейка, который начинает ломать ресурс.

Пробуйте curl -k --connect-to ::animego.online https://krokodil.ru

Тест безобидным SNI на “плохом” IP.

Если выдается handshake failure, значит блокировка не работает.

Если fake начнет доходить до сервера, соединение зависнет.

Сделайте orig-ttl равным этому значению, desync-ttl на 1 меньше.

Да, это было опробовано с введением этого функционала. Для данного сайта фейк нужен обязательно, без него не пройдет. Как я понял, он на tls 1.2, но это не точно.

Чтобы не быть словоблудом, перепроверил это сейчас и он только с фейком прошел дальше.

Но это и не важно, пробить то его можно. Пока мне только нужно вернуть md5sig и ttl.

Остальное не важно.

Как-то странно даже. Включил стратку, без всех палевных аргументов, но он продолжает выдавать handshake failure (в браузере с ней пробивает нормаль (проверял сайт без сохраненного кэша)), но и без zapret реакция идентичная.

По крокодилу будет failure, потому что сервер посылает на плохой SNI.

Финальный тест - обычное дергание curl https://animego.online

Если трюк с TTL удался, и fake с TTL стал работать, а если не делать orig-ttl - не работает,

то можно сделать так примерно

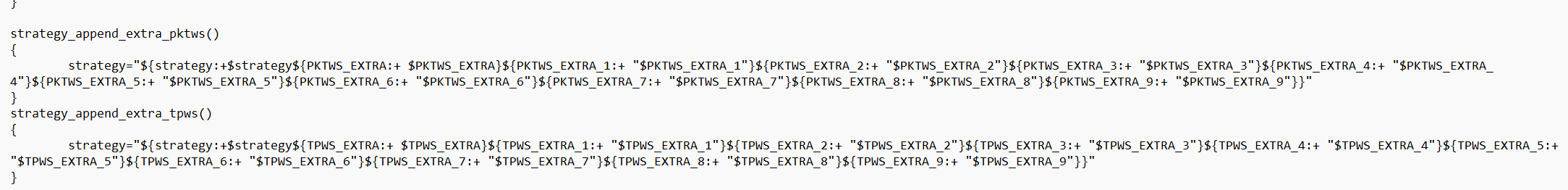

PKTWS_EXTRA=“–orig-autottl=-3” ./blockcheck.sh

и смотреть что там будет по autottl тестам

или

PKTWS_EXTRA=“–dup=1 --dup-cutoff=n2 --dup-fooling=md5sig” ./blockcheck.sh

и смотреть что будет по md5sig тестам

md5sig на SYN может вызывать задержку 1 сек в ответе linux сервера

Все верно. Но у меня его голый фейкедсплит открывает с паттерном фейка от вк и нарезкой хост+1 фулинг бэдсекью

Если делать curl с запретом (есть палевные аргументы), то командная строка ничего не выдает и даже в wireshark ничего по этому сайту нет.

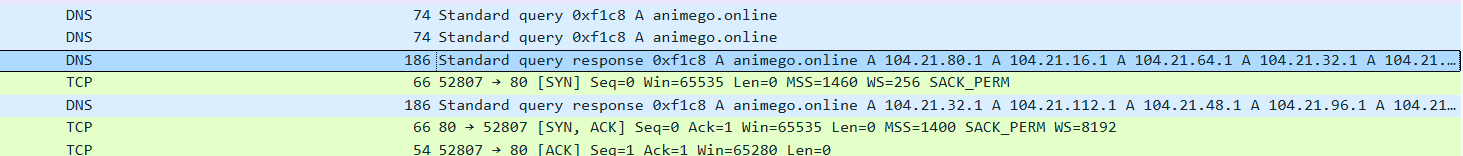

Если делать curl без запрета, то он выдаст: (35) Recv failure: Connection was reset. В wireshark будет вот такая запись

Спойлер

![]()

Если делать curl со стратегией без палевных аргументов, но которые точно его пробивают, результат такой же, но не выдает (35) Recv failure: Connection was reset, просто пустая консоль, как в первом случае. В wireshark тоже нет записи в этом случае.

Фильтр в wireshark установлен на handshake.

Как я понял, ему важен любой фейк. Что стандарт, что паттерн. Но вот наличие fooling ему прям нужен. Ни один ttl не проходит, в том числе и auto.

UPD. Но вроде запросы к нему идут

Ну тогда вариант с хостлистом для анимего и badseq. Второй хостлист для всего остального.

А не подскажите, где именно это строчка в коде? А то по поиску он меня на них выводит

UPD: пока отбой. У меня почему-то блокчек из compile отваливается без ошибки. Хотя, все файлы обновлены.

Вы не совсем поняли. Задача не в оживлении этого сайта в принципе, а возвращении работы fake с ttl или md5sig. Для него уже давно найдена стратегия.

Есть же тут те, до кого дошли новые обновления ТСПУ. Им можно дать новую версию Запрета с новыми решениями для тестирования.

У меня вот с мая все открывается, даже Твиттер, а вот Ютуб наглухо прикрыли.

А вы пробовали использовать только fakedsplit, fakeddisorder?

Как до меня дошла обнова ломающая md5sig и ttl, то задействование fake ломало соединение и ничего не работало (использовал раньше обычную fake,split2, но теперь уже это не будет работать).

Есть у меня знакомый, мы пытались ему пробить youtube на его маленьком региональном провайдере, но там настолько все заколотили, что помогает лишь проксирование. Возможно, что у вас тот же случай.

подскажите если любые сайты открываются, кроме гугл видео то дело в этой ггц а не в правельной стратегии?

@Aleksandr75ru Вы скорее всего используете хостлист в своей стратегии. Включите --ipcache-hostname тогда dup начнёт работать со второго соединения.

У меня с помощью dup получается восстановить работу md5sig.

Вам сюда

Далее пробывать совмещать текущую стратегию с той которую выдаст блокчек.

Добавил все-таки в блокчек попытку дурить md5sig дупом и orig-autottl в desync-autottl тесты.

Все-таки это специфические модификации только для конкретных ситуаций, полностью экстрой гнать смысла нет по всем вариантам

Еще добавил переменные PKTWS_EXTRA_PRE для блокчека.

Иногда можно пробить левым не-TLS фейком + TLS фейком.

Но не-TLS должен идти первым.

Да, пробовал fakedsplit, fakeddisorder и все комбинации. И да, маленький провайдер одного города. Но до мая все стратегии работали. Теперь помогает только прокси.

Попробовал без листов, не получается. А вы просто dup используете? Без ограничителей dup?

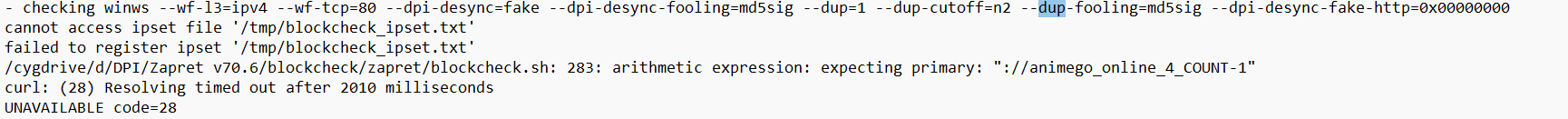

Взял новый blockchech.sh, но он везде выдает вот это:

Это нормально или я где-то накосячил? Выдает на все стратегии это.

Он не будет работать с бинариками 70.6

Не, все файлы я заменил в папке на те, что были в compile. Просто название папки не менял.

Или это что-то другое?

UPD: Да, я идиот. URL указал