Нет, один winws в процессах, гудбай не запущен.

По-моему дело в фаерфоксе. Я на всякий случай перезагрузился, запустил ютуб в хроме - работает, в фоксе нет, перезапустил его в безопасном режиме чтобы исключить влияние расширений - все равно не работает…

Дамп то не может врать.

Надо снять все обманывалки, запустить шарк и убедиться в нем, что пакеты резаные

фокс их точно резать не будет

может какая-то служба когда-то ставилась и была забыта

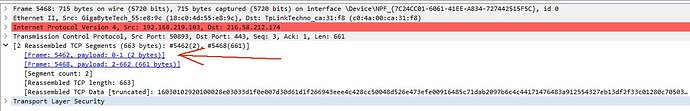

Сдампил попытки открыть ютуб в фоксе и в хроме. Службы гудбая и запрета устанавливались раньше, но уже несколько дней удалены. На всякий случай удалил еще и расширение Browsec из хрома, но ничего не изменилось. В хроме и эдже ютуб открывается с этим конфигом, в фоксе нет.

Я не знаю что режет, но броузер это делать не может. По крайней мере в оригинальном варианте, если исключить гипотетическую переделку васяна на обман DPI

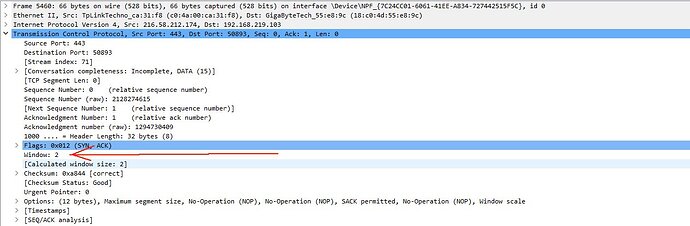

Тут меняется window size на входящем пакете. Неизбирательно для всех доменов.

Это аналог параметра --wsize (не --wssize) zapret или goodbyedpi без --native-frag.

Если на компе ничего нет, могу предположить, что это действия провайдера по ускорению youtube для своих клиентов, которые перестали работать в связи с противодействием РКН, а так же сломали zapret/GDPI.

Если на рутере тоже ничего не стоит, можно попробовать на чистой системе.

Загрузиться в Linux live USB flash и дампануть оттуда шарк.

Если и там будет тоже самое, значит точно провайдер

Если действительно окажется провайдер, можно попробовать полечить контр-мерой --wsize 1500.

wsize - это тоже метод нулевой фазы десинхронизации, не совместимый с хостлистами.

использовать в профиле без фильтра на хостлист

Есть у кого smartube на тв боксе отъехал с кастомным пейлоадом от гугла?

А это не запрет режет пакеты? Я же дамп снимал, когда он был включен.

На роутере ничего нет, попробовал на другом компе с win10 - та же картина. Попозже скачаю линукс, попробую на нем запустить.

Надо было выключить все как я просил.

Но даже этой информации мне достаточно, чтобы исключить с большой вероятностью средства обхода на компе.

wireshark берет инфу непосредственно с сетевого адаптера еще до модификации zapret/GDPI. Там светится то, что пришло из сети. Я пробовал смотреть с winws --wssize 2, и увидел там 65535.

Потому скорее всего это провайдер.

И народ стал придумывать этих катоффдилов , потому что провайдеры ставили wssize, и zapret в этой ситуации не работал. Не понимая как это лучше обыграть, они нашли что нашли хоть как-то работающее, и потом это понеслось по просторам сети. Крокодила стали применять с надобностью и без надобности. Испорченный телефон без обьяснения причин сделал свое дело.

Но если причина именно в таком надругательстве со стороны провайдера, то проблема решается гораздо эффективнее не методом лома по-крокодильи, а установкой своего контр --wsize. Он позволит поправить вред от провайдера - заместит значение window size своим, которое не будет вынуждать винду резать исходящий трафик на короткие пакеты.

Да, режет именно сама винда, а не какая-то прога.

Но применять --wsize без выяснения надо это делать или нет сродни глотанию всех подряд таблеток в аптеке - авось что-то вылечит.

start “zapret: http,https,quic,hostlist”

А почему после quic идет hostlist или autohoslist - что это дает практически и в каких случаях нужно применять?

Это просто заголовок окна. Какой хотите, такой и втыкайте

Понятно. Просто заголовок.

Вы можете посоветовать какие-то книги/статьи/материалы в интернете, которые помогут разобраться в синтаксисе Запрета достаточно глубоко, чтобы можно было самостоятельно разрабатывать стратегии дурения провайдера?

Та инструкция, что есть, лично мне непонятна, как ни пытался разобраться. Может я слишком глуп, не знаю. Очень сложно понять, если ты не программист или сетевой инженер. Нужно учить “матчасть”. А где, по каким книгам и материалам? Посоветуйте.

Хочется на практике понимать, как работает та или иная строчка или цифра кода.

Даже не знаю.

У меня это профильное образование по вычислительной технике + много опыта и собственное изучение по мере надобности.

Но я бы начал вообще с понимания как работают сети. Какие в них есть уровни (OSI model), как передаются пакетики (L2,L3). Как строятся протоколы более высокого уровня - L4-L7.

И практические эксперименты с просмотром в wireshark

У нас в инсте был отдельный курс по сетям. Там примерно это и рассказывали.

Прошу прощения, хотел показать разницу дурения между хромом и фоксом.Сделал чистый дамп, без обхода. Похоже и правда провайдер заботится о пользователях, потому что ютуб работает и без обхода блокировок, но только не в фоксе. Странно, что приложения по-разному реагируют на манипуляции на уровне TCP.

С режимом --dpi-desync=fake теперь обязательно нужно использовать опцию

–dpi-desync-fake-tls=tls_clienthello_www_google_com.bin

и еще для Ютуба

–dpi-desync-fake-quic=quic_initial_www_google_com.bin

и еще ttl=3

Прав я или нет?

У меня для Рутрекера блокчек выдал такое:

nfqws --dpi-desync=fake,split2 --dpi-desync-ttl=3

а для rr---что-то-там.googlevideo.com следующее:

nfqws --dpi-desync=fake --dpi-desync-ttl=3

Вот теперь думаю какого крокодила из всего этого мне слепить.

фокс по умолчанию работает без kyber. броузеры на базе движка chromium - с кибером.

в дампе видны мощные потери пакетов и ретрансмиссии на хосте www.youtube.com

DPI распознает , что это youtube.

Возможно, они собирают лишь 2 сегмента, а 3 уже не умеют. С кибером и wsize=2 будет 3 сегмента.

Можно попрбовать в фоксе включить кибер в about:config

Поиск по ключу kyber. Там везде enable, потом рестарт броузера

Но есть еще одна проблема. Они без разбора всегда ставят wsize=2, не только на ютубе.

Сам по себе сплит неспособен в большинстве случае пробить остальные блокировки.

И заодно ломает zapret/gdpi. Нужны контр-меры с wsize, чтобы восстановить работу winws.

Какой провайдер у вас ? Чисто для статистики

ttl с фейком в QUIC противопоказан

в последних версиях такой крокодил налеплен в binaries/win64/zapret-winws/preset_russia.cmd

Может настройка kyber отличается? Или doh/ech ? Какие-то расширения?

Я раньше и в последние два дня много часов потратил на Блокчек - прогонял запрещенные сайты. Результат всегда одинаковый - утилита выдает нечто с ttl=(цифра) в конце. Даже я понимаю, ни разу не спец, что это хорошо для пробивки конкретного сайта и ПЛОХО для универсальной стратегии: нужны не частные решения как с ttl и циферкой в конце, а более общие (универсальные) решения, способные ПРОБИВАТЬ большинство заблокированных НЕ по IP сайтов.

То есть пользы от Блокчека мало, если смотреть только на * SUMMARY (РЕЗУЛЬТАТ).

Нужно зайти после прогона в полный лог (blockcheck.log) и смотреть на все надписи AVAILABLE (ДОСТУПНО). Конкретный пример таких универсальных решений без ttl:

- checking winws --wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,disorder2 --dpi-desync-fooling=badseq

!!! AVAILABLE !!!- checking winws --wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,disorder2 --dpi-desync-fooling=md5sig

!!! AVAILABLE !!!

Включил kyber в фоксе - не помогло. Добавил --wsize=2 в конфиг - тоже не помогло.

Поздравляю ! До вас дошел смысл фраз в quick_start и приписки в конце блокчека, от которых многие плюются.

Цель в том, чтобы донести до сервера оригинал сообщения, отправляемого клиентом и одновременно задурить мозги DPI, чтобы он не мог воспроизвести оригинал сообщения в таком виде, который позволил бы ему принять решение о блокировке (начало readme, от которого тоже плюются).

Фейки - один из механизмов для реализации этой цели. Нужно, чтобы фейки дошли до DPI и были им приняты для анализа, но не дошли или были проигнорированы сервером.

И все эти методы имеют плюсы и минусы. О них подробно рассказано в readme. Чем они хороши и плохи. А еще если грамотно их сочетать, плюсы одного могут покрыть минусы другого.

Наоборот ! надо избавляться от window size от провайдера !

–wsize=1500 во все профили с tcp без хостлиста или с автолистом

Если таковых нет, удовлетворяющих фильтру tcp, надо создать.

Не знаю , может пров и не шлет wsize на не-443 портах. Надо бы проверить.

И тогда лучше wsize не применять к другим портам