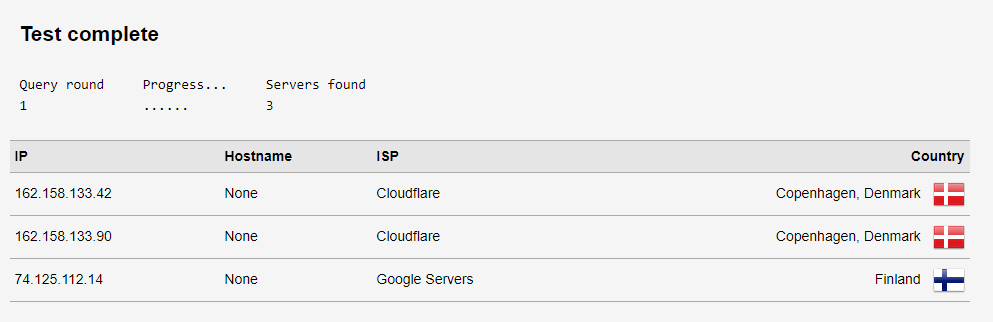

Вы сказали возможно это происходит из-за сломанного GeoDNS. У меня стоят на роутере адреса 1.1.1.1 и 8.8.8.8 и на сайте DNS leak test с отключеным АнтиЗапретом DNS подключается к этим локациям. Смена на Яндекс допустим может решить проблему?

Нет. Во-первых необходимо убедится что проблема в этом (для этого сравнить нужно дампы). Во вторых, правила нужно добавить в локальный DNS сервер вашей LAN именно для имён используемых в игре, и форвардить их на DNS IPS либо на второй инстанс DNS сервера работающий в режиме recursive resolution, чтобы NS сервер игры выдавал ближайшие игровые сервера к вашей ASN.

У вас маршрутизируется трафик игры через контейнер? Речь о каком IP-адресе, каком домене?

Да, у меня происходит маршрут через АнтиЗапрет. Изучаю WireShark чтобы предоставить более подробную информацию

спасибо за информацию!

Дополнение для интересантов

List Info

European Union member countries

https://european-union.europa.eu/principles-countries-history/country-profiles_en

NATO member countries

https://www.nato.int/cps/en/natohq/topics_52044.htm

Ukraine

https://ukraine.ua

Internet country domains list (TLDs)

https://www.worldstandards.eu/other/tlds/

Insert List

al

be

bg

ca

hr

cz

dk

ee

fi

fr

de

gr

hu

is

it

lv

lt

lu

me

nl

mk

no

pl

pt

ro

sk

si

es

se

tr

uk

us

at

cy

ie

mt

ua

Первый раз с таким столкнулся, куда смотреть?

root@v684041628:~# lxc shell antizapret-vpn

Error: LXD unix socket "/var/snap/lxd/common/lxd-user/unix.socket" not accessible: Get "http://unix.socket/1.0": dial unix /var/snap/lxd/common/lxd-user/unix.socket: connect: connection refused

При этом впн работает

Попробуйте так

lxc stop antizapret-vpn

lxc list

lxc delete antizapret-vpn

lxc image list

lxc image delete antizapret-vpn-img

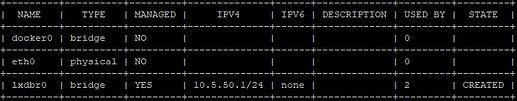

lxc network list

lxc network detach-profile lxdbr0 default

lxc network delete lxdbr0

echo '{"config": {}}' | lxc profile edit default

lxc storage delete default

apt remove --purge lxd* -y

snap remove --purge lxd

apt autoremove -y

snap install core; snap refresh core

snap install --classic lxd

snap refresh lxd --channel=5.20/stable

snap refresh --hold lxd

shutdown -r 0

lxd --version

5.20

lxd init

Это получается все с нуля настроить? А почему поломалось, с чем мб связано?

Благодарю!

Я так понимаю не только у меня сегодня антизапрет сломался? А что случилось то?

Есть ли смысл в обновлении lxd контернера с выходом новой версии?

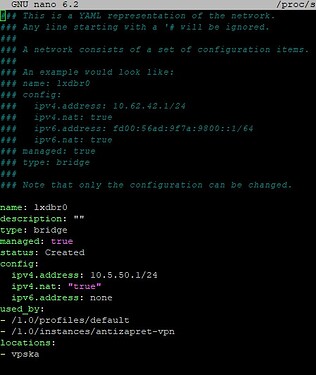

Как я понял, дело было в очередном обновлении ядра Linux на VPS. У меня Ubuntu 20.04 LTS. LXD пытается запуститься, но в итоге бесконечно сыплет ошибками типа couldn’t find the CGroup blkio.weight в логах. Долго копался, но разобраться с проблемой так и не удалось. Пока откатился на бэкап и отключил автообновление в Ubuntu. Кстати, обновление релиза на 22.04 решает вопрос работоспособности LXD, но внутри контейнера пропадает интернет, так как не назначается IPv4-адрес. Здесь разобраться тоже не получилось: lxd init с перенастройкой bridge не помог.

А так ?

lxc network create lxdbr0 ipv4.address=10.10.10.1/24

lxd init

Would you like to configure LXD to use an existing bridge or host interface? (yes/no) [default=no]: yes

Name of the existing bridge or host interface: lxdbr0

couldn’t find the CGroup blkio.weight

echo 'GRUB_CMDLINE_LINUX=systemd.unified_cgroup_hierarchy=false' > /etc/default/grub.d/cgroup.cfg

update-grub

shutdown -r 0

Не помогло, к сожалению

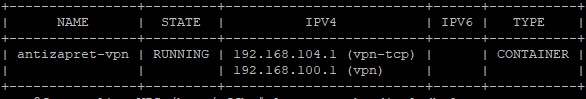

Сделал так после обновления на 22.04. После прохождения всех этапов lxd init получил такую ошибку:

Error: Failed to update profile “default”: Device validation failed for “eth0”: Cannot use “nictype” property in conjunction with “network” property

Бридж настроен, lxd init прошёл успешно, но IP-адрес из подсети бриджа контейнер всё равно не получает. Идей пока нет. Наверное, придётся удалять всё полностью и ставить LXD заново

lxc info | grep firewall

Что показывает?

Вот это

- network_firewall_filtering

- firewall_driver

firewall: nftables

Попробуйте docker удалить

apt remove --purge docker.io -y

apt autoremove -y

И firewall почистить от правил docker, которые могли быть сохранены ранее с целью восстановления после перезагрузки.

Или вовсе все правила убрать, для теста.

shutdown -r 0

Получит ли контейнер после этого адрес?