Интересно можно ли shadowsocks или obfs4 как то порезать запретом , чтобы dpi перпестал его видеть правильно?

Можно. Мне по obfs4 подсказали:

sudo iptables -I OUTPUT -o enp1s0 -p tcp --dport 14824 -m connbytes --connbytes-dir=original --connbytes-mode=packets --connbytes 1:6 -m mark ! --mark 0x40000000/0x40000000 -j NFQUEUE --queue-num 200 --queue-bypass

sudo nfqws --qnum=200 --filter-tcp=14824 --dpi-desync=fake,multisplit --dpi-desync-repeats=6 --dpi-desync-fooling=badseq,md5sig --dpi-desync-split-pos=15,450,950 --dpi-desync-any-protocol=1 --dpi-desync-cutoff=d4

14824 это порт сервера. Возможно, опции можно упростить.

Народу может быть полезно. Кстати, поскольку я линуксоид, предпочитаю использовать byedpi (ciadpi), чтобы не возиться с правилами iptables. Вот такая команда тоже работает для obfs4:

ciadpi -s1 -f6 -p 8082

Значит split 1, fake 6, слушать порт 8082 на локалхосте. В .torrc надо указать:

Socks5Proxy 127.0.0.1:8082

Несмотря на то, что Tor использует транспорт obfs4proxy (lyrebird), он передаёт ему параметр прокси, т.е. отправляет его через прокси (byedpi).

С shadowsocks это тоже прокатывает. Только надо помнить, что не все shadowsocks клиенты сами (без проксификаторов типа proxychains4) позволяют указать upstream proxy (byedpi).

- Nekoray позволяет создавать цепочки прокси.

- Консольный gost тоже, но он требует расшифровки ss URL, что не очень удобно.

- Консольный shadowsocks-libev работает с proxychains4. Тоже требует расшифровки ss URL, зато поддерживает старые шифры, вроде aes-256-gcm (многие современные shadowsocks клиенты их уже забросили, а такие прокси ещё встречаются, в том числе долгоживущие). proxychains4 не проксирует static бинарники, которые бывают в shadowsocks-rust, например (можно самому скомпилить shadowsocks-rust в shared режиме и со старыми шифрами).

Замечено, что лагает рутрекер (вроде, только он). Может, задержка часть их защиты для грязных IP прокси.

Достаточно -s1 ИЛИ -f1. -f1 лучше.

Тема актуальная. Все больше и больше ОБФС4 мостов блокируется. Веб туннелл совсем резервный вариант. Нужно сохранить доступ к ОБФС 4 так долго как это возможно

@cohosh

@Nina

Что вы об этом думайте? Работает ли команда ТОР надо модификатором трафика подобному zapret?

Там считают что за пределами Китая-Ирана-РФ достаточно obfs4

Все равно РКН банит публичные мосты по ип:порт:tcp

У меня была мысль написать им (в tor и/или obfs4 проект) и предложить опцию split, но что-то лень. Потому что не уверен, что будет отдача.

ну на какие то вопросы быстро и нормально реагируют

когда тот же snowflake банили в РФ == починили

но сейчас когда в lyrebird напихали obfs4 / snowflake / webtunnel ИМХО шансов уже меньше

хотя при этом если чтото и сделают то возможно универсальное решение

кстати уже есть похожие темы

у них прямо сейчас идет survey метрика в браузере при подключение (напрямую только не пытайтесь подключаться иначе весь интернет выключается динамически). мошешь прямо там в free form и посоветовать. чем больше таких советов тем больше спрос

Добрый день!

А почему webtunnel - это совсем резервный вариант?

Эти мосты очень хорошо себя показывают в России, скорость обычно хорошая.

Мосты obfs4 часто не работают у мобильных провайдеров, в этом случае webtunnel особенно нужны.

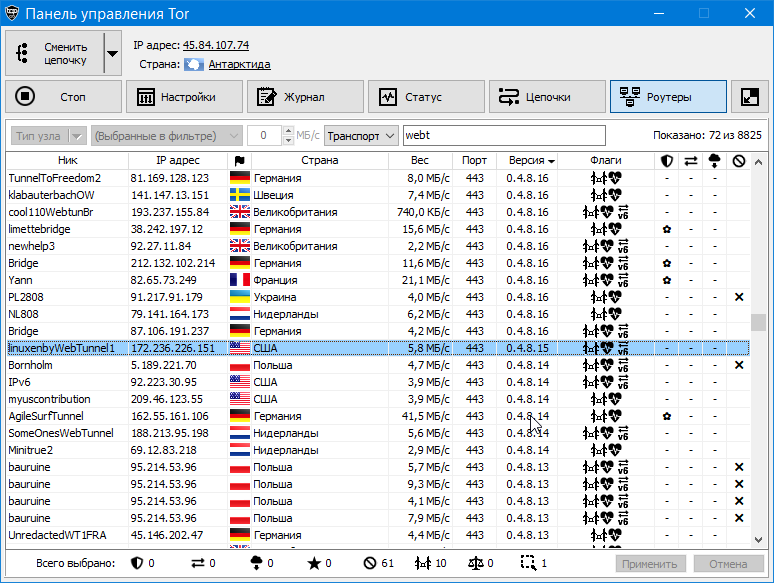

Согласно Tor Metrics сейчас в основном в РФ используют OBFS4. Если все перейдут на WebTunnel хватит ли их? Как я понимаю мостов obfs4 больше чем WebTunnel

Мосты obfs4 блокируются в основном в полуручном режиме. Если они не заблокированы по IP имеет смысл ими пользоваться

Так же мосты WebTunnel надо получать на сайте.

Когда мы только запустили webtunnel (чуть больше года назад), их, действительно, было немного. Но в конце прошлого года мы провели кампанию, обратившись к добровольцам с просьбой запустить больше мостов webtunnel - как раз из-за блокировок obfs4 в России.

Мостов obfs4, конечно же, больше, но и webtunnel вполне достаточно.

Получить webtunnel можно на сайте, у поддержки, а также они должны использоваться, когда вы подключаетесь с помощью модуля Connection Assist (Помощник при подключении), который в новой версии (14.5) стал доступен и в браузере Tor для Android.

их мало вообще

из списка даже у меня с IPv6 (где пока что почти ничего не блочат) работают далеко не все

непонятно можно ли их забанить “сразу” как тот же OBFS4

226 всего

ClientUseIPv4 1

ClientUseIPv6 0

ClientPreferIPv6ORPort 0

Как я понимаю команда Тор предвидела подобный расклад событий и предлагала obfs5 еще 5 лет назад. Но сейчас все усилия в основном идут на WebTunnel? Возможно ли легко одним обновлением обфусцировать obfs4 чтобы уменьшить вероятность блокировки?

Стараюсь быть “в теме” по возможности, но сейчас я окончательно запутался.

На сайте Tor объясняется как поднять свой webtunnel через свой сайт, а это значит аренда VDS и все прочее, поэтому это рассматривается как крайний вариант, в первую очередь идут бесплатные варианты.

Вы пишите, что есть публичные webtunnel, которые по аналогии с obfs4 и другими, подняты добровольцами.

На сайте в разделе “Поддержка” ответы на вопросы, но нет ничего о webtunnel.

В данный момент у меня нормально работают obfs4 и просто так использовать webtunnel смысла не вижу, но если не будет работать ничего кроме них, то где их взять и как в браузер добавить?

Речь о десктопной версии для Windows.

Сейчас работают три основных транспорта - мосты obfs4 (то есть обфусцированные) и webtunnel, а также snowflake.

Мосты webtunnel и obfs4 поддерживают для нас добровольцы, и тот, и другой тип мостов требуют финансовых и организационных затрат.

Webtunnel, несомненно, более ресурсоемкий мост.

Почитать о видах мостов с пользовательской точки зрения можно в Мануале.

Как создать свой мост - в разделе “Сообщество”.

Получить webtunnel можно на сайте, у поддержки, а также они должны использоваться, когда вы подключаетесь с помощью модуля Connection Assist (Помощник при подключении), который в новой версии (14.5) стал доступен и в браузере Tor для Android. Кроме того, вероятно, что они скоро будут доступны у нашего бота в телеграм

У меня не работает obfs4.

я имею в виду транспорты, доступные в браузере Tor. В разных странах рекомендации по наиболее эффективным/доступным транспортам могут отличаться

Если WebTunnel более ресурсоемкий это тем более делает актуальным обфускацию obsf4 мостов. Часть из них безусловно блокируется по IP. Но судя по сообщениям имеют место быть и динамические блокировки с которыми можно работать

obsf4 безусловно обусцированные но как мы видим этого не достаточно. Иначе бы не было этой темы