Огромное спасибо за подсказку, сразу дошло куда копать. Вдруг кому-то будет полезно для Кинетиков, что сделал я:

-

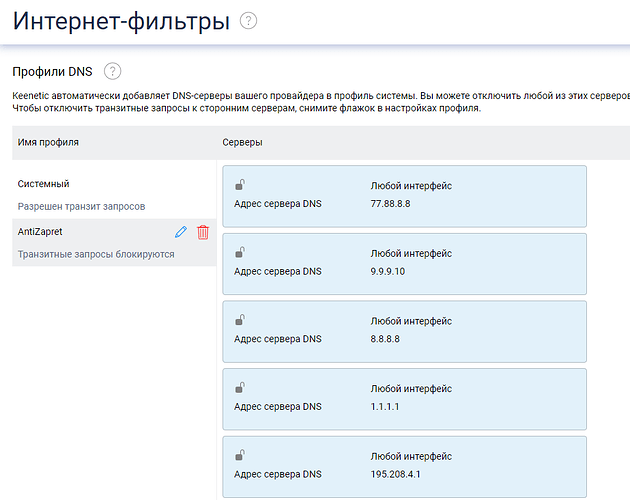

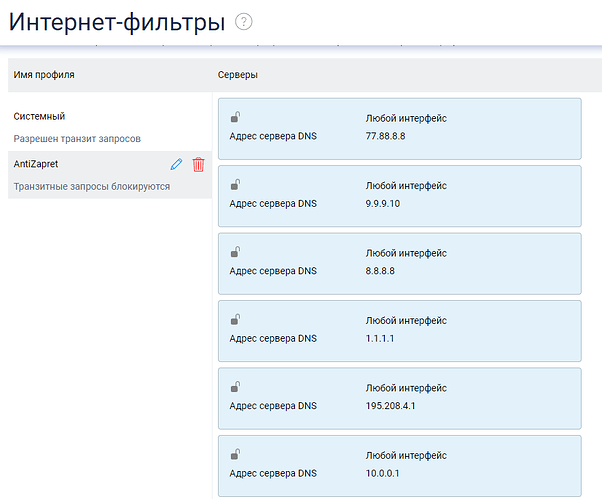

Предусловие: в моём случае я имел отдельный профиль DNS интернет-фильтров. На скрине профиль Antizapret, где перечислен набор DNS адресов, которые я готов скармливать в Антизапрет через шлюз для дальнейшего резолва. Данный профиль выбран, как профиль контентной фильтрации по умолчанию для моей домашней сети.

-

В конфиге WG полученном с веб-интерфейса убрал переменную с DNS=10.0.0.1 и значение DNS адреса из конфига добавил в свой профиль контентной фильтрации Antizapret

-

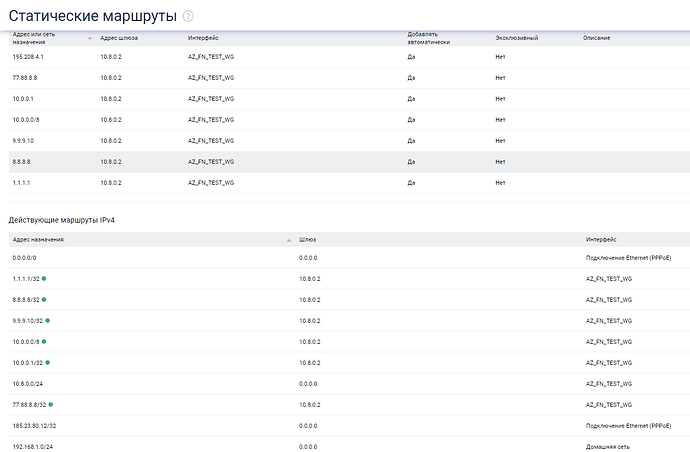

Загрузил файл WG в Других подключениях Кинетика и активировал его. Как и писалось выше, WG поднимает роуты. Т.к. DNS в конфиге более не присутствует, то поднимается только ОДИН роут - 10.8.0.0/24 с шлюзом 0.0.0.0 на интерфейсе WG.

-

Теперь необходимо добавить недостающие роуты и завернуть профиль контентной фильтрации Antizapret в собственно сам Antizapret на сервере.

Создал bat файл со след. содержимым:

route ADD 1.1.1.1 MASK 255.255.255.255 10.8.0.2

route ADD 8.8.8.8 MASK 255.255.255.255 10.8.0.2

route ADD 9.9.9.10 MASK 255.255.255.255 10.8.0.2

route ADD 77.88.8.8 MASK 255.255.255.255 10.8.0.2

route ADD 195.208.4.1 MASK 255.255.255.255 10.8.0.2

route ADD 10.0.0.0 MASK 255.0.0.0 10.8.0.2

route ADD 10.0.0.1 MASK 255.255.255.255 10.8.0.2

Как можно заметить, после команды ADD идут IP адреса DNS серверов из профиля контентной фильтрации Antizapret, далее маска подсети (почти везде /32) и IP адрес шлюза, его можно забрать из конфига WG в переменной Address без подсети.

Единственный роут, который не находится в профиле контентной фильтрации Antizapret это - 10.0.0.0/8 - насколько я понимаю, это сама подсеть антизапрета и её так же прокидывает через WG с помощью адреса шлюза.

По итогу маршруты выглядят так:

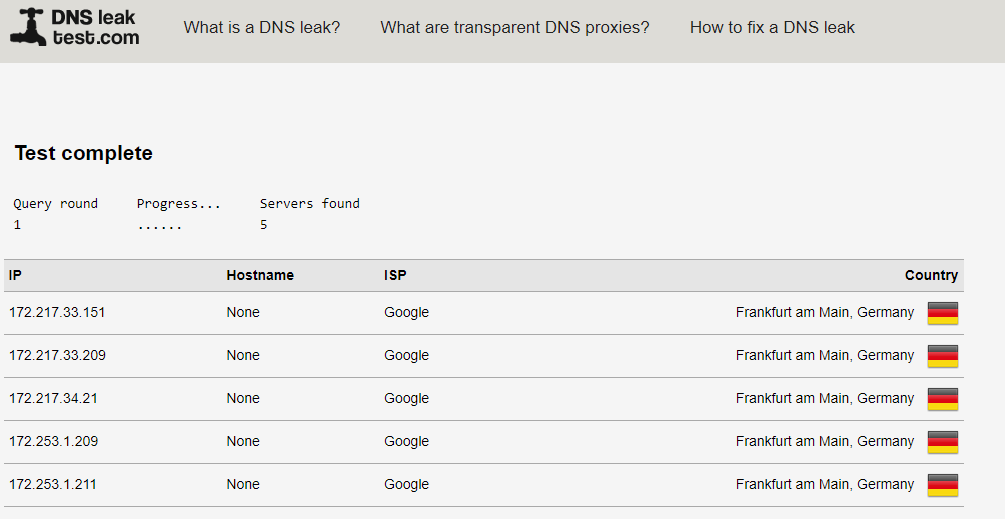

При проверке через dnsleaktest получаю аналогичный набор серверов, что и на конфигурации с OVPN:

Скорость на ютьюбе: