Здравствуйте.

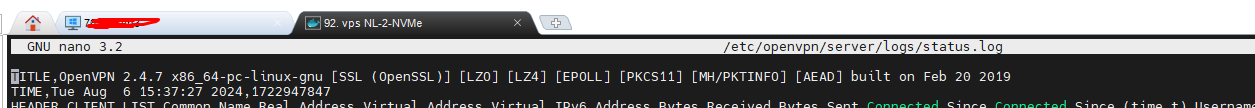

Установил на VPS по этой инструкции AntiZapret-VPN-Container/README.md at main · GubernievS/AntiZapret-VPN-Container · GitHub - всё хорошо. Вопрос - можно ли обновить OpenVPN, т.к. версия уж очень старая?

Так как базовый образ старый (Debian 10), то там будет не самая последняя версия в apt. Можно начать с apt update -y && apt upgrade -y внутри контейнера.

Если нужна прям последняя версия то надо собирать руками. У себя в docker я так делаю: antizapret-vpn-docker/Dockerfile at master · xtrime-ru/antizapret-vpn-docker · GitHub

очень даже спасибо. ваша версия докера более свежая. удобно

Я сегодня переделал сборку, перешел на ubuntu 24.04 и последние версии OpenVPN и дополнительно поставил openvpn-dco.

По идее должно стать быстрее, но я не тестил какая нагрузка была на роутере до обновления сервера.

Добрый день! А инструкцией или скриптом не поделитесь? а то уж больно не расторопный дефолтный контейнер, а DCO как никак должно дать прирост из-за драйвера ядра

Я, правда, не смог определить включилось ли DCO и есть ли улучшения ![]()

ip -details link show

Должно быть написано dco у виртуального интерфейса. Улучшения есть на десятки %.

как в твоем контейнер добавлять новые домены? в список внес, перезагрузил контейнер и ничего не меняется

Как и всегда - подождать пару минут, пока правила не обновятся. При старте kresd запускается сразу, но со существующими списками.

да уже минут 20 жду ) поэтому вопрос возник

Я проверю, но если автоматически не запускатеся, то можно руками дернуть:

docker exec antizapret-vpn bash -c "cd /root/antizapret && ./doall.sh"

Он включится автоматически, если используется

proto udp

topology subnet

cipher AES-256-GCM

tls-crypt

отбой, я серваки перепутал ) все работает, спасибо

насколько я знаю AES-128-GCM тоже подходит. А вот про tls-crypt не слышал ничего. Сейчас попробую, спасибо!

Да, должно работать, сейчас в коде:

const char *

dco_get_supported_ciphers(void)

{

return "AES-128-GCM:AES-256-GCM:AES-192-GCM:CHACHA20-POLY1305";

}

А есть пример как настроить? Я смотрю там надо ключи генерить для сервера и клиента. И есть еще новая версия tls-crypt-v2 с разными ключами для каждого клиента… ![]()

openvpn --genkey secret ta.key

На сервере

tls-crypt ta.key 0

На клиенте

key-direction 1

tls-crypt ta.key 1

Или что-то в этом роде, у меня скрипт на go конфиг гененрирует с inline ключём.

tls-crypt-v2 не вижу поддержки в DCO

Ага, спасибо! Сhatpgt подсказал, как содержимое ключа прописать в ovpn файле. Тестирую.