bridges (real bridges, obfs4/lyrebird, snowflake) work at arti

only if clear “data” from previous session

without delete saved bridges == bugs, lags or not bootstrap without any readable logs

p.s. arti without bridges work on ISP with "ban"ned TOR.exe client (dont know about Turkmenistan/Iran, only Russia Rostelekom tested)

Тестировали с одинаковыми Entry Nodes (Guards)?

по данным оони у меня почти (а часто и все) забанено

какие именно ноды по умолчанию в Арти я без понятия (ума собрать клиент под себя хватает и ладно.)

а если брать из торскана или с сайта торскана то даже тор.ехе работает

p.s. дефолтный ТОР не запускается уже давно. виснет на 5% чтоли. сейчас работает tor.exe+snowflake & арти без всего

2023-08-29T16:09:39Z INFO tor_guardmgr::guard: We have found that guard [138.201.55.70:8443+ ed25519:qr2HP/xRuIqjD0VCrEuDyQnzJY/aOanJ6OXcHJLBIuc $5b83dc983406651a0b4f6ae1940793cdd6a6f92e] is usable.

2023-08-29T16:09:39Z INFO tor_guardmgr::guard: We have found that guard [45.67.85.204:9000 ed25519:76WeNQuitd4wB5V58b0frK3lsxhA4EzXsphZ9/O8ufY $95a20d0533bc04265164241793abc7601799590e] is usable.

2023-08-29T16:09:39Z INFO tor_guardmgr::guard: We have found that guard [217.160.114.209:443 ed25519:Z/GUawhOIk948l+lZiqbtrDaaiSnA+bI/D0cfHXUmhw $627823120e3bfc03271eb3b2bc0aff1627d14d95] is usable.

я просто не знаю как из guards.json ARTI сделать bridges для TOR.EXE

2023-09-05 https://github.com/laileb76/le0n/raw/main/_arti_windows_1-1-8_20230906_1630.rar

CHANGELOG.md · main · The Tor Project / Core / Arti · GitLab

Arti 1.1.8 — 5 September 2023

стоял всю ночь. без бриджей. и вообще перестал работать ![]()

2023-09-08T08:21:24Z WARN tor_circmgr::mgr: Request failed

2023-09-08T08:21:24Z WARN arti:![]() connection exited with error: error: internal error (bug)

connection exited with error: error: internal error (bug)

2023-09-08T08:21:25Z WARN tor_circmgr::mgr: Request failed

2023-09-08T08:21:25Z WARN arti:![]() connection exited with error: error: internal error (bug)

connection exited with error: error: internal error (bug)

У меня такое бывало. Помогал перезапуск с чисткой кэша. Там ведь рандом полный.

да это уже понял. не понял к чему доделывать свистелки/перделки когда клиент неработоспособен

то в логи срет (стоит INFO)

Internal error: internal error (bug) at C:\GitHub\arti\crates\tor-chanmgr\src\mgr.rs:229:54: channel build task disappeared

Captured( 0: backtrace::capture::Backtrace::new

1: tor_error::internal::Bug::new_inner

2: tor_chanmgr::mgr::AbstractChanMgr<CF>::get_or_launch::{{closure}}

3: <tor_proto::circuit::ClientCirc as tor_circmgr::build::Buildable>::create::{{closure}}

4: tor_circmgr::build::double_timeout::{{closure}}::{{closure}}

5: tokio::runtime::task::raw::poll

6: tokio::runtime::scheduler::multi_thread::worker::Context::run_task

7: tokio::runtime::task::raw::poll

8: tokio::runtime::task::UnownedTask<S>::run

9: std::sys_common::backtrace::__rust_begin_short_backtrace

10: core::ops::function::FnOnce::call_once{{vtable.shim}}

11: <alloc::boxed::Box<F,A> as core::ops::function::FnOnce<Args>>::call_once

at /rustc/5680fa18feaa87f3ff04063800aec256c3d4b4be/library\alloc\src/boxed.rs:1993:9

<alloc::boxed::Box<F,A> as core::ops::function::FnOnce<Args>>::call_once

at /rustc/5680fa18feaa87f3ff04063800aec256c3d4b4be/library\alloc\src/boxed.rs:1993:9

std::sys::windows::thread::Thread::new::thread_start

at /rustc/5680fa18feaa87f3ff04063800aec256c3d4b4be/library\std\src\sys\windows/thread.rs:57:17

12: <unknown>

13: <unknown>

Рано или поздно arti заменит сишный tor. Должны когда-нибудь доделать. А пока сишный tor работает стабильнее у меня.

у меня tor.exe только через snowflake нормально работает (без постоянной замены мостов/релеев на рабочие)

АРТИ же из коробки

C:\TOR\_arti\_target_release>connection-checker.exe

Testing direct Tor connection...

Node: [[2001: ::1]:9002 ed25519:86Ib5laN12LyikEi/MpDvrQI95asZTkXAplfQVIGsVw $3fc010e43011e91d5121f3d749dc56f8ab03bb8b]

Node: [ .108:443 ed25519:Spcg4KfKfUW+70tLabSe8S0RmZgl9EzXtOHSHN80owE $24523e7b004983ec4ca5033ebc9b7293f12f237c]

Node: [ .66:9000+ ed25519:jbI2sCuxCqr8QWUJysqKyASUU10LSUN5Mz2woa+FXcc $917eb7726d07266717f83514f2c20e0385d9466d]

direct Tor connection successful!

Я всегда использую vpn, так что мне не критично. Если додушат vpn и придется переходить на прокси решения вроде shadowsocks, а tor видимо напрямую (хотя, можно тоже через shadowsocks), то другое дело. Но у меня есть в запасе парочка редких, но живучих obfs мостов.

Дело не в АРТИ, у вашего провайдера ТСПУ глючит. По вашим же данным OONI (а там нет АРТИ) периодически подключается к некоторым из предустановленных бриджей, которые были заблокированы еще в декабре 2021 и адреса с тех пор не менялись.

Можете дежурному РКН пожаловаться.

дада. верю (нет)

АРТИ же мгновенно коннектится. видимо разные списки. как выдрать список АРТИ для ТОР.ЕХЕ я так и не понял пока

Sep 08 19:06:52.000 [notice] Bootstrapped 0% (starting): Starting

Sep 08 19:06:55.000 [notice] Starting with guard context "default"

Sep 08 19:06:57.000 [notice] Bootstrapped 5% (conn): Connecting to a relay

Sep 08 19:08:18.000 [warn] Problem bootstrapping. Stuck at 5% (conn): Connecting to a relay. (Connection timed out [WSAETIMEDOUT ]; TIMEOUT; count 10; recommendation warn; host 0D6CD875B60B762F4F65F8685BD0E39F9886340F at 45.92.33.62:443)

Sep 08 19:08:18.000 [warn] 9 connections have failed:

Sep 08 19:08:18.000 [warn] 9 connections died in state connect()ing with SSL state (No SSL object)

Sep 08 19:08:18.000 [warn] Problem bootstrapping. Stuck at 5% (conn): Connecting to a relay. (Connection timed out [WSAETIMEDOUT ]; TIMEOUT; count 11; recommendation warn; host 6C50CF56DFCC9B636964FEB7EE3B5051746E3278 at 217.76.139.49:443)

Sep 08 19:08:18.000 [warn] 10 connections have failed:

Sep 08 19:08:18.000 [warn] 10 connections died in state connect()ing with SSL state (No SSL object)

Sep 08 19:08:22.000 [warn] Problem bootstrapping. Stuck at 5% (conn): Connecting to a relay. (Connection timed out [WSAETIMEDOUT ]; TIMEOUT; count 12; recommendation warn; host EE2A621042994B29452C12FF3B6F62D9E957758C at 145.239.41.102:9001)

Sep 08 19:08:22.000 [warn] 11 connections have failed:

Sep 08 19:08:22.000 [warn] 11 connections died in state connect()ing with SSL state (No SSL object)

C:\TOR\_arti\_target_release>connection-checker.exe

Testing direct Tor connection...

Node: [ .9:443 ed25519:7uoE7wOGCho4Eg/J/Zu/ARkf4zIlX4YBGifLUO689lE $a58ba42a54f167a2352b9578f5b29131fc97b47a]

Node: [ .188:443+ ed25519:ykU5WV1Gah/5Rbn8cmx2HZ7y9FygMx9XyXjO6q6uf50 $a9bea2e0699d1f60521c8a1167340945a419d102]

Node: [ .4:443+ ed25519:Gb0eIM0O70lSlWnuMk+qH1sp4lXD10qTP9IQQw53m54 $1d3174338a1131a53e098443e76e1103cded00dc]

direct Tor connection successful!

верю (нет)

Меж тем люди на “ростелекомах” (там где никакой ТСПУ с бардаком не сладит) пользуются глюками, без АРТИ.

протон и прочии это отдельная тема. тем временем даже “рабочие” релаи вместо мостов так и не заработали “как в тор.ехе” (там они почти все коннектятся без проблем. хотя это и багофича.)

2023-09-08T16:50:40Z WARN tor_circmgr: Problem launching a timeout testing circuit:

error: Unable to select a guard relay: No usable guards.

Rejected 10/22 as down, then 0/12 as pending, then 12/12 as unsuitable to purpose, then 0/0 with filter.

2023-09-08T16:50:46Z INFO tor_guardmgr::guard: We have found that guard

[ .116:443+ ed25519:GpcBvPY0+ERzQLWLLzDYVopou2u0oFbR96Hzfm5iSnw $f62df7675006359605f699e23d18e52747012f1d] is usable.

2023-09-08T16:51:32Z WARN tor_circmgr::mgr: All circuit attempts failed due to timeout

2023-09-08T16:51:32Z WARN tor_circmgr::mgr: Request failed

0/15 + 0/10 Tor censorship test result in Russia

globalcheck проверки для адресов из сообщений connection-checker arti. Адреса для релеев известны.

Адрес заблокирован – «context deadline exceeded»

Подключение успешное – «cannot validate certificate»

Node: [ .108:443 ed25519:Spcg4KfKfUW+70tLabSe8S0RmZgl9EzXtOHSHN80owE $24523e7b004983ec4ca5033ebc9b7293f12f237c]

51.81.93.108:443

Moscow:

T2 Mobile

«Get "https://51.81.93.108:443": context deadline exceeded»

Rostelecom

«Get "https://51.81.93.108:443": context deadline exceeded»

PJSC MegaFon

«Get "https://51.81.93.108:443": context deadline exceeded»

Beeline

«Get "https://51.81.93.108:443": context deadline exceeded»

MTS PJSC

«Get "https://51.81.93.108:443": context deadline exceeded»

Node: [ .66:9000+ ed25519:jbI2sCuxCqr8QWUJysqKyASUU10LSUN5Mz2woa+FXcc $917eb7726d07266717f83514f2c20e0385d9466d]

109.70.100.66:9000

Moscow:

PJSC MegaFon

«Get "https://109.70.100.66:9000": context deadline exceeded»

Beeline

«Get "https://109.70.100.66:9000": context deadline exceeded»

T2 Mobile

«Get "https://109.70.100.66:9000": context deadline exceeded»

MTS PJSC

«Get "https://109.70.100.66:9000": context deadline exceeded»

Rostelecom

«Get "https://109.70.100.66:9000": context deadline exceeded»

Node: [ .9:443 ed25519:7uoE7wOGCho4Eg/J/Zu/ARkf4zIlX4YBGifLUO689lE $a58ba42a54f167a2352b9578f5b29131fc97b47a]

54.39.68.9:443

Moscow:

T2 Mobile

«Get "https://54.39.68.9:443": x509: cannot validate certificate for 54.39.68.9 because it doesn't contain any IP SANs»

Rostelecom

«Get "https://54.39.68.9:443": x509: cannot validate certificate for 54.39.68.9 because it doesn't contain any IP SANs»

MTS PJSC

«Get "https://54.39.68.9:443": x509: cannot validate certificate for 54.39.68.9 because it doesn't contain any IP SANs»

Beeline

«Get "https://54.39.68.9:443": x509: cannot validate certificate for 54.39.68.9 because it doesn't contain any IP SANs»

PJSC MegaFon

«Get "https://54.39.68.9:443": x509: cannot validate certificate for 54.39.68.9 because it doesn't contain any IP SANs»

Node: [ .188:443+ ed25519:ykU5WV1Gah/5Rbn8cmx2HZ7y9FygMx9XyXjO6q6uf50 $a9bea2e0699d1f60521c8a1167340945a419d102]

104.244.72.188:443

Moscow:

Beeline

«Get "https://104.244.72.188:443": context deadline exceeded»

MTS PJSC

«Get "https://104.244.72.188:443": context deadline exceeded»

T2 Mobile

«Get "https://104.244.72.188:443": context deadline exceeded»

Rostelecom

«Get "https://104.244.72.188:443": context deadline exceeded»

PJSC MegaFon

«Get "https://104.244.72.188:443": context deadline exceeded»

Node: [ .4:443+ ed25519:Gb0eIM0O70lSlWnuMk+qH1sp4lXD10qTP9IQQw53m54 $1d3174338a1131a53e098443e76e1103cded00dc]

185.220.102.4:443

Moscow:

Beeline

«Get "https://185.220.102.4:443": context deadline exceeded»

PJSC MegaFon

«Get "https://185.220.102.4:443": context deadline exceeded»

Rostelecom

«Get "https://185.220.102.4:443": context deadline exceeded»

MTS PJSC

«Get "https://185.220.102.4:443": context deadline exceeded»

T2 Mobile

«Get "https://185.220.102.4:443": context deadline exceeded»

сейчас вообще дичь творится. я иногда вообще не понимаю на кого грешить

вон было время что тупили и арти и тор.ехе и даже псифон. но только при тестах через рутрекер/клоудфларе. потом все более менее нормально заработало

https://rutracker.org/forum/viewtopic.php?p=85153345#85153345

сейчас вот первый раз на РТ/Калуга вижу блок псифона. при этом у других оно и раньше не работало

всё слищком сильно зависит И от местечковых провайдеров И от магистрали по пути к нужным ресурсам. и даже от банальных CDN и load balance в виде ДНСа многое при “тестах” разнится

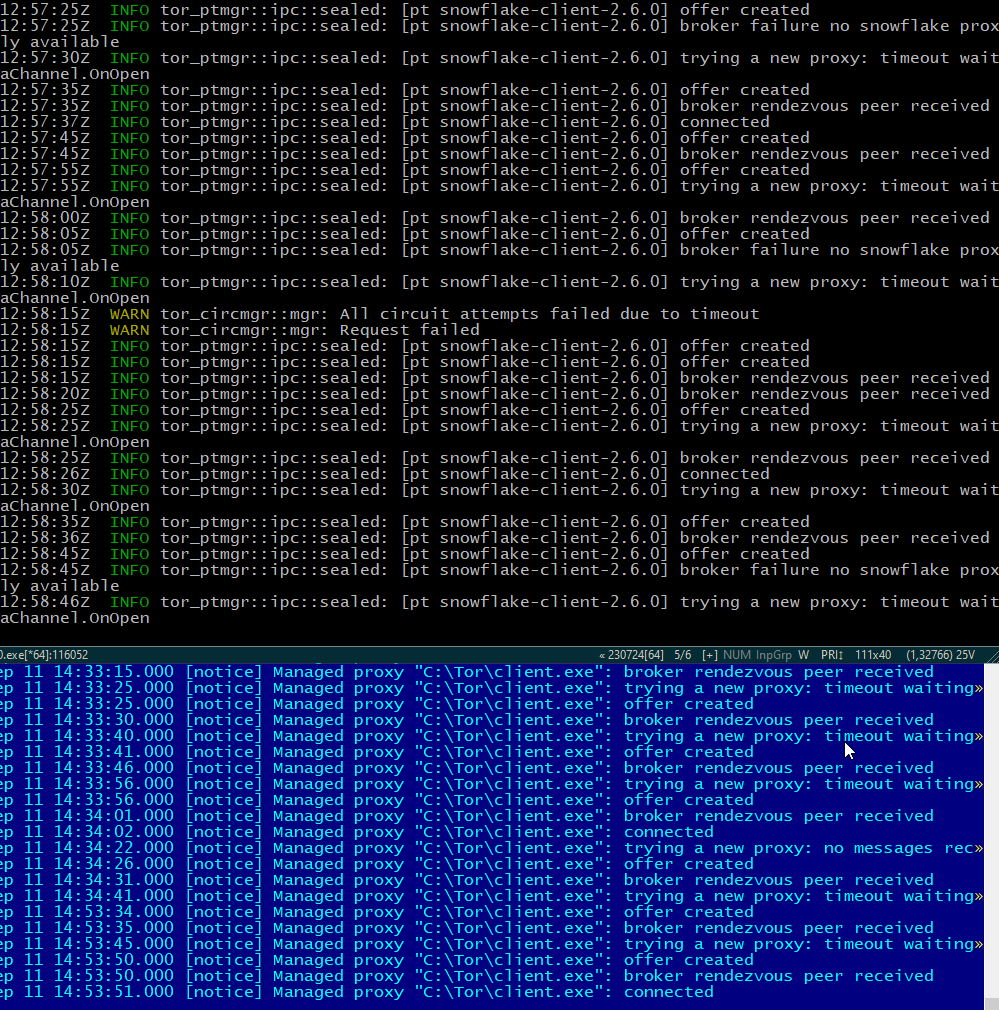

2023-09-11 поломали snowflake походу. и АРТИ и ТОР матерятся

В правилах ничего не менялось. Это ваш ТСПУ починили. Поздравляю.

Подольше подождите, браузерные прокси работают. Или нет

C:\TOR\_arti\_target_release>connection-checker.exe

Testing direct Tor connection...

Node: [[2a10: ]:9001 ed25519:ZUP6urBHEA0yguo29iLgihUidxRM5iuCOG+UsMJ04IY $e0534118f9be1de69179ee8bab748b8a0a428892]

Node: [ .158:443 ed25519:Q3SuqEHmbmxsWPCy8ra8Ad7ObOGoB+PYWyB3XYLMlAg $d11a3c113bbd6cc7a89cc6ab6fd7783f7749cb65]

Node: [ .216:666+ ed25519:VGNrgpBpzYRpfCWLBFn1brOpHaEKFJV7C/44pmGLD34 $64dcd892c3f4d6a434a8c3188931917db8218796]

direct Tor connection successful!

так что врядли. причём и psiphon не работает до сих пор с нормальным конфигом (настройки от Туркменистана помогают). хотя OONI пишет что псифон якобы уже не блочат

psiphon тоже есть консольный. Может быть он заработает.

snowflake возможно блочат по отпечатку. Убедитесь, что он самой последней версии. Разработчики это исправляли.

Может быть поможет дописать опцию utls-imitate=hellorandomizedalpn после stun серверов.

Но вообще похоже на ужесточение.

Пользуйтесь arti, пока он делает у вас работу. Осталось недолго.

Система должна быть достаточно простой, чтобы ее можно было починить. Мост это хорошо, раздавать OOB еще лучше. Начинают прикручивать удобства в виде moat и появляются точки сбоя и утечки. Snowflake это сложная конструкция у которой множество уязвимых мест, зато он надежно приколочен к разработчикам, можно ходить пылинки сдувать. Psiphon и прочие – сплошное удовольствие для цензора. И главное обе стороны при деле. Одни запускают, другие ловят. Ну а съезд КПК и выборы на пеньках можно же переждать, книжки почитать. В следующем году в интернете посидите, но это не точно.

псифон консольный. до выборов работал с нормальным конфигом + родным списком серверов. теперь работает только вариант для Туркменистана с этого форума

сноуфлейк в соседней теме похоже рубанули у всех. причём один вариант иногда пробивается (не тот что указан в pluggable_transports конфиге

пока еще работает webtunnel но несколько серверов что нашел… 1) только IPv6 вижу 2) в одной сети и забанить раз плюнуть

АРТИ пока слишком корявый ;

часто ошибки соединения даже при curl+IPv4

тест сайты IPv6 вообще полные логи “крашей/бэктрейсов”

нет нормальной настройки выходных нод (или я не нашел.) хотя GeoIP в клиенте зачем то есть

понятно что если других вариантов не будет… но пока работают например opera-proxy (сторонний клиент.) совсем без интернета надеюсь не останемся

2023-09-12 2.6.1 snowflake+ARTI ok.ob. как и раньше

2023-09-12T17:58:16Z INFO tor_guardmgr::guard: We have found that guard [192.0.2.4:443 via snowflake ed25519:tO9nYvNCAdAh9lPoEEv2pZ9BJq+YzmPAMY6pxoFrLuk $8838024498816a039fcbbab14e6f40a0843051fa] is usable.

2023-09-12T17:58:17Z INFO tor_ptmgr::ipc::sealed: [pt snowflake-client-2.6.1] offer created

2023-09-12T17:58:18Z INFO tor_ptmgr::ipc::sealed: [pt snowflake-client-2.6.1] trying a new proxy: timeout waiting for DataChannel.OnOpen

2023-09-12T17:58:18Z INFO tor_ptmgr::ipc::sealed: [pt snowflake-client-2.6.1] broker rendezvous peer received

2023-09-12T17:58:19Z INFO tor_ptmgr::ipc::sealed: [pt snowflake-client-2.6.1] connected

2023-09-12T17:58:22Z INFO tor_dirmgr: Marked consensus usable.

2023-09-12T17:58:22Z INFO tor_dirmgr::bootstrap: 1: Downloading microdescriptors (we are missing 67). attempt=2

2023-09-12T17:58:24Z INFO tor_dirmgr: Directory is complete. attempt=2

2023-09-12T17:58:54Z INFO tor_guardmgr::guard: We have found that guard [192.0.2.3:443 via snowflake ed25519:1zOHpg+FxqQfi/6jDLtCpHHqBTH8gjYmCKXkus1D5Ko $2b280b23e1107bb62abfc40ddcc8824814f80a72] is usable.

2023-09-13

https://github.com/laileb76/le0n/raw/main/_arti_1-1-8_windows_2-6-1-snowflake_20230913_1550.rar

2023-09-14

# arti-1.1.8-x86_64-msvc.exe --version

using runtime: Tokio[b]NativeTls[/b]Runtime { .. }

# arti-1.1.8-i686-msvc.exe --version

using runtime: Tokio[b]NativeTls[/b]Runtime { .. }

# arti-1.1.8-x86_64-gnu.exe --version

using runtime: Tokio[b]Rustls[/b]Runtime { .. }

# arti-1.1.8-i686-gnu.exe --version

using runtime: Tokio[b]Rustls[/b]Runtime { .. }

# arti-1.1.8-release.exe --version

using runtime: Tokio[b]Rustls[/b]Runtime { .. }

https://github.com/laileb76/le0n/raw/main/_arti_1-1-8_windows_2-6-1-snowflake_20230914_1725.rar

Извините, надоело