Подскажите пожалуйста будет ли опционально работать Антизапрет с nfqws-keenetic?

да

Вопрос лишь только в том, зачем. Если вы обходите блокировки, скажем, Discord и YouTube с помощью nfqws, то и блокировки прочих ресурсов обходите с его помощью. АнтиЗапрет-то вам зачем?

Настраиваете DoH/DoT (допустим, от Comss, чтобы иметь доступ ко всяким нейросетям, или любые другие публичные DoH/DoT ), настраиваете nfqws и всё.

После ещё трех попыток установки заработало, спасибо!

Спасибо ![]()

Раньше tutanota нормально открывалась через антизапрет, а как переехали на tuta.com все сломалось, теперь только через vpn заходить?

Поскольку этот адрес отсутствует в реестре, то он и не проксируется через АнтиЗапрет. С Keenetic это никак не связано.

Можете создать новую тему и попросить владельца АнтиЗапрета добавить этот домен.

5 posts were merged into an existing topic: Обсуждение: Обход замедления YouTube и блокировок на прошивке Keenetic с помощью nfqws / tpws (zapret)

Добрый день подскажите пожалуйста если поставлю на Keenetic антизапрет смогу ли с его помощью разблокировать IP адреса Google Cloud Platform и Amazon Web Services (AWS)

В частности интересуют вот эти адреса 34.0.0.0, 35.0.0.0 и 37.0.0.0

Если эти IP или дапазоны, в которые они попадают, есть в выгрузке.

Спасибо

Здравствуйте.

Столкнулся с проблемой.

Настроил антизапрет как написано на Hopper (KN-3811) 4.2.6.2 (далее было обновление до 4.2.6.3)

Все, что подключено напрямую к роутеру, по проводу или Wi-Fi - работает.

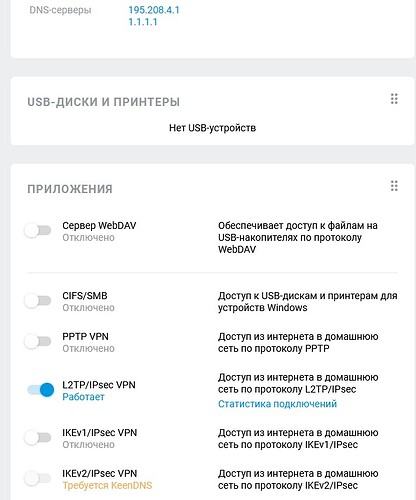

На роутере поднял VPN сервер для подключения с работы и с телефонов в дороге.

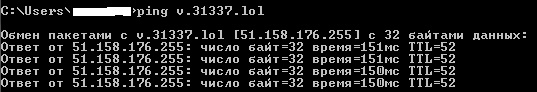

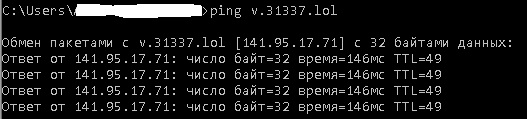

Сначала PPTP - подключение из вне к роутеру происходит, IP меняется, в интернет ходит, но тот же rutracker не открывается, хотя при попытке его пинговать адрес получается правильный, на 10.xxx.xxx.xxx. Но:

Обмен пакетами с rutracker.org [10.224.0.116] с 32 байтами данных:

Превышен интервал ожидания для запроса.

Поставил L2TP - ситуация полностью аналогична.

Куда копать?

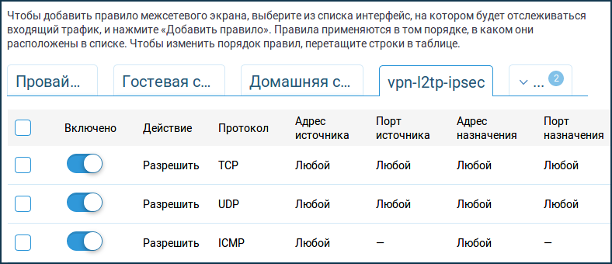

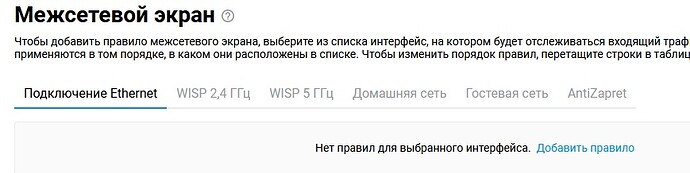

Попробуйте в настройках файерволла выбрать интерфейс вашего VPN-серввера (который поднят на роутере) и разрешить хождение трафика основных протоколов (TCP, UDP, ICMP)

Скорее всего, нужно включить NAT из интерфейса вашего VPN в интерфейс антизапрета, и, наверняка, настроить зоны маршрутизации.

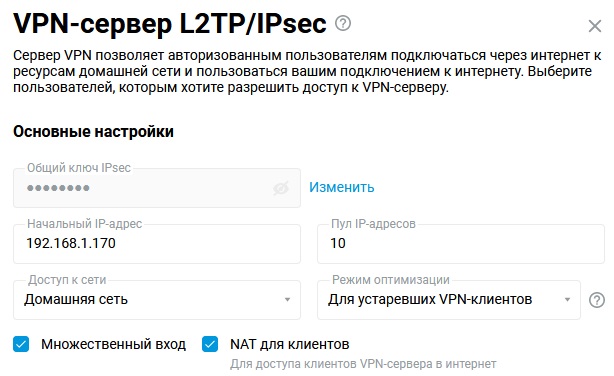

В настройках VPN-сервера опция “NAT для клиентов” включена?

В настройках OpenVPN-подключения включите опцию “Использовать для выхода в интернет”.

“Для устаревших клиентов” - это для эксперимента.

Это не нужно трогать, оно тут не при делах.

После этого - удаленные клиенты заработали.

Спасибо.

Только интересно, как к этому сам анизапрет отнесется?

До тех пор, пока вы в приоритетах подключений (где теперь появилось подключение АнтиЗапрета) не поставите АнтЗапрет выше, чем подключение к провайдеру, то никак не отнесётся, потому что на работу АнтиЗапрета это не влияет. А вот если таки поставите выше, то весь ваш трафик полетит через АнтиЗапрет и сервер вас забанит. Поэтому “а вы не делайте так” (с)