Подскажите, если на Android включен персональный DNS и VPN (WireGuard с настроенным приложением (браузер EDGE)). Персональный DNS поддерживает DOT. Будет ли провайдер видеть историю моего просмотра? Сможет ли просмотреть мои DNS запросы (они ведь идут отдельно)?

да будет видеть потому что https://ru.wikipedia.org/wiki/Server_Name_Indication в чём проблема днсы тудаже в тунель засовывать

Я предполагал, что если само соединение проходит через VPN то провайдер ничего не должен видеть

у меня VPN настроен на выборочную маршрутизацию приложений. Что бы все отправить в туннель нужно использовать VPN для всего, чего не очень-то хотелось

ясно ну тут как говорится https://www.youtube.com/watch?v=z5BO5tgbL8s ![]()

Так всё же провайдер сможет смотреть историю моих просмотров?

я ХЗ, пердаклгаю вам провести эксперемемнт - находясь в одной сети (вой-фай например) на смаратафоне всё включаете как вам надо (впн не впн дох-недох) ставить адрес шлюза например свой комп на ём открываеште ваершакр и смотрите что там идёт в открытую а что нет, в идеяле ваершакр должон видеть тока что идут пакеты завёрнутые в протокол который у вас роль впна выполняет

Спасибо, что отвечаете. Я понимаю, что это можно как-то посмотреть. Но моих знаний не хватает для этого. Если я и получу некий результат этого теста, то не факт, что смогу его правильно интерпретировать. Возможно, кто-то ещё сможет мне помочь с ответом. Суть в понимании процесса: запрос DNS через TLS с последующим просмотром интернет страницы через установленное соединение VPN.

В таком случае провайдер не будет видеть, куда вы ходите.

Если днс идёт в обход впна, то будет видно запросы к днс серверу на 853 порт, провайдер будет знать о самом факте днс запросов, но не будет видеть их содержимое из за tls.

Трафик внутри туннеля wireguard провайдер увидеть не может.

Спасибо.

окей а как тогда dpi детектят куда вы идёте даже при использовании шифрованых днсов? если до 17-18 года примерно, кокда были пассивные dpi было достаточно прост днсы не от провайдера использовать то теперь если вы прост поставите в насройках браузера или общесистемный шифрованый днс и попробуйте открыть какой нето запрещёный сайт то ничего не получится ето вы как обиясните? а про ТЛС я уже скидывал ссылку там написано что Server Name Indication передаётся открытым текстом, только если вы не используете ECH но чтобы его использовать нужна понтдержка с обоих сторон какна клиенте так и на сервере к которому оборощаетесь

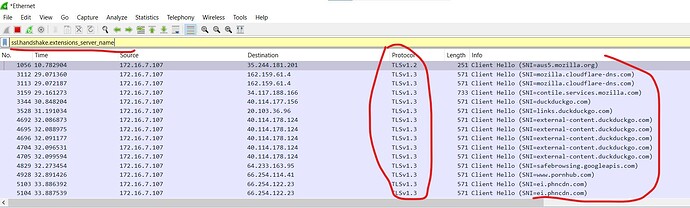

есть эксперимент гораздо проще - на компе отрубаете все впны захоите в браузер включаете DOH или щто там открываете ваершакр в браузере пытаетеь перейти на любой сайт в ваершаке в поиске вбиваете какой там фильтр ssl.handshake.extensions_server_name и удивляетесь как ето несмотря на шифрованые днс ТЛС и прочие абривиатуры оно видит куда вы пошли

Из того, что я понял, браузер получив ответ от DNS пытается установить соединение. Для этого отправляет информацию, часть которой идёт без шифрования. Именно в этот момент провайдер может анализировать куда пошёл запрос. Это моё мнение, как дилетанта

Речь шла о DoT. Обычный трафик идёт через wireguard. Провайдер видит DoT запросы, шифрованные tls.

Вместо обычного трафика видит трафик wireguard. Client hello тут не при чём.

Я в курсе про ECH. Дальше что?

если у тебя включен персональный DNS с поддержкой DoT и одновременно работающий впн, то провайдер не сможет увидеть твою историю просмотров или DNS-запросы. впн шифрует весь трафик, включая DNS-запросы

As DNS over TLS is encrypted, your ISP can’t see the domains you query for but they don’t have to. TLS uses Server Name Indication , a TLS extension which appears on the outside of HTTP host header . SNI field contains the domain name of the server you want to talk to. Once you visit that site, your ISP can see that unless you use a VPN.

Это по вашей ссылке. Получается, что @souvao был прав?

не совсем так. В Android установка персонального DNS имеет приоритет перед VPN

Вам может казаться, что бы включили VPN и зашифровали DNS. А как оно там происходит на самом деле - неизвестно, гарантий нет. Прошивка телефона и несколько приложений с кучей настроек и прочих вариабельных факторов дают обширные возможности пользователю - накосячить, а разработчику - не предусмотреть особенностей конкретной комбинации.

Имхо вариантов два:

- разбираться в деталях, в т.ч. проверяться этим самым Wireshark’ом, и пр.; или кого-то замотивировать, доверенного и квалифицированного, дать ему ваш девайс…

- поставить Tor Browser, который не даст вам произвести утечку, но не на все сайты вас с ним пустят, да и подключится пожет не удасться.