Столкнулся с тем, что моя впска в РФ подвергается SYN-флуд атакам по 443 порту с последней недели 2024 года. Подсети атакующих оперативно добавляю в правила iptables. Так то понятно, что просто whitelist фаервол с моей провайдерской подсетью и всё, но боюсь что могу потерять доступ когда-нибудь и придётся через панельку хостинга залезать. Да ещё и личный интерес представляют ip ддосеров. Атаки идут с ip в подсетях /24 или /22.

91.234.16.0/24

82.118.129.0/24

95.171.233.0/24

194.226.45.0/24

170.231.29.0/24

170.231.30.0/24

170.231.28.0/24

170.231.31.0/24

170.245.237.0/24

170.245.238.0/24

170.245.239.0/24

148.113.163.0/24

185.170.204.0/22

45.174.16.0/22

45.190.252.0/22

45.164.202.0/23

45.173.88.0/22

170.246.212.0/22

213.87.75.0/24

213.87.46.0/24

212.188.1.0/24

212.188.16.0/24

189.127.184.0/22

Посмотрел вывод whois по этим адресам. Не зря:

inetnum: 91.234.16.0 - 91.234.16.255

netname: LICARD-NET

inetnum: 82.118.128.0 - 82.118.129.255

netname: LUKOIL-INFORM-PERM

inetnum: 185.170.204.0 - 185.170.204.255

netname: DATA-CENTRE-DATALINE

inetnum: 170.231.28.0/22

owner: GPP SOLUCOES EM INFORMATICA

country: BR

inetnum: 213.87.72.0 - 213.87.75.15

netname: MTSNET-URAL

И так далее. Одинаковые SYN-флуд атаки с RU и BR ip-адресов. Для меня показалось очевидным, что атаки проводятся Всевышним РКНом в рамках борьбы с прокси нового поколения. Под вопросом только смысл этих атак, когда в нашем современном мире существуют SYN-cookies. Написал сюда, чтобы поинтересоваться, есть ли другие люди, сервера которых долбят структуры?

0ka

January 6, 2025, 1:59pm

2

стоило бы указать какие именно ip адреса. у меня тоже ру впс, сильно не смотрел, но видел этот 45.190.252.180 и еще соседние с ним, на сервере открыт только 443 порт, из россии трафика 0 байт, т.е. впс русская но подключений из рф никогда не делал

Сейчас с этого диапазона атаки не летят, но взял список из записи tcpdump, которую сделал только что, если кому-то понадобится

адреса

213.87.46.235

189.127.184.246

212.188.1.46

212.188.1.162

189.127.184.113

212.188.1.43

213.87.46.91

212.188.1.191

213.87.75.167

189.127.186.181

213.87.75.11

212.188.1.165

213.87.75.100

212.188.16.64

189.127.186.211

212.188.1.185

213.87.46.131

213.87.75.251

213.87.46.92

212.188.16.200

212.188.16.107

212.188.1.45

212.188.1.67

212.188.16.110

212.188.16.17

189.127.184.236

212.188.1.178

189.127.185.233

189.127.185.27

212.188.16.252

212.188.16.145

213.87.75.34

212.188.16.24

189.127.185.148

212.188.16.92

189.127.184.68

213.87.75.192

213.87.75.138

213.87.75.183

213.87.46.102

213.87.75.224

212.188.1.60

189.127.185.67

213.87.75.136

189.127.186.200

212.188.1.205

213.87.46.188

189.127.185.126

213.87.75.150

212.188.1.92

213.87.46.70

212.188.1.99

213.87.75.105

213.87.75.59

213.87.46.220

213.87.75.171

189.127.184.254

212.188.1.2

189.127.185.90

212.188.1.184

189.127.186.182

212.188.1.208

213.87.46.114

213.87.46.242

213.87.75.141

189.127.184.244

212.188.16.163

212.188.16.250

189.127.184.2

212.188.1.173

212.188.1.73

212.188.16.133

212.188.16.20

213.87.46.194

212.188.16.65

189.127.184.70

189.127.185.144

213.87.46.62

189.127.184.237

212.188.16.211

212.188.1.213

189.127.186.65

213.87.75.33

189.127.184.168

213.87.75.108

212.188.16.164

213.87.75.16

189.127.185.123

189.127.186.225

212.188.1.148

212.188.1.249

212.188.1.220

212.188.1.93

212.188.16.78

212.188.1.6

213.87.46.210

213.87.75.42

213.87.75.21

212.188.16.53

213.87.75.210

213.87.46.148

213.87.75.182

213.87.46.207

212.188.1.156

189.127.184.160

189.127.185.194

189.127.186.26

212.188.16.31

212.188.1.248

212.188.1.69

213.87.46.168

213.87.46.104

212.188.16.94

213.87.75.169

212.188.1.27

212.188.1.59

213.87.46.83

213.87.75.20

189.127.184.180

212.188.1.187

212.188.1.251

189.127.185.252

189.127.186.83

212.188.16.178

212.188.16.135

213.87.46.149

189.127.184.27

189.127.186.62

212.188.1.138

Xunlei

January 6, 2025, 3:05pm

4

А сколько ГиБ SYN трафика набегает или какой packets per second или загрузка CPU во сколько раз выросла?

0ka

January 6, 2025, 3:06pm

5

про свои ip могу сказать что было около 4pps

а не, только что начались запросы 20pps

ips

212.188.1.210

кому интересно то можете смотреть командой tcpdump -n -f "port 443 and inbound and tcp[tcpflags] & (tcp-syn) != 0"

1 Like

На ГиБ не смотрю, как и на CPU load. Сейчас замер сделал, 13 pps средний, в пике 28

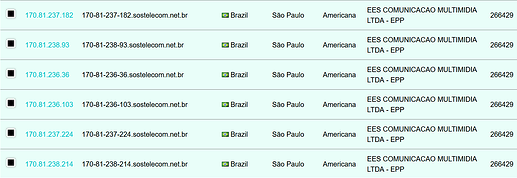

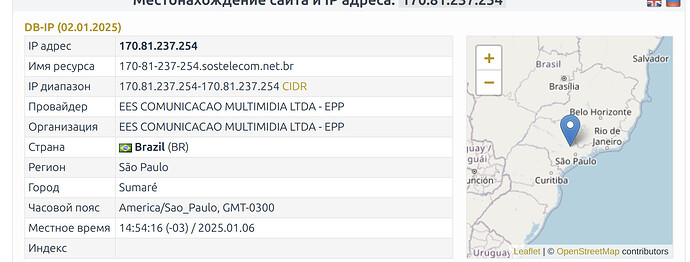

Очень странно, решил проверить у себя. Много запросов на 443 порт, правда из Бразилии

Аналогично, тоже уйма запросов из Бразилии такого вида:

только что проверил у себя. Точно так же из Бразилии летят

TikTak

January 6, 2025, 6:01pm

10

Наверное ркн снова active probing тестирует

Удивительно, но у меня тоже самое

Да нет, насколько я знаю active probing это про другое. Тут просто флуд SYN пакетами, а если бы и был active probing, то смысла 0, так как это обычный https для них

Взял IP-адреса, которые сейчас атакуют. Есть совпадение с постами выше. Можно сделать вывод, что у атакующих единовременно доступ к общему оборудованию, которым единовременно атакуют нас. Остаётся 2 вопроса: в чем смысл атаки и как определяют цели

новый список

170.81.237.246

170.81.238.146

170.81.239.136

212.188.42.152

212.188.42.217

212.188.42.45

212.188.42.239

170.81.238.50

212.188.42.99

170.81.238.74

212.188.42.210

170.81.238.147

212.188.42.60

170.81.236.234

170.81.239.19

212.188.42.82

170.81.236.254

212.188.42.78

212.188.42.242

212.188.42.193

170.81.239.18

170.81.236.18

170.81.238.32

170.81.239.94

170.81.239.59

212.188.42.209

170.81.238.236

212.188.42.199

170.81.237.162

212.188.42.226

170.81.237.233

212.188.42.53

170.81.238.191

212.188.42.148

212.188.42.61

170.81.237.250

170.81.237.187

212.188.42.71

170.81.236.74

170.81.238.202

212.188.42.95

170.81.236.224

212.188.42.252

212.188.42.111

170.81.239.228

170.81.237.35

212.188.42.62

212.188.42.52

170.81.236.33

170.81.239.234

212.188.42.157

170.81.238.8

212.188.42.13

170.81.239.212

170.81.239.97

212.188.42.97

170.81.236.212

170.81.239.125

212.188.42.116

170.81.236.131

212.188.42.136

212.188.42.228

170.81.239.144

212.188.42.84

212.188.42.204

212.188.42.24

212.188.42.174

212.188.42.208

212.188.42.182

212.188.42.153

212.188.42.167

170.81.239.252

170.81.239.15

170.81.238.198

212.188.42.144

170.81.239.69

170.81.237.196

212.188.42.120

212.188.42.81

170.81.237.178

170.81.239.98

212.188.42.240

212.188.42.177

170.81.238.112

212.188.42.66

170.81.239.132

170.81.236.170

212.188.42.192

212.188.42.17

212.188.42.51

212.188.42.221

212.188.42.220

170.81.238.140

212.188.42.117

170.81.238.231

212.188.42.101

170.81.237.104

212.188.42.200

170.81.236.109

212.188.42.155

170.81.237.128

170.81.237.169

170.81.238.47

170.81.239.121

170.81.239.58

212.188.42.12

170.81.239.157

212.188.42.235

212.188.42.25

170.81.237.181

212.188.42.175

170.81.236.149

Вы используете nekoray/nekobox?

Нет, 3x-ui панель на сервере (порт панели закрыт, все операции через ssh туннель), v2rayn клиент на PC и Streisand на iOS

У меня тоже какое-то время была панель 3x-ui и x-ui, но не зашло и поменял на голый сингбокс. Возможно корень в 3x-ui ? @aboba33 , @xX_RUP3R7_P4UL50N_Xx - Вы когда-нибудь использовали с этого vps 3x-ui?

3x-ui использую, но она слушает только 127.0.0.1 и находится на кастомном порту, сомневаюсь что в ней дело (к тому же максимально её задушил по правам). SSH находится высоко, вход только ключом и под своим именем (root запрещён).

Из прочего - steal oneself на поддомене с duckdns.org через vless-reality, маршрутизация RU трафика в WARP в панели и блок всех сомнительных айпишников через iptables, основанный на этом репозитории - GitHub - C24Be/AS_Network_List: Blacklists generator of subnets of Russian government agencies for blocking them on one's servers.

Но сама 3x-ui то может знать о ip впски, да и к тому же, тыж её когда устанавливаешь изначально, она со стандартными настройками. Скорее всего дело действительно в этих панелях. Но для более точных выводов нужен сервер который не засорен панелями никак, так сможем оперделить точно

0ka

January 6, 2025, 6:48pm

19

1 пост прочитай… У меня там только nginx

И никогда не было 3x-ui? У вас тоже с бразильских айпишек?