-f 1 -e 5 --set-ttl 4 --native-frag --wrong-seq --frag-by-sni --fake-with-sni www.google.com

так? или что-то забыл?

А в чем смысл проверять только один GGC провайдера из всех? У меня разные видео с разных серверов провайдера грузятся.

Да, все так

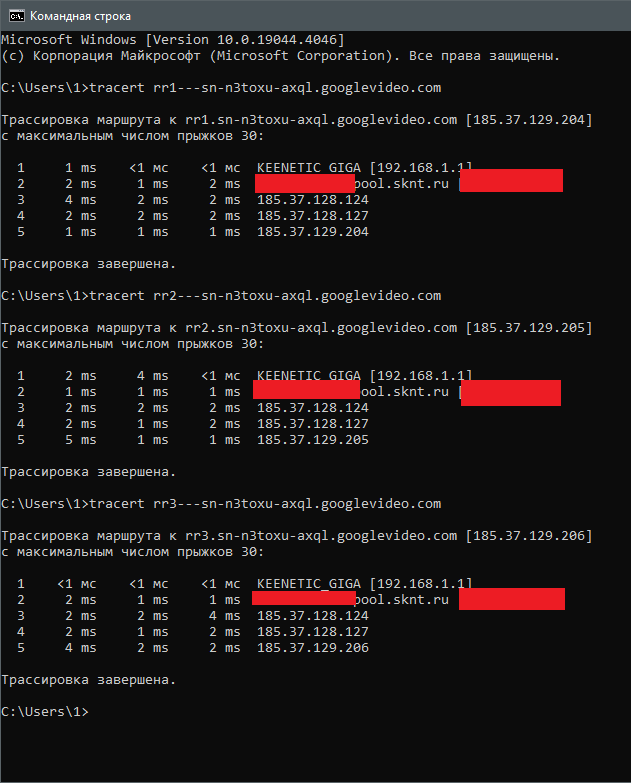

Какой смысл проверять все? Мне кажется, если у вас есть доступ к rr1---sn-blablabla.googlevideo.com, то и к rr2---sn-blablabla.googlevideo.com то есть. Я не удивлюсь если они в одном здании все стоят.

почему-то на билайне не работает ни https://x.com/ ни https://linkedin.com/ .в браузере тоже не открываются, хотя стоит и DOH там на https://dns.comss.one/dns-query или CloudFlare. Ну и все остальные рекомнедации про отключение Kyber тоже выполнены. Причем почти всё остальное работает. Не то чтобы мне эти сайты сильно нужны просто странно.

Я не очень понимаю как поведение может зависеть от провайдера если у всех ТСПУ стоят в разрезе и управляют тспушками НЕ провайдеры.

Скорее всего стратегии для 1 ggc провайдера будет достаточно, чтоб разблокировать ютуб. А остальные ggc (которые не провайдера, они отличаются по названию) можно вручную добавить в checklist.txt - тогда возможно найдется общая стратегия

А если из фром-хекса добавить байты? Или от HTTPS отрезать поменьше.

У моего провайдера 3 группы серверов с похожими названиями. Внутри группы, возможно, они и будут за одним тспу находиться, а разные группы могут на разные тспу поставить.

Скрипт проверяет только сервер, выдающийся на https://redirector.googlevideo.com/report_mapping?di=no. Если вы хотите проверять сервера с другими названиями - впишите их в checklist и проверяйте. Совсем уже обленились.

Тем более у меня сильные сомнения, что кинет куда-то за пределы кластера, который выдает редиректор. И пофиг, какие там группы у твоего провайдера.

Я-то все вписал довно. Просто было интересно, может какая-то логика за этим есть.

Кстати скрипт повис на 185/323. Как-то можно исправить?

Без понятия. Учитывая что скрипт отработал 185 циклов, вряд ли проблема в нём, там же ничего нового в цикле не происходит. Или курл повис или может гудбай или что вы используете. Попробуйте сами его закрыть или через командную строку net stop windivert. Я хз как определить причину зависаний и что в принципе с этим можно сделать.

Полагаю, можно выводить сообщения до и после остановки служб, чтобы было понятно на каком моменте зависает.

Энивей, всё это завтра, я спать пошел.

А если с этим чеклистом?

checklist.txt (355 байтов)

Если найдет то, что там все откроет, то откроет и все на свете, что по IP не заблочено.

@Ori Прогнал по 10 серверам, все отлично ничего не повисло. Сильное подозрение, что проблема с зависаниями в 100500 серверах для проверки, хотя столько и не нужно.

у меня с этим чеклистом кстаи на разных конфигах где-то открывается где-то нет https://rezka.ag и https://kinozal.tv но стабильно НИ на одном НЕ работает https://x.com и https://linkedin.com

Видимо, у вашего прова они забанены по IP. DoH то в браузере есть?

Так kinozal.tv же теперь открывается просто с включенными ech и doh в браузере. Как и рутрекер и ннм-клуб. И еще некоторые сайты на cloudflare.

Это легко можно проверить скриптом Подбор рабочего конфига для GGC ютуба через blockcheck - #120 by TesterTi

Но скрипт определяет для системного ip, для ip из doh он не может проверить

Правильно говорить - DoH и ECH ![]() Ибо первое без второго работает отлично, а вот второе без первого - никак не работает

Ибо первое без второго работает отлично, а вот второе без первого - никак не работает

Отименно, что не может. Системный резолвер может выдать забаненый iP, а вот DoH может и не выдать.

Это не говоря уже о том, что у какого-нибудь кинозала вряд ли 100500 айпишников, как у того же Х, например. Забань один и все, никакой DoH не поможет, только ВПН/прокси

Версия без fake-with-sni у меня не работала у половины серверов. Здесь нет ни одной стратегии лишь для ntc.party и youtube.com, не знаю как у вас для ntc.party нашло что-нибудь?

Работают вот эти:

Strategies with 34 out of 36 successes:

-e 1 --native-frag --wrong-seq --fake-with-sni www.google.com -q

-e 1 --reverse-frag --wrong-seq --fake-with-sni www.google.com --frag-by-sni -q

-e 1 --reverse-frag --wrong-seq --wrong-chksum --fake-with-sni www.google.com --frag-by-sni -q

-e 1 --reverse-frag --wrong-seq --fake-with-sni www.google.com --frag-by-sni --set-ttl 3 -q

В тестере я не увидел тестирования без -q. Может стоит добавить?

По вашему списку Strategies with 6 out of 9 successes:

И еще не плохо бы добавить в конце список серверов, для которых вообще скрипт не нашел ни одного рабочего метода обхода и удаление дубликатов серверов перед запуском теста.

Вы абсолютно правы, но есть нюанс) Речь не о блокировке ip “вообще”, а применительно к блокчеку, а точнее к curl. Который как раз и использует системные ip. Т.е возможно он отбрасывает какие-то стратегии именно из-за блокировки ip. Но это нужно уточнять у Ori. Скрипт просто колоссальный, пока не пойму как именно он работает