Да даже код необязательно смотреть, в ридми на гитхабе ясно написано, какие ключи задействуют Fake Request Mode. Причем 2 фейка подряд посылают только вронгсекью + вронг-чексум. Или -9 и -8

Документация часто врёт. Например, в ней не указано, что --min-ttl включает Fake Request мод, но фактически этот флаг его включает.

Я просто думал, что раз --set-ttl задействует, то и другие ттл-ы тоже. Мне важнее, чтобы 2 фейк-пакета не посылались (ибо избыточны в моем случае)

@Ori Так же у всяких ноунеймов до сих пор работают такие древности, как -s -r и -m - это так, на заметку

все ок, правда с большим количеством стратегий он немного ошибается

например выдал

-e 1 --native-frag --set-ttl 4 -q

или

-e 1 --native-frag --wrong-chksum --frag-by-sni --fake-from-hex 160301FFFF01FFFFFF0303594F5552204144564552544953454D454E542048455245202D202431302F6D6F000000000009000000050003000000 --fake-gen 10 -q

которые у меня не работают на деле. (в первой версии таких ошибок не было)

а почему ttl с 3 начинается?

--fake-with-sni + --wrong-chksum + --wrong-seq в сумме посылают 3 фейк пакета.

1 пакет для --fake-with-sni

1 пакет - копия предыдущего с неверной checksum

1 пакет - копия первого фейк-пакета с изменённым Sequence Number (и верной checksum).

Если цель - посылать минимум фейков (например, 1 фейк со SNI www.google.com), то надо убирать wrong* флаги (но включить какой-либо ttl-флаг, чтобы не выключился Fake Request режим).

Замечательный скрипт — однозначно поможет сэкономить кучу времени на ручное тестирование в будущем. Большинство успешных стратегий выглядят избыточно, но, тем не менее, все из них сейчас реально работают и для YouTube, и для прочих сайтов.

Если упростить список успешных (7/8 + 8/8 соответственно) из скрипта до одной строки, то сейчас на МГТС (кластер comstar-bka3) работает примерно следующее:

-e 1 -q [--reverse-frag | --native-frag] --set-ttl [3-5] --fake-with-sni www.google.com [--wrong-seq, опционально] [--wrong-chksum, опционально]

Результат налицо:

![]()

Наиболее предпочтительным сейчас выглядит -e1 -q --reverse-frag --set-ttl 4 --fake-with-sni www.google.com — всё работает без лишних вопросов, минимум параметров и фейковых пакетов. При желании туда можно добавить ещё и --max-payload, н̶о̶ ̶с̶ ̶н̶и̶м̶,̶ ̶п̶о̶ ̶с̶у̶б̶ъ̶е̶к̶т̶и̶в̶н̶ы̶м̶ ̶о̶щ̶у̶щ̶е̶н̶и̶я̶м̶,̶ ̶н̶а̶ ̶н̶е̶к̶о̶т̶о̶р̶ы̶х̶ ̶к̶о̶н̶ф̶и̶г̶а̶х̶ ̶н̶е̶к̶о̶т̶о̶р̶ы̶е̶ ̶с̶а̶й̶т̶ы̶ ̶п̶е̶р̶и̶о̶д̶и̶ч̶е̶с̶к̶и̶ ̶н̶е̶ ̶д̶о̶г̶р̶у̶ж̶а̶л̶и̶с̶ь̶ ̶д̶о̶ ̶к̶о̶н̶ц̶а̶ ̶—̶ ̶п̶р̶и̶х̶о̶д̶и̶л̶о̶с̶ь̶ ̶в̶р̶у̶ч̶н̶у̶ю̶ ̶о̶б̶н̶о̶в̶л̶я̶т̶ь̶ ̶с̶т̶р̶а̶н̶и̶ц̶у̶.̶ ̶Н̶е̶п̶о̶н̶я̶т̶н̶о̶,̶ ̶т̶о̶ч̶н̶о̶ ̶л̶и̶ ̶в̶и̶н̶о̶в̶а̶т̶ ̶и̶м̶е̶н̶н̶о̶ ̶э̶т̶о̶т̶ ̶п̶а̶р̶а̶м̶е̶т̶р̶,̶ ̶н̶о̶ ̶о̶щ̶у̶т̶и̶м̶о̶г̶о̶ ̶у̶в̶е̶л̶и̶ч̶е̶н̶и̶я̶ ̶п̶р̶о̶и̶з̶в̶о̶д̶и̶т̶е̶л̶ь̶н̶о̶с̶т̶и̶,̶ ̶к̶о̶т̶о̶р̶о̶е̶ ̶у̶п̶о̶м̶и̶н̶а̶е̶т̶с̶я̶ ̶в̶ ̶д̶о̶к̶у̶м̶е̶н̶т̶а̶ц̶и̶и̶,̶ ̶в̶ ̶м̶о̶ё̶м̶ ̶о̶г̶р̶а̶н̶и̶ч̶е̶н̶н̶о̶м̶ ̶и̶ ̶с̶у̶б̶ъ̶е̶к̶т̶и̶в̶н̶о̶м̶ ̶т̶е̶с̶т̶и̶р̶о̶в̶а̶н̶и̶и̶ ̶о̶т̶ ̶н̶е̶г̶о̶ ̶н̶е̶ ̶у̶в̶и̶д̶е̶л̶.

Ну, тут уже я ступил )) Думал что fake-with это что-то типа --fake-from хотя даже по названию видно, что это не так ![]() Тогда значит посылается 2 фейк-пакета, ибо без wrong-seq (при наличии --set-ttl) ютуб точно не работает, остальные сайты не проверял.

Тогда значит посылается 2 фейк-пакета, ибо без wrong-seq (при наличии --set-ttl) ютуб точно не работает, остальные сайты не проверял.

Это в большинстве случаев означает, что они лезут на другой какой-то заблоченный сайт, для котрого эта стратегия обхода не работает. Вряд ли тут дело в max-payload Скорее уж в недостаточном TTL

Ок, починил и обновил первый пост. Теперь видно какие сайты работают, какие нет. И проверка tls 1.2 работает (вроде)?

Надо прогнать по всему списку стратегий чтобы убедиться.

Достаточно положить.

В первой версии стоял дополнительный таймаут в секунду после остановки windivert. Возможно в этом дело. Но с 300 стратегиями это +5 минут времени будет.

Я и так добавил таймаут между запуском gdpi и курлением, т.к. там было прям заметно что он не успевает запуститься и стратегии не работают.

Файл checkme.txt называется странно, лучше назвать hosts.txt, например.

А нельзя ли прикрутить типа проверки версии “на старость”? Типа, если после запуска с новым ключем в процессах не обнаружен goodbyedpi.exe то (делается то-то и то-то)

Можно по идее, только хз будет ли это иметь реальный эффект. Я попробую.

Я думал об этом, но боюсь некоторые умники начнут путать блеклист гудбая и хостлист для теста. В итоге запустят с блеклистом в котором многотысячный список, будет забавно.

Ну, как минимум можно выводить сообщение “Ваша версия устарела, обновитесь или удалите…”. По статистике, пользователи внутри программы читают внимательнее, чем в хелпе к ней

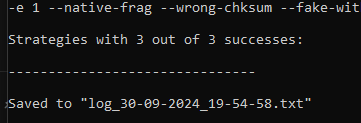

log_30-09-2024_19-54-58.txt (106,4 КБ)

не густо

как я понял нету ни одного 3/3, никто не прошел ютуб эх

Мои результаты, кста:

log_30-09-2024_16-00-22.txt (251,3 КБ)

Я так смотрю, стратегии с --fake-from-hex надо или выкидывать, или менять hex. Я дефолтный взял из гудбая, но работает он всрато.

Кроме того, я не уверен что тест на сломанность tls 1.2 адекватный (и нужен ли он?). Нужен какой-нибудь реальный пример ломающегося ресурса.

Не верится, что --fake-with-sni даёт меньше успехов, чем --fake-from-hex. Это точно обновлённая версия программы с ключом --fake-with-sni ?

Ну теперь будем говорить новичкам вы пробывали искать стратегии с помощью good check by ori ![]()

Обновлённые результаты.

log_30-09-2024_17-09-05.txt (253.7 KB)

а расшифровка redirect не покажет сразу и магистральный?

потому что в консоли браузера как правило показывается mn = местный сервер, магистральный сервер.

в любом случае спасибо :3