Дак это не проблема zapret’a по факту, а проблема вашего антивируса. Её и решайте, мы-то тут причём?

у ori есть отличная прога по поиску альтернативных айпи для домена.

Хм, у меня твиттер работает как есть, хватает просто zapret’a. А по поводу инстаграма можете ещё добавить в hosts.

Спойлер

31.13.72.53 scontent-arn2-1.cdninstagram.com scontent.cdninstagram.com static.cdninstagram.com

157.240.225.174 instagram.com www.instagram.com i.instagram.com

И да, если Windows 11 (или Linux) - то нативными средствами желательно включить в системе dns-over-https (не суть важно какой провайдер будет - cloudflare или гугловский). Если Win10 и ниже - то отдельно для этого можно юзать программу YogaDNS, например.

SimpleDNSCrypt имеет GUI, устанавливается как служба, делает то же самое. Просто как альтернатива.

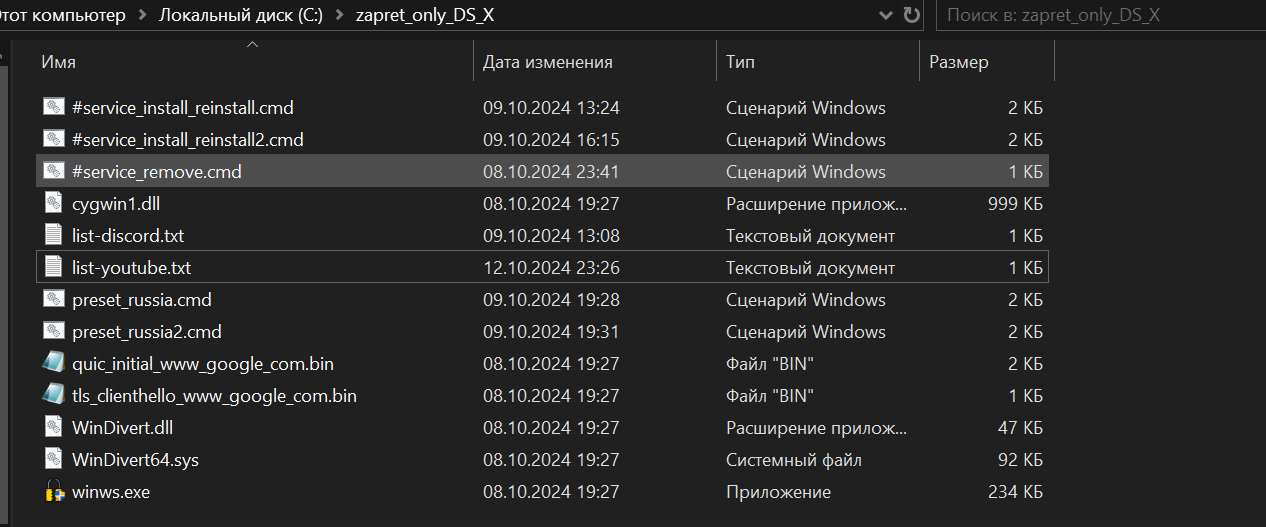

как через запрет зайти на telegra.ph и в тг? добавление доменов не помогает, юзаю вот это

с этим работает ютуб и дс войс, ntc.party (добавил в txt), остальное все не ворк, что добавляю

В первую очередь хочу поблагодарить этот ресурс и болвана и наконец выйти из ридонли.

Итак, коллеги, сегодня (ну или пару дней как) случилось следующее:

- Уже упомянутое выше - некоторые googlevideo.com вообще не коннектятся

- из --dpi-desync-fooling= работает только badseq и datanoack. Смешивание их в конфиге с поломанными md5sig и badsum дает ложные результаты с плохоработающими видео.

Другие параметры в старых конфигах можно не трогать.

Запускаю и перезапускаю, как демон /etc/init.d/zapret. В конфиге прописан nfqws с дебагом.

Проверил выводы таблиц с двух роутеров. Разница только в том, что на ax3200 указаны policy memory.

Сам вывод с banana:

table inet zapret {

set zapret {

type ipv4_addr

size 522288

flags interval

auto-merge

}

set ipban {

type ipv4_addr

size 522288

flags interval

auto-merge

}

set nozapret {

type ipv4_addr

size 65536

flags interval

auto-merge

elements = { 10.0.0.0/8, 169.254.0.0/16,

172.16.0.0/12, 192.168.0.0/16 }

}

set zapret6 {

type ipv6_addr

size 522288

flags interval

auto-merge

}

set ipban6 {

type ipv6_addr

size 522288

flags interval

auto-merge

}

set nozapret6 {

type ipv6_addr

size 65536

flags interval

auto-merge

elements = { fc00::/7,

fe80::/10 }

}

set lanif {

type ifname

elements = { "br-lan" }

}

set wanif {

type ifname

elements = { "pppoe-wan" }

}

set wanif6 {

type ifname

elements = { "pppoe-wan" }

}

map link_local {

type ifname : ipv6_addr

}

chain dnat_output {

type nat hook output priority -101; policy accept;

}

chain dnat_pre {

type nat hook prerouting priority dstnat - 1; policy accept;

}

chain forward {

type filter hook forward priority filter - 1; policy accept;

}

chain input {

type filter hook input priority filter - 1; policy accept;

iif != "lo" jump localnet_protect

}

chain flow_offload {

tcp dport { 80, 443 } ct original packets 1-9 ip daddr != @nozapret return comment "direct flow offloading exemption"

tcp dport { 80, 443 } ct original packets 1-9 ip6 daddr != @nozapret6 return comment "direct flow offloading exemption"

udp dport 443 ct original packets 1-9 ip daddr != @nozapret return comment "direct flow offloading exemption"

udp dport 443 ct original packets 1-9 ip6 daddr != @nozapret6 return comment "direct flow offloading exemption"

}

chain localnet_protect {

ip daddr 127.0.0.127 return comment "route_localnet allow access to tpws"

ip daddr 127.0.0.0/8 drop comment "route_localnet remote access protection"

}

chain postrouting {

type filter hook postrouting priority srcnat - 1; policy accept;

}

chain postnat {

type filter hook postrouting priority srcnat + 1; policy accept;

oifname @wanif6 udp dport 443 ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip6 daddr != @nozapret6 meta mark set meta mark | 0x20000000 queue flags bypass to 210

oifname @wanif udp dport 443 ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip daddr != @nozapret meta mark set meta mark | 0x20000000 queue flags bypass to 210

oifname @wanif6 tcp dport { 80, 443 } ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip6 daddr != @nozapret6 meta mark set meta mark | 0x20000000 queue flags bypass to 202

oifname @wanif tcp dport { 80, 443 } ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip daddr != @nozapret meta mark set meta mark | 0x20000000 queue flags bypass to 200

}

chain prerouting {

type filter hook prerouting priority dstnat + 1; policy accept;

}

chain prenat {

type filter hook prerouting priority dstnat - 1; policy accept;

iifname @wanif6 tcp sport { 80, 443 } ct reply packets 1-9 ip6 saddr != @nozapret6 queue flags bypass to 202

iifname @wanif tcp sport { 80, 443 } ct reply packets 1-9 ip saddr != @nozapret queue flags bypass to 200

}

chain predefrag {

type filter hook output priority -401; policy accept;

meta mark & 0x40000000 != 0x00000000 jump predefrag_nfqws comment "nfqws generated : avoid drop by INVALID conntrack state"

}

chain predefrag_nfqws {

meta mark & 0x20000000 != 0x00000000 notrack comment "postnat traffic"

ip frag-off != 0 notrack comment "ipfrag"

exthdr frag exists notrack comment "ipfrag"

tcp flags ! syn,rst,ack notrack comment "datanoack"

}

}

nc -w 1 -z lenta.ru 80 && echo ok

что тут поменять, надеюсь, сообразите

Благодарю

C nft все окей.

tcpdump -ni pppoe-wan tcp port 443

что-то видит ?

Не включен ли оффлоад в настройках openwrt ?

Я сейчас использовал blockcheck для находа путей обхода на мобильном интернете. Я заметил, что он вел себя как-то странно. Я через tee на линухе записываю все рабочии и не рабочии стратегии. Tee у меня выходит обычно на 800kb. Сейчас вышел на 1.2 mb после того, как я его остановил. Он мне стал тестировать одни и теже стратегии по кругу. Раньше он так себя не вел. Это нормально для этого скрипта?

Про оффлоад в настройках файрвола я читал в вашей документации. Он на роутерах отключён.

Этот дефолт одинаков на роутерах.

config defaults

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option synflood_protect '1'

В конфигах zapreta - donttouch соответственно.

В сетях есть:

config globals 'globals'

option packet_steering '1'

Но оно вроде ничего ломать не должно.

tcpdump видит очень много. Вот кусок из вывода в файл, если имеет смысл это показывать.

20:49:53.532639 IP 130.255.77.28.443 > 100.99.27.201.36920: Flags [R.], seq 3125269685, ack 2472623754, win 504, length 0

20:49:53.560691 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 2835654070, ack 1277666064, win 497, length 0

20:49:53.560933 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 1349, ack 1, win 497, length 0

20:49:53.565770 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60318: Flags [R.], seq 2192435449, ack 4205432458, win 497, length 0

20:49:53.636607 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60304: Flags [R.], seq 2396295275, ack 1613975141, win 497, length 0

20:49:53.661746 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 1349, ack 1, win 497, length 0

20:49:53.718544 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60314: Flags [R.], seq 1144800140, ack 2845183840, win 497, length 0

20:49:53.813734 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60318: Flags [R.], seq 4294965876, ack 1, win 497, length 0

20:49:53.831565 IP 100.99.27.201.37444 > 54.184.218.174.443: Flags [P.], seq 4212553746:4212553782, ack 1839689652, win 659, options [nop,nop,TS val 2500622472 ecr 869741235], length 36

20:49:53.963489 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:54.133535 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60304: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:54.213389 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60314: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:54.309220 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60318: Flags [R.], seq 4294965876, ack 1, win 497, length 0

20:49:54.405389 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:55.181082 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60304: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:55.245122 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60314: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:55.309101 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60318: Flags [R.], seq 4294965876, ack 1, win 497, length 0

20:49:55.364867 IP 100.99.27.201.36922 > 130.255.77.28.443: Flags [S], seq 2973377651, win 64240, options [mss 1452,sackOK,TS val 3678880973 ecr 0,nop,wscale 7], length 0

20:49:55.410947 IP 130.255.77.28.443 > 100.99.27.201.36922: Flags [S.], seq 2652996358, ack 2973377652, win 65160, options [mss 1460,sackOK,TS val 1727647058 ecr 3678880973,nop,wscale 7], length 0

20:49:55.411469 IP 100.99.27.201.36922 > 130.255.77.28.443: Flags [.], ack 1, win 502, options [nop,nop,TS val 3678881020 ecr 1727647058], length 0

20:49:55.412263 IP 100.99.27.201.36922 > 130.255.77.28.443: Flags [P.], seq 1:652, ack 1, win 502, options [nop,nop,TS val 3678881021 ecr 1727647058], length 651

20:49:55.412625 IP 130.255.77.28.443 > 100.99.27.201.36922: Flags [R], seq 2652996359, win 65534, length 0

20:49:55.413018 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332 > 2a02:e00:ffec:4b8::1.443: Flags [S], seq 1028364055, win 64440, options [mss 1432,sackOK,TS val 1152413498 ecr 0,nop,wscale 7], length 0

20:49:55.439067 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60324: Flags [R.], seq 0, ack 1, win 497, length 0

20:49:55.457412 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [S.], seq 1216747283, ack 1028364056, win 64260, options [mss 1440,sackOK,TS val 2426738566 ecr 1152413498,nop,wscale 7], length 0

20:49:55.457822 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332 > 2a02:e00:ffec:4b8::1.443: Flags [.], ack 1, win 504, options [nop,nop,TS val 1152413543 ecr 2426738566], length 0

20:49:55.458531 IP 130.255.77.28.443 > 100.99.27.201.36922: Flags [R.], seq 1, ack 652, win 504, length 0

20:49:55.458627 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332 > 2a02:e00:ffec:4b8::1.443: Flags [P.], seq 1:652, ack 1, win 504, options [nop,nop,TS val 1152413544 ecr 2426738566], length 651

20:49:55.459090 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [R], seq 1216747284, win 65534, length 0

20:49:55.459886 IP 100.99.27.201.36938 > 130.255.77.28.443: Flags [S], seq 622080808, win 64240, options [mss 1452,sackOK,TS val 3678881068 ecr 0,nop,wscale 7], length 0

20:49:55.502837 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [R.], seq 1, ack 652, win 497, length 0

20:49:55.506734 IP 130.255.77.28.443 > 100.99.27.201.36938: Flags [S.], seq 1994060184, ack 622080809, win 65160, options [mss 1460,sackOK,TS val 1727647154 ecr 3678881068,nop,wscale 7], length 0

20:49:55.507114 IP 100.99.27.201.36938 > 130.255.77.28.443: Flags [.], ack 1, win 502, options [nop,nop,TS val 3678881116 ecr 1727647154], length 0

20:49:55.507912 IP 100.99.27.201.36938 > 130.255.77.28.443: Flags [P.], seq 1:652, ack 1, win 502, options [nop,nop,TS val 3678881116 ecr 1727647154], length 651

20:49:55.508374 IP 130.255.77.28.443 > 100.99.27.201.36938: Flags [R], seq 1994060185, win 65534, length 0

20:49:55.509194 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342 > 2a02:e00:ffec:4b8::1.443: Flags [S], seq 375342558, win 64440, options [mss 1432,sackOK,TS val 1152413595 ecr 0,nop,wscale 7], length 0

20:49:55.553663 IP 130.255.77.28.443 > 100.99.27.201.36938: Flags [R.], seq 1, ack 652, win 504, length 0

20:49:55.555718 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342: Flags [S.], seq 389964884, ack 375342559, win 64260, options [mss 1440,sackOK,TS val 2426738662 ecr 1152413595,nop,wscale 7], length 0

20:49:55.556123 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342 > 2a02:e00:ffec:4b8::1.443: Flags [.], ack 1, win 504, options [nop,nop,TS val 1152413642 ecr 2426738662], length 0

20:49:55.556914 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342 > 2a02:e00:ffec:4b8::1.443: Flags [P.], seq 1:652, ack 1, win 504, options [nop,nop,TS val 1152413642 ecr 2426738662], length 651

20:49:55.557316 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342: Flags [R], seq 389964885, win 65534, length 0

20:49:55.557707 IP 100.99.27.201.36942 > 130.255.77.28.443: Flags [S], seq 3600322155, win 64240, options [mss 1452,sackOK,TS val 3678881166 ecr 0,nop,wscale 7], length 0

20:49:55.585368 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [R.], seq 1, ack 652, win 497, length 0

20:49:55.585428 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [R.], seq 1421, ack 652, win 497, length 0

20:49:55.603162 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342: Flags [R.], seq 1, ack 652, win 497, length 0

20:49:55.604081 IP 130.255.77.28.443 > 100.99.27.201.36942: Flags [S.], seq 3613765891, ack 3600322156, win 65160, options [mss 1460,sackOK,TS val 1727647251 ecr 3678881166,nop,wscale 7], length 0

20:49:55.604275 IP 100.99.27.201.36942 > 130.255.77.28.443: Flags [.], ack 1, win 502, options [nop,nop,TS val 3678881213 ecr 1727647251], length 0

20:49:55.605019 IP 100.99.27.201.36942 > 130.255.77.28.443: Flags [P.], seq 1:652, ack 1, win 502, options [nop,nop,TS val 3678881214 ecr 1727647251], length 651

20:49:55.605441 IP 130.255.77.28.443 > 100.99.27.201.36942: Flags [R], seq 3613765892, win 65534, length 0

20:49:55.605791 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354 > 2a02:e00:ffec:4b8::1.443: Flags [S], seq 3627909435, win 64440, options [mss 1432,sackOK,TS val 1152413691 ecr 0,nop,wscale 7], length 0

20:49:55.651190 IP 130.255.77.28.443 > 100.99.27.201.36942: Flags [R.], seq 1, ack 652, win 504, length 0

20:49:55.651526 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354: Flags [S.], seq 4028766226, ack 3627909436, win 64260, options [mss 1440,sackOK,TS val 2426738759 ecr 1152413691,nop,wscale 7], length 0

20:49:55.651676 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354 > 2a02:e00:ffec:4b8::1.443: Flags [.], ack 1, win 504, options [nop,nop,TS val 1152413737 ecr 2426738759], length 0

20:49:55.652304 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354 > 2a02:e00:ffec:4b8::1.443: Flags [P.], seq 1:652, ack 1, win 504, options [nop,nop,TS val 1152413738 ecr 2426738759], length 651

20:49:55.652665 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354: Flags [R], seq 4028766227, win 65534, length 0

20:49:55.653005 IP 100.99.27.201.36946 > 130.255.77.28.443: Flags [S], seq 1209227776, win 64240, options [mss 1452,sackOK,TS val 3678881262 ecr 0,nop,wscale 7], length 0

20:49:55.679457 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342: Flags [R.], seq 1, ack 652, win 497, length 0

20:49:55.679815 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60342: Flags [R.], seq 1350, ack 652, win 497, length 0

20:49:55.683834 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60332: Flags [R.], seq 1421, ack 652, win 497, length 0

20:49:55.697853 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60354: Flags [R.], seq 1, ack 652, win 497, length 0

20:49:55.698851 IP 130.255.77.28.443 > 100.99.27.201.36946: Flags [S.], seq 2626466442, ack 1209227777, win 65160, options [mss 1460,sackOK,TS val 1727647346 ecr 3678881262,nop,wscale 7], length 0

20:49:55.699011 IP 100.99.27.201.36946 > 130.255.77.28.443: Flags [.], ack 1, win 502, options [nop,nop,TS val 3678881308 ecr 1727647346], length 0

20:49:55.699788 IP 100.99.27.201.36946 > 130.255.77.28.443: Flags [P.], seq 1:652, ack 1, win 502, options [nop,nop,TS val 3678881308 ecr 1727647346], length 651

20:49:55.700170 IP 130.255.77.28.443 > 100.99.27.201.36946: Flags [R], seq 2626466443, win 65534, length 0

20:49:55.700521 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60360 > 2a02:e00:ffec:4b8::1.443: Flags [S], seq 1061373125, win 64440, options [mss 1432,sackOK,TS val 1152413786 ecr 0,nop,wscale 7], length 0

20:49:55.745496 IP 130.255.77.28.443 > 100.99.27.201.36946: Flags [R.], seq 1, ack 652, win 504, length 0

20:49:55.746754 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60360: Flags [S.], seq 1937262551, ack 1061373126, win 64260, options [mss 1440,sackOK,TS val 2426738853 ecr 1152413786,nop,wscale 7], length 0

20:49:55.747316 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60360 > 2a02:e00:ffec:4b8::1.443: Flags [.], ack 1, win 504, options [nop,nop,TS val 1152413833 ecr 2426738853], length 0

20:49:55.748112 IP6 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60360 > 2a02:e00:ffec:4b8::1.443: Flags [P.], seq 1:652, ack 1, win 504, options [nop,nop,TS val 1152413834 ecr 2426738853], length 651

20:49:55.748433 IP6 2a02:e00:ffec:4b8::1.443 > 2a02:2698:7c2a:1ab5:c267:2abc:d377:bb00.60360: Flags [R], seq 1937262552, win 65534, length 0

В общем всё очень похоже на двух роутерах, но работает один. Banana мощнее, скорость вывода tcpdump намного более высокая. Есть какая-то особенность в этой банане, что мне пока не понять.

Спойлер

сохрани в текстовый файл и каждый раз копипасть и вручную запускай из cmd

nc -w 1 -z x.com 80 && echo ok

nc -w 1 -z x.com 443 && echo ok

Если я все правльно понял.

Увы, но ответа ок я не увидел :с

Если есть лог, выложите. Посмотрим. Может быть там несколько доменов было ?

Это означает, что конекта нет.

Если, конечно, нет сугубо технических проблем типа отсутствия nc или версии от бизибокса. На openwrt по умолчанию от бизибокса. Но тогда он бы ругнулся

Остается только проверить хит на правила через counter

nft flush chain inet zapret postnat

nft add rule inet zapret postnat "oifname @wanif6 udp dport 443 ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip6 daddr != @nozapret6 meta mark set meta mark | 0x20000000 counter queue flags bypass to 210"

nft add rule inet zapret postnat "oifname @wanif udp dport 443 ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip daddr != @nozapret meta mark set meta mark | 0x20000000 counter queue flags bypass to 210"

nft add rule inet zapret postnat "oifname @wanif6 tcp dport { 80, 443 } ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip6 daddr != @nozapret6 meta mark set meta mark | 0x20000000 counter queue flags bypass to 202"

nft add rule inet zapret postnat "oifname @wanif tcp dport { 80, 443 } ct original packets 1-9 meta mark & 0x40000000 == 0x00000000 ip daddr != @nozapret meta mark set meta mark | 0x20000000 counter queue flags bypass to 200"

Проверка counter

nft list chain inet zapret postnat

И посмотреть висят ли процессы на нужных очередях

ps | grep nfqws

Запускал с мака, да и проверил на другом домене, там ок был. Сгонял к другу, у которого мой провайдер, у него тож самое. Похоже пора городить матрешку с сайнбоксом поверх запрета

У zapret есть система ipban для автоматизации загона IP в сеты. Можно писать ип, подсети, домены, делать хуки со скриптами, которые подтянут по whois целый ASN. Дальше руками заворот на что-то

Всем привет !

Подскажите, на одном из провайдеров прерываются стримы на ютуб. Работает 40 сек, а потом что то пошло не так. Всё остальное работает норм. Подскажите какой параметр за это отвечает. Методом тыка что то не получилось решить этот вопрос