А можно ли както сделать так чтобы тунеллировался только само приложение дискорд а не вся система на компе?

tunnlto, epexgui позволяет если wiresock стоит или используйте proxifier

Я вообще просто в этой теме чайник, по сути мне можно использовать вместо AmneziaWG tunnlto или epexgui?

вряд ли, это программы оболочки для wiresock, если конфиги выше заведутся в нем, то можно

проверь, сервер указанный в конфиге, в строке Endpoint пингуется?

попробуй выстави настройки

Jc = 120

Jmin = 20

Jmax = 120

потом пробуй увеличить Jc до 200, можешь даже 1000 попробовать

у меня ростелеком , всё работает , значит дело не в провайдере скорее всего

@Malefic на твой вопрос это тоже ответит.

прошло 10 минут ± сейчас вроде ок

Попробовал использовать Proxifier SOCKS5 с SOCKS free proxy servers list, open Socks5 and Socks4 proxies - не работает.

Пришлось в v2rayN делать белый список, чтобы все кроме игр и других программ ходило через прокси.

странно , я тоже новый но пишу вроде

Сервер пингуется. JC выставил. Всё равно инет моментально вырубает, как только жму Подключить в амнезии.

Подскажите, как проксировать UDP в nekoray?

Крч. Общая инструкция примерно такая чтобы пустить ДС с войсом: Настройки - Основные настройки - Ядро и выбираем sing-box (На стабильной версии. В бетке не надо)

Вверху Настройки - Настройки маршрутов - Базовые маршруты: Слева внизу Outband по-умолчанию выбираем bypass - жмём ОК

Опять идём: Настройки - Настройки Tun-Режима: Слева внизу галочку на белых списках ставим и в правое поле вводим Discord.exe - жмём ОК

Активируем профиль выбрав и нажав Enter (если что то добавить скопированный: ctrl+V). Затем вверху по центру галку на режим TUN.

P.S. есть бесплатный VLESS+Reality в гугл: lagomvpn

Если захочется что-то запроксировать, какой-то сайт, то Настройки - Настройки маршрутов - Базовые маршруты и в центральное нижнее окно вписываем сайты каждый раз с новой строки такого формата:

domain:myip.com

domain:rkndie.com

domain:blockyourselfrkn.com

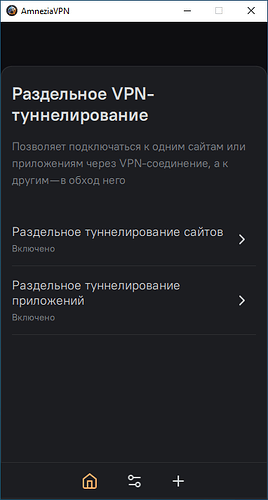

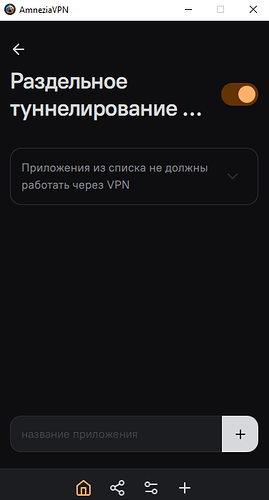

А есть какое-нибудь совместимое с Wireguard решение но на раздельном туннелировании? А то AmneziaWG при всех её достоинствах в него не может, это критично в данном случае.

Спасибо добрый человек.

в запрете есть функционал для обхода по udp с несколькими стратегиями.

никто не тестировал?

Обратил внимание что при использовании способа с AmneziaWG, тот же тимспик например, определяет меня как юзера из Германии, а 2ip, постоянно разные IP выдает. Собсна, зная как провайдеры не любят платить за внешний интернет и блокировать тех кто через впн сидит, тут ведь те же самые риски выходит?

Просто или сидеть под амнезией всегда, потому что с ней так же все сайты разблокируются, либо продолжать так же через GDPI, подключая амнезию только когда надо пойти в войс в ДС

Не получилось Cloud Shell открыть, использовал Google Colab, там тоже есть шелл доступ; напишите магию %%shell

код

%%shell

#!/bin/bash

clear

mkdir -p ~/.cloudshell && touch ~/.cloudshell/no-apt-get-warning

echo "Установка зависимостей..."

sudo apt-get update -y --fix-missing && sudo apt-get install wireguard-tools -y --fix-missing

priv="${1:-$(wg genkey)}"

pub="${2:-$(echo "${priv}" | wg pubkey)}"

api="https://api.cloudflareclient.com/v0i1909051800"

ins() { curl -s -H 'user-agent:' -H 'content-type: application/json' -X "$1" "${api}/$2" "${@:3}"; }

sec() { ins "$1" "$2" -H "authorization: Bearer $3" "${@:4}"; }

response=$(ins POST "reg" -d "{\"install_id\":\"\",\"tos\":\"$(date -u +%FT%T.000Z)\",\"key\":\"${pub}\",\"fcm_token\":\"\",\"type\":\"ios\",\"locale\":\"en_US\"}")

id=$(echo "$response" | jq -r '.result.id')

token=$(echo "$response" | jq -r '.result.token')

response=$(sec PATCH "reg/${id}" "$token" -d '{"warp_enabled":true}')

peer_pub=$(echo "$response" | jq -r '.result.config.peers[0].public_key')

peer_endpoint=$(echo "$response" | jq -r '.result.config.peers[0].endpoint.host')

client_ipv4=$(echo "$response" | jq -r '.result.config.interface.addresses.v4')

client_ipv6=$(echo "$response" | jq -r '.result.config.interface.addresses.v6')

port=$(echo "$peer_endpoint" | sed 's/.*:\([0-9]*\)$/\1/')

peer_endpoint=$(echo "$peer_endpoint" | sed 's/\(.*\):[0-9]*/162.159.193.5/')

conf=$(cat <<-EOM

[Interface]

PrivateKey = ${priv}

S1 = 0

S2 = 0

Jc = 120

Jmin = 23

Jmax = 911

H1 = 1

H2 = 2

H3 = 3

H4 = 4

Address = ${client_ipv4}, ${client_ipv6}

DNS = 1.1.1.1, 2606:4700:4700::1111, 1.0.0.1, 2606:4700:4700::1001

[Peer]

PublicKey = ${peer_pub}

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = ${peer_endpoint}:${port}

EOM

)

clear

echo -e "\n\n\n"

[ -t 1 ] && echo "########## НАЧАЛО КОНФИГА ##########"

echo "${conf}"

[ -t 1 ] && echo "########### КОНЕЦ КОНФИГА ###########"

conf_base64=$(echo -n "${conf}" | base64 -w 0)

echo "Скачать конфиг файлом: https://immalware.github.io/downloader.html?filename=WARP.conf&content=${conf_base64}"