Подскажите пожалуйста, я правильно понимаю что контейнер в соседней темы для собственного VPS подходит для подключения кинетика? т.е. там есть опенвпн и тд. Просто хочется сделать собственный ВПС чтобы именно роутер у нему подключался, а заодно ютуб перенаправить туда

Да, там тоже OpenVPN.

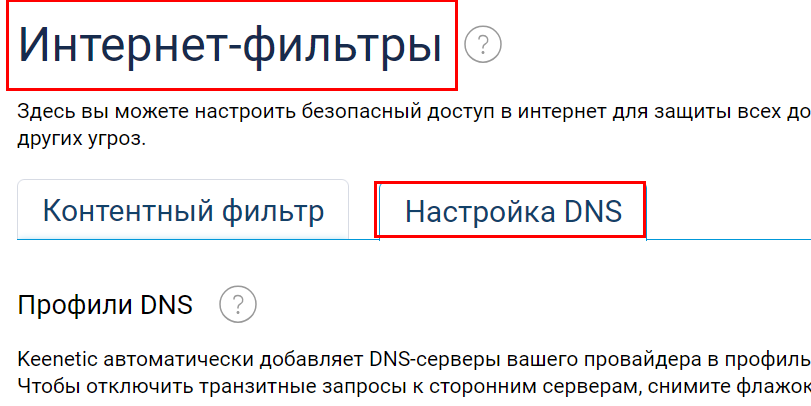

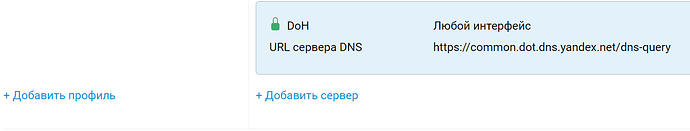

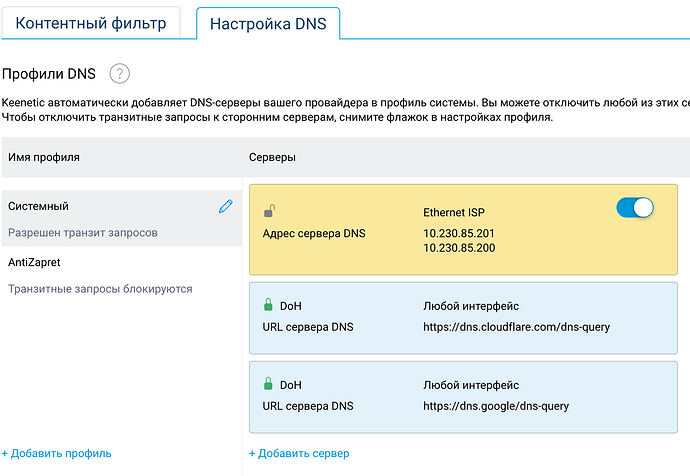

Ещё вопрос, а зачем оставлять на системном профиле ipv4 DNS от провайдера? Разве не будет работать если оставить только DoH?

KeeneticOS игнорирует DNS провайдера при наличии DoH/DoT, поэтому отключать получение DNS от провайдера нет смысла. Возможно, стоит об этом упомянуть в инструкции, т.к. это не очень очевидно.

Подскажите пожалуйста, почему когда я соединяюсь по tcp всё ок, но если меняю конфиг и конекчушь по udp (proto udp) то получаю адрес из другого пула, но при этом сайты не грузятся?

Не используйте UDP-подключение. Оно не поддерживается, не анонсируется, и может быть убрано в любой момент.

А не подскажите как разблокировать функцию “Интересное Windows” (The Windows Spotlight) с просмотром изображений при загрузке пк?

36 posts were split to a new topic: Обход замедления YouTube на прошивке Keenetic с помощью tpws

Обсуждение обхода замедления YouTube перенесено в отдельную тему, чтобы не смешивать обсуждение двух совершенно разных руководств.

Здесь остаётся обсуждение именно АнтиЗапрета.

Стоит outline на своем сервере, последние 2 дня похоже начались блокировки. Дома на кинетике стоит антизапрет ,сделал на кинетике vpn сервер ipsecv2 при подключении трафик идет без антизапрета. Как настроить

vpn сервер ,чтобы проходил через антизапрет?

подскажите плз как на прошивке 3.7.4 доступ к ChatGPT сделать? там в настройках DNS-over-HTTPS только Имя сервера DNS, Формат, Сигнатура SPKI и Подключение.

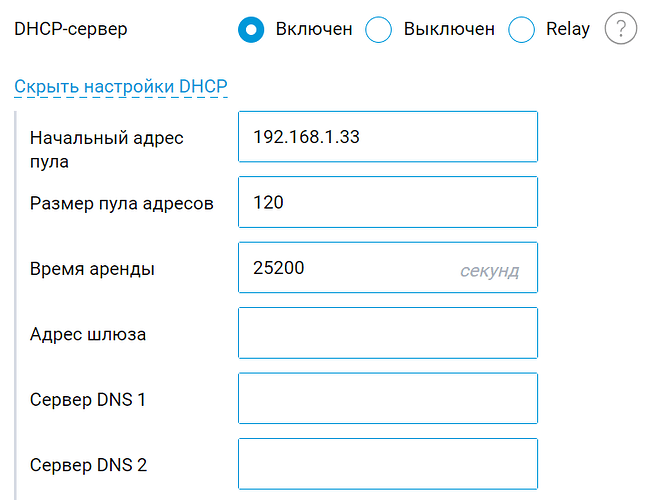

Добрый день. Долго мучался с настройками DNS в дефолтном профиле, но все не получал желаемого результата.

И тут вспомнил, что в настройках домашней сети есть dhcp опции, которые раздают всем устройствам DNS адреса гугла. Я же в туннель антизапрета заворачивал quad9 и yandex.

Правильно ли понимаю что в параметры DHCP нужно указывать адрес самого роутера как DNS, а уже DNS ходит разрешать имена через адреса указанные в системном профиле?

Обновиться. В этой версии, очевидно, ещё не реализована возможность указать адрес DNS в привязке к домену.

Не нужно там вообще ничего указывать.

При таких настройках клиентам в локалке по DHCP выдаётся адрес роутера в качестве DNS.

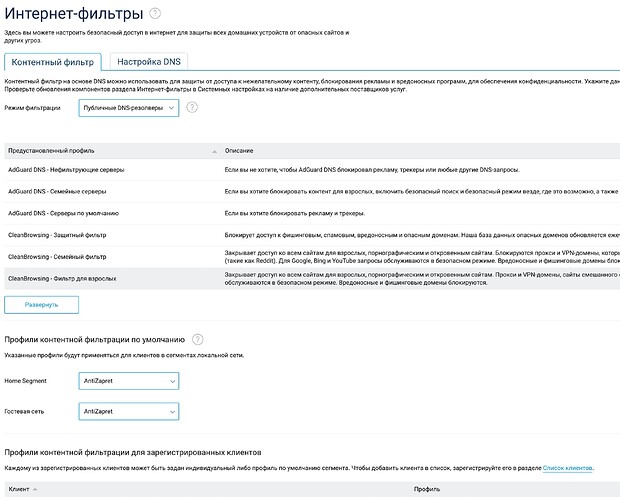

Через адреса, указанные в профиле “AntiZapret”. Который вы по инструкции назначаете сегменту “Домашняя сеть”.

Системный профиль используется для запросов, инициированных самим роутером (отрезолвить домен VPN-сервера, отрезолвить домены компании Keenetic и т.п.)

Я почему-то не могу создать другой профиль кроме системного. Кнопки нет в принципе. Прошивка актуальная.

Версия OS 4.1.7, всё по инструкции, четыре раза перепроверил, dnsleak тест не проходит. Включил verbose режим, ничего подозрительного openVPN не пишет. Зато кинетик ругается на DoH сервера: DNS-over-HTTPS name server "..." is disregarded while Internet Filter is active. Никаких других фильтров, кроме антизапрета нет, да и его отключение не влияет на ошибку.

[I] Aug 7 21:15:31 ndm: Dns::Secure::ManagerDoh: DNS-over-HTTPS name servers cleared.

[W] Aug 7 21:15:31 ndm: Dns::Secure::ManagerDoh: DNS-over-HTTPS name server "https://dns.cloudflare.com/dns-query" is disregarded while Internet Filter is active.

[W] Aug 7 21:15:31 ndm: Dns::Secure::ManagerDoh: DNS-over-HTTPS name server "https://dns.google/dns-query" is disregarded while Internet Filter is active.

[I] Aug 7 21:15:31 ndm: Core::System::StartupConfig: saving (http/rci).

[I] Aug 7 21:15:32 https-dns-proxy: Shutting down gracefully. To force exit, send signal again.

[I] Aug 7 21:15:32 https-dns-proxy: Core::Syslog: last message repeated 2 times.

[I] Aug 7 21:15:32 ndm: Dns::Secure::Tools: unable to obtain addresses for "dns.cloudflare.com".

[I] Aug 7 21:15:32 ndm: Dns::Secure::DohConfigurator: "System": skip service "https://dns.cloudflare.com/dns-query", wait for bootstrap.

[I] Aug 7 21:15:32 ndm: Dns::Secure::Tools: unable to obtain addresses for "dns.google".

[I] Aug 7 21:15:32 ndm: Dns::Secure::DohConfigurator: "System": skip service "https://dns.google/dns-query", wait for bootstrap.

[I] Aug 7 21:15:32 https-dns-proxy: Shutting down gracefully. To force exit, send signal again.

[I] Aug 7 21:15:32 https-dns-proxy: Core::Syslog: last message repeated 2 times.

[I] Aug 7 21:15:32 ndm: Dns::Secure::Tools: unable to obtain addresses for "dns.cloudflare.com".

[I] Aug 7 21:15:32 ndm: Dns::Secure::DohConfigurator: "Policy0": skip service "https://dns.cloudflare.com/dns-query", wait for bootstrap.

- Проверьте, что возле подключения OpenVPN указано, что оно подключилось и получен IP-адрес

- Под спойлер засуньте конфигурацию OpenVPN

- Скриншоты настроек “Контентный фильтр” и скринщоты профилей DNS

Пару дней тестирую уже, вроде работает без особых проблем. Бывает иногда в телеге долго чаты открываются и изображения не грузятся. Зато не надо дергать VPN. Выражаю благодарность за столь понятный гайд.

PS: до этого очень долго юзал антизапрет в браузере, а тут такие приколы, рад что снова купил кинетик.

Gemini ни в какую не доступен ни с PC ни с Pixel 8.

ChatGPT работает и очень хорошо работает =)

Спасибо за помощь. Есть ощущение, что не работает подключение DoH. Но я не знаю, как это проверить. На форумах пишут, что в логах должно быть что-то вроде Dns::Secure::DotConfigurator: "System": using "77.88.8.7:853:77.88.8.7" as upstream. Ничего похожего нет.

OpenVPN, насколько я вижу, получает IP адрес

Логи OpenVPN

[I] Aug 7 22:10:01 OpenVPN1: OpenVPN 2.6.7 [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [MH/PKTINFO] [AEAD] [DCO]

[I] Aug 7 22:10:01 OpenVPN1: library versions: OpenSSL 3.1.5 30 Jan 2024, LZO 2.10

[I] Aug 7 22:10:01 OpenVPN1: DCO version: N/A

[I] Aug 7 22:10:01 OpenVPN1: Control Channel MTU parms [ mss_fix:0 max_frag:0 tun_mtu:1250 tun_max_mtu:0 headroom:126 payload:1600 tailroom:126 ET:0 ]

[I] Aug 7 22:10:01 OpenVPN1: Data Channel MTU parms [ mss_fix:0 max_frag:0 tun_mtu:1500 tun_max_mtu:1600 headroom:136 payload:1768 tailroom:562 ET:0 ]

[I] Aug 7 22:10:01 OpenVPN1: Socket Buffers: R=[87380->87380] S=[16384->16384]

[I] Aug 7 22:10:01 OpenVPN1: Attempting to establish TCP connection with [AF_INET]141.95.17.71:1194

[I] Aug 7 22:10:01 OpenVPN1: TCP connection established with [AF_INET]141.95.17.71:1194

[I] Aug 7 22:10:01 OpenVPN1: TCPv4_CLIENT link local: (not bound)

[I] Aug 7 22:10:01 OpenVPN1: TCPv4_CLIENT link remote: [AF_INET]141.95.17.71:1194

[I] Aug 7 22:10:01 OpenVPN1: NOTE: UID/GID downgrade will be delayed because of --client, --pull, or --up-delay

[I] Aug 7 22:10:01 OpenVPN1: TLS: Initial packet from [AF_INET]141.95.17.71:1194, sid=a94497d2 35532daa

[I] Aug 7 22:10:01 OpenVPN1: VERIFY SCRIPT OK: depth=1, CN=AntiZapret CA2

[I] Aug 7 22:10:01 OpenVPN1: VERIFY OK: depth=1, CN=AntiZapret CA2

[I] Aug 7 22:10:01 OpenVPN1: VERIFY KU OK

[I] Aug 7 22:10:01 OpenVPN1: Validating certificate extended key usage

[I] Aug 7 22:10:01 OpenVPN1: ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

[I] Aug 7 22:10:01 OpenVPN1: VERIFY EKU OK

[I] Aug 7 22:10:01 OpenVPN1: VERIFY SCRIPT OK: depth=0, CN=antizapret-server-shared

[I] Aug 7 22:10:01 OpenVPN1: VERIFY OK: depth=0, CN=antizapret-server-shared

[I] Aug 7 22:10:02 ndm: Core::System::StartupConfig: configuration saved.

[I] Aug 7 22:10:02 OpenVPN1: Control Channel: TLSv1.3, cipher TLSv1.3 TLS_AES_256_GCM_SHA384, peer certificate: 2048 bits RSA, signature: RSA-SHA256, peer temporary key: 253 bits X25519

[I] Aug 7 22:10:02 OpenVPN1: [antizapret-server-shared] Peer Connection Initiated with [AF_INET]141.95.17.71:1194

[I] Aug 7 22:10:02 ndm: Network::Interface::EndpointTracker: "OpenVPN1": added a host route to 141.95.17.71 via 109.230.132.1 (GigabitEthernet1).

[I] Aug 7 22:10:02 OpenVPN1: TLS: move_session: dest=TM_ACTIVE src=TM_INITIAL reinit_src=1

[I] Aug 7 22:10:02 OpenVPN1: TLS: tls_multi_process: initial untrusted session promoted to trusted

[I] Aug 7 22:10:03 OpenVPN1: SENT CONTROL [antizapret-server-shared]: 'PUSH_REQUEST' (status=1)

[I] Aug 7 22:10:04 OpenVPN1: PUSH: Received control message: 'PUSH_REPLY,route 192.168.104.1 255.255.255.255,route 10.224.0.0 255.254.0.0,dhcp-option DNS 192.168.104.1,block-outside-dns,route-gateway 192.168.120.1,topology subnet,ping 110,ping-restart 360,socket-flags TCP_NODELAY,route 103.246.200.0 255.255.252.0,route 178.239.88.0 255.255.248.0,route 185.104.45.0 255.255.255.0,route 193.105.213.36 255.255.255.252,route 203.104.128.0 255.255.240.0,route 203.104.144.0 255.255.248.0,route 203.104.152.0 255.255.252.0,route 68.171.224.0 255.255.224.0,route 74.82.64.0 255.255.224.0,ifconfig 192.168.125.60 255.255.248.0,peer-id 0,cipher AES-128-GCM'

[I] Aug 7 22:10:04 OpenVPN1: Pushed option removed by filter: 'block-outside-dns'

[I] Aug 7 22:10:04 OpenVPN1: OPTIONS IMPORT: --socket-flags option modified

[I] Aug 7 22:10:04 OpenVPN1: OPTIONS IMPORT: --ifconfig/up options modified

[I] Aug 7 22:10:04 OpenVPN1: OPTIONS IMPORT: route options modified

[I] Aug 7 22:10:04 OpenVPN1: OPTIONS IMPORT: route-related options modified

[I] Aug 7 22:10:04 OpenVPN1: OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_best_gw query: dst 0.0.0.0

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_best_gw result: via 109.230.132.1 dev eth3

[I] Aug 7 22:10:04 OpenVPN1: TUN/TAP device tun0 opened

[I] Aug 7 22:10:04 OpenVPN1: do_ifconfig, ipv4=1, ipv6=0

[I] Aug 7 22:10:04 OpenVPN1: net_iface_mtu_set: mtu 1500 for tun0

[I] Aug 7 22:10:04 ndm: Network::Interface::Ip: "OpenVPN1": IP address is 192.168.125.60/21.

[I] Aug 7 22:10:04 OpenVPN1: /tmp/openvpn/OpenVPN1/openvpn-up tun0 1500 0 192.168.125.60 255.255.248.0 init

[I] Aug 7 22:10:04 ndm: Network::Interface::Base: "OpenVPN1": "ethernet" changed "link" layer state "pending" to "running".

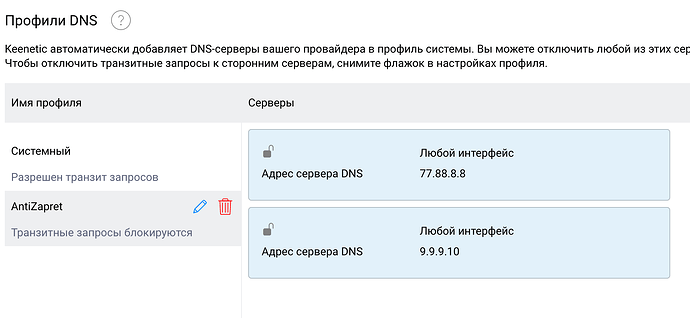

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 77.88.8.8/32 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 77.88.8.8/32 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 9.9.9.10/32 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 9.9.9.10/32 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 192.168.104.1/32 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 192.168.104.1/32 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 10.224.0.0/15 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 10.224.0.0/15 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 103.246.200.0/22 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 103.246.200.0/22 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 178.239.88.0/21 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 178.239.88.0/21 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 185.104.45.0/24 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 185.104.45.0/24 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 193.105.213.36/30 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 193.105.213.36/30 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 203.104.128.0/20 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 203.104.128.0/20 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 203.104.144.0/21 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 203.104.144.0/21 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 203.104.152.0/22 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 203.104.152.0/22 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 68.171.224.0/19 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 68.171.224.0/19 via 192.168.120.1.

[I] Aug 7 22:10:04 OpenVPN1: net_route_v4_add: 74.82.64.0/19 via 192.168.120.1 dev [NULL] table 0 metric -1

[I] Aug 7 22:10:04 ndm: OpenVpn::Routing4: "OpenVPN1": install accepted route to 74.82.64.0/19 via 192.168.120.1.

[I] Aug 7 22:10:05 ndm: Http::Nginx: loaded SSL certificate for "fc51c230567184e222d92d15.keenetic.io".

[I] Aug 7 22:10:05 ndm: Dns::InterfaceSpecific: "OpenVPN1": adding name server 192.168.104.1.

[I] Aug 7 22:10:05 ndm: Dns::InterfaceSpecific: "OpenVPN1": adding a host route to name server 192.168.104.1 (via 0.0.0.0).

[I] Aug 7 22:10:05 ndm: Dns::InterfaceSpecific: "OpenVPN1": host route for name server 192.168.104.1 added.

[I] Aug 7 22:10:05 ndm: Dns::InterfaceSpecific: "OpenVPN1": name server 192.168.104.1 added, domain (default).

[I] Aug 7 22:10:05 OpenVPN1: Data Channel MTU parms [ mss_fix:1386 max_frag:0 tun_mtu:1500 tun_max_mtu:1600 headroom:136 payload:1768 tailroom:562 ET:0 ]

[I] Aug 7 22:10:05 OpenVPN1: Outgoing Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key

[I] Aug 7 22:10:05 OpenVPN1: Incoming Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key

[I] Aug 7 22:10:05 OpenVPN1: UID set to nobody

[I] Aug 7 22:10:05 OpenVPN1: GID set to nobody

[I] Aug 7 22:10:05 OpenVPN1: Capabilities retained: CAP_NET_ADMIN

[I] Aug 7 22:10:05 OpenVPN1: Initialization Sequence Completed

[I] Aug 7 22:10:05 OpenVPN1: Data Channel: cipher 'AES-128-GCM', peer-id: 0

[I] Aug 7 22:10:05 OpenVPN1: Timers: ping 110, ping-restart 360

Конфиг OpenVPN

pull-filter ignore block-outside-dns

route 77.88.8.8

route 9.9.9.10

verb 5

##############################################

# ProstoVPN.AntiZapret #

# http://antizapret.prostovpn.org #

##############################################

##### NOTE TO LINUX USERS #####

# OpenVPN does not handle DNS on Linux.

# This also applies to ROUTERS.

#

# You have two workarounds:

# 1. Configure OpenVPN connection using NetworkManager.

# This is preferrable method.

# 2. Uncomment the lines below

# For Debian, Ubuntu and derivatives:

#

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

#

# For Fedora:

#

# script-security 2

# up /usr/share/doc/openvpn/contrib/pull-resolv-conf/client.up

# down /usr/share/doc/openvpn/contrib/pull-resolv-conf/client.down

#

#

# For routers, contact your router manufacturer, or visit

# https://ntc.party/c/antizapret-prostovpn-org/5

#

###############################

nobind

client

remote v.31337.lol

remote-cert-tls server

dev tun

proto tcp

cipher AES-128-CBC

setenv opt data-ciphers AES-128-GCM:AES-256-GCM:AES-128-CBC

resolv-retry infinite

persist-key

persist-tun

setenv FRIENDLY_NAME "AntiZapret VPN TCP"

# Keys

<ca>

-----BEGIN CERTIFICATE-----

MIIDVDCCAjygAwIBAgIURU65u6E+emGuYHg2w1kXS2fUsP0wDQYJKoZIhvcNAQEL

BQAwGTEXMBUGA1UEAwwOQW50aVphcHJldCBDQTIwHhcNMjMwMzEyMDgyMTExWhcN

MzMwMzA5MDgyMTExWjAZMRcwFQYDVQQDDA5BbnRpWmFwcmV0IENBMjCCASIwDQYJ

KoZIhvcNAQEBBQADggEPADCCAQoCggEBAIesu3leAXZve0Cuuww0JT+Q2BUGDYjW

35yyEJexDmVdaRswZD7U5jYcqz3CyuAQUlSGFf5h/oDZTLnSUfmTuzNehkUlEFPE

V8JN3A3ZjG6CPXlkYFjjOcMosQxyLm6t7t18OrJfW4tdHCsX7FbvcM3koWPa6I0N

47nERlYEaaDYvKeP2WyKOh6CvalyL0PJU/a04BbzIR1CznyCwPfstJ2Pwc4r7UGg

agWY/WxAtJUchhatED7CDPuNzRmJSGH/PLeAZLwmOXVZkUUyrRudUqjYrftPW9ok

Kz7C2dztWTnAhES3VVHTrvOQFHVdgY5YAZjbF9rxc4wi0JCwWm1csxECAwEAAaOB

kzCBkDAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBSIVFSaVM34YEmnIHGpwVtuJXyF

qDBUBgNVHSMETTBLgBSIVFSaVM34YEmnIHGpwVtuJXyFqKEdpBswGTEXMBUGA1UE

AwwOQW50aVphcHJldCBDQTKCFEVOubuhPnphrmB4NsNZF0tn1LD9MAsGA1UdDwQE

AwIBBjANBgkqhkiG9w0BAQsFAAOCAQEAU78Us7Dx0RzkQ5j33VakarFJH4uIeIXS

h9MBQSaPxuSMKu8ou+TKnnLWogqNtDbbdBd5+C1guB2JWJ5vL6uLwdur1L+K2VJ7

AQW61qXBzRW0xYqyjGdHAHMZlvBgjWiYWNRHfyOrL/001pbXdlEmCLM/bEcxof5f

THlDgo5hdeBEu8UCS8ownb+onW0+hvXegw7xOj5vnc2Y5atfwL181lK18AGR0KIy

7Z08ifUG/1AMHE3z18UdnGdLGFaRc4ZNjz8QRsGu3GIAe9dZLiZBqrb4V3LWw9Yu

W8Jhygq7qQgntCDOfixM/7KeWNBgwf43jPMDoBbfhLQJWimq6EuAgw==

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

MIIDbTCCAlWgAwIBAgIRAKJHN43vTRTgP+kn8Ky94UQwDQYJKoZIhvcNAQELBQAw

GTEXMBUGA1UEAwwOQW50aVphcHJldCBDQTIwHhcNMjMwMzEyMDgyMTI3WhcNMzMw

MzA5MDgyMTI3WjAjMSEwHwYDVQQDDBhhbnRpemFwcmV0LWNsaWVudC1zaGFyZWQw

ggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCvtMxhTLjfJgdBI2PS5Kj6

ORHL507jk76TO4HkHogEmWWkw0lQENPAiQxozhhswal61+yj70J9bvU2qMKaxseK

rGZ8/kYM/ZNMvQcp2L3iPfj1ADR5I197BYQVwhUc65EBmQzRZtdN2vNBJNi9Cag7

Hp9GZ5waPLiUxna1s8FV3h39wom1qk3S+hWZhFk5bfVpExKLs+7FOz7lhJqPd9eV

p/bK5hAVbsKe029EMdS1uvDte3bCnlnSjDnP+2ekzrPrPk3t94POeqTvfaEvBBKC

CxUB4156K2SxvtuQVauetCZY+wSTfaL86EDklo+91b9NHT9wrTiYz99r4GLFSZI3

AgMBAAGjgaUwgaIwCQYDVR0TBAIwADAdBgNVHQ4EFgQUKkI68+tGkEuE9Ccdoq16

vnMqD2gwVAYDVR0jBE0wS4AUiFRUmlTN+GBJpyBxqcFbbiV8haihHaQbMBkxFzAV

BgNVBAMMDkFudGlaYXByZXQgQ0EyghRFTrm7oT56Ya5geDbDWRdLZ9Sw/TATBgNV

HSUEDDAKBggrBgEFBQcDAjALBgNVHQ8EBAMCB4AwDQYJKoZIhvcNAQELBQADggEB

AGikbTEkjoLwwhTJOOqMFGS1wPjvygQ3bePMDcZ40HM6AeN/a/I5NTYJ1je7OeSO

+AYGHvz5iTcW+Zx59DJ4esY9/3BbM+u3WVTm+VqbWSGII/EW4q9OMDelZns2ZhQ1

wdk40n+kE+zo8xKavu7fnYAmHeTn2f3MyNyEi3mPfPhL5F5Im8HgaDMxxKjrNmlr

lo7Fod1OAENIXl1txK2YvtqvsZIi+bVtpMAvo8EgMdHW76WKbidIpojEUA85LU63

RBVmY/jVRYeZyajwzb+wq4ozA2ge2+lgUpGqWlZg0LbSVsvCNyzHqBl1NNysN4pK

ByzVZCS7OXF6uAKg2T2TFIw=

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

MIIEvQIBADANBgkqhkiG9w0BAQEFAASCBKcwggSjAgEAAoIBAQCvtMxhTLjfJgdB

I2PS5Kj6ORHL507jk76TO4HkHogEmWWkw0lQENPAiQxozhhswal61+yj70J9bvU2

qMKaxseKrGZ8/kYM/ZNMvQcp2L3iPfj1ADR5I197BYQVwhUc65EBmQzRZtdN2vNB

JNi9Cag7Hp9GZ5waPLiUxna1s8FV3h39wom1qk3S+hWZhFk5bfVpExKLs+7FOz7l

hJqPd9eVp/bK5hAVbsKe029EMdS1uvDte3bCnlnSjDnP+2ekzrPrPk3t94POeqTv

faEvBBKCCxUB4156K2SxvtuQVauetCZY+wSTfaL86EDklo+91b9NHT9wrTiYz99r

4GLFSZI3AgMBAAECggEADoLTiEuiTwegfMAz+9RXoka5Ugo56TCoAhfdi937pMmY

a+mW8e5Z1qJa7ILs4HqECTmw+P8HEj3qMYfxfn/hNfI0CqmjVmpQ0nsgDtQwJnGw

0Gcibki+F3ZmqLddMATCdovR0693I55sDZrB7abRBoTqaZGgAki2g876OdptIq6w

6T6zvM/gNyhyFsKBJKhE40dxVBVvL/xGopIbcbtjqsLgJQYeM72baKpAxCyYQu98

scDWrMPsLW2Rb6y+35VfLHMG3krB9R4KqbS3SftiIV+nYrRyZuZ/dadB4Yk5ASQr

w2qge7ivzH16ZsMCR583b2ZRHJfDJ2ZHd4E60VOcqQKBgQDXVQQ1p2R94ryrbzsE

dqTCsF5uVmdBJddlKzuB5orTMzUJ8T4mK7NlG7ptHpPv7HSJ250b1+XC5+7Fn3y1

ZEHiNOp+XpFtv2tUaEwsDuM5KKws2DIBkdxF/QjgK7jh+o5IEgZ6mN53ebzvJILM

IvQravTJJ0yTpRRL26wOUtqADwKBgQDQ4+50bjYPjXNYp71hkir19w1kEisbhev9

6vef/KCcs01+S8wJ5KH7nb4Ox2fn+jdzSPII05BposIFhkLWp+6GR85qZgHTkFlG

dzBGevq+x3eDYK9Ay8sMEDjajewat13BWbC9/X+3RPWYEiq/uGs8Tkr3IWShHQDZ

vW+CCh8jWQKBgQCDv46dzVdc9nd9ZMb1SiowvHxqgg8W+zI4wiTcq9PQuQoAlUvz

StWuTTLZRNY6+6+qEWak/ImloQakf5pr2XW+E6ZNv0q3nWDr+gxxAILiHBKMNZMT

Bs2BPPpLPjUWfpjDW9P++r1S2HdS0kH86H4AeqZe1N6zj1NFvpgdA3CQ3QKBgGix

M/uqmPGmhR7zwti590obLdzvticvMZ2rO7w1UxH2U2pu9q4mpoCDCJRDoHIFV/Ex

qAyAbCplZjR6m9kVhVhLeMqeoV+1QuksJ0fLrwwa0G1J8cvZ18QOBVCUPLcPG7Ai

EZDHElF6AFTdFgvMlAI/gxbk55hP/vMiHFbiV8TRAoGAImVygtTH/b+zH3WHLNy8

3EbwjLTsoK+rZh1rTa3kuYu3rwuSVUTgZme8eKpGCAAaKjJrI74gdCo5yHapyc4a

LLyrNlu5yKSq6MG4nAXkIQMzOD8RvRc5dxqN0+4+6uPlvtsjuVJnxwwUVyvCUD54

619RpjFDQfo9rX0+AMkgR6M=

-----END PRIVATE KEY-----

</key>