Вряд ли в нашем темном мире по велению чьей то руки, все мировые цензоры внезапно потеряют возможность цензурировать траффик, только потому что юзер поставил правильный браузер который ему позволяет это делать.

> Значительно ослепнут

> внезапно потеряют возможность цензурировать траффик

Для вас это одно и то же? С вашим утверждением конечно соглашусь, но я ничего такого не намеревался сказать. Это был маленький вольный ликбез, предназначенный не вам. Или конструктивно поправьте, или не цепляйтесь к словам и не передёргивайте.

Я думаю, цензоры просто перейдут к более примитивным методам блокировок, решительным действиям в отношении VPN/прокси и к тупым блокировкам по IP. Я не имею никаких иллюзий насчёт того, отступят ли они.

Никто тут не слышал про некое решение РКН про “непубличное замедление” по требованию генпрокуратуры? Я так понимаю это подготовка к тому самому “туркменскому вайтлисту”? В чем смысл замедливать сайт по трафику если можно тупо заблокировать сайт по айпи? Не удивлюсь если скоро на этом форуме появятся темы по настройке контрабандных спутников для доступа в внешний интернет))

Старший партнёр проекта «Сетевые Свободы» Станислав Селезнев высказал мнение, что блокировки РКН с помощью реестра запрещённых ресурсов были признаны неэффективными, и теперь главным инструментом блокировок будет непрозрачное для общественности включение «рубильника ТСПУ». «Главное — мы не знаем, какой массив сайтов блокируется операторами на основании реестра, а какой — при помощи ТСПУ», — заявил он.

ркн похоже вообще хочет отказаться от листов. С сюрпризом что не известно где стрельнет.

Я абсолютно не разбираюсь в программировании, но немного разбираюсь в том, что происходит в стране. Думаю, что вы правы. К этому следует готовиться, и, желательно заранее. Дело даже не в том, что их напрягает Ютуб, как источник контента, им нужен белый шум бесконечный, что бы за ним скрыть ту “жопу”, что накрывает (медленно, но верно) страну. Отвратительно то, что все это уже было с нами! Просто дежавю какое-то! Снова мы против государства, а оно против нас и ненавидит нас “за то зло, что нам причинило”!

всё гаразд проще, если ета ECH станет попсовой то они прост заблочат tls1.3 как ето уже давно было сделано в китайе https://habr.com/ru/news/514390/

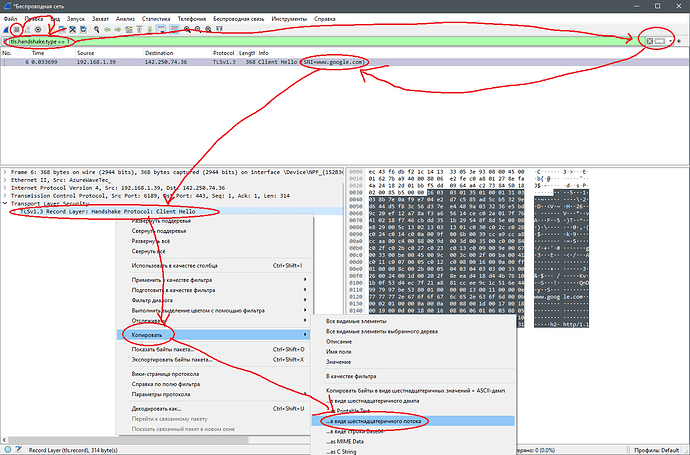

Как брать “валидный” HEX. Он как-то особо генерится и приготавливается?

Спрашиваю, потому что просто сгенерированный не работает. Работает только тот, что Владиксс выложил.

Момент интересный, (использую “запрет” от KDS) запускаю я значит ютуб, при первом запуске подключается очень долго, смотрю f12 не может подключиться к одному из конкретных видео серверов, подключается к другому и начинает работать, но через какое-то время трафик каким-то образом начинает идти с сервера к которому изначально подключиться не получилось. Вопрос почему так происходит?

Ну, если браузер не последний Firefox… а гугл его знает )

Первый сервер скорее всего вашего прова. Или не прова, но локальный. А второй иностранный. Сначала вы стучитесь к своему ggc, но там видео еще нет в кеше. Потому грузит с другого адреса. Потом видео загружается в кеш, и начинается тянуться с него.

а Ns_binding в таком случае бы выдавало при первом подключиении? У меня просто мысль появилась, что когда я подключаюсь к рабочему серверу, он обращается к моему локальному и тот сам отправляет мне трафик который в свою очередь РКН уже не фильтрует т.к в нём нет SNI гугла.

Да, у меня в фаерфоксе так обычно и бывает. Не знаю, но мне кажется вряд ли. Можете проверить свою теорию) Отключите обход блокировок в момент , когда начало тянуть с вашего сервера (лучше service_remove.cmd от админа, чтоб и службу виндиверта прибить)

Через вайршарк. Запускаете захват трафика, заходите на сайт, останавливаете захват и ищите байты clienthello. Если нужен хекс для ютуба - берёте сайты, смежные с ним: www.google.com earth.google.com fonts.google.com и т.д.

Запрос к сайту можно сделать через командную строку curl https://блаблабла, либо через браузер. Браузер надо перезапустить перед этим, т.к. у вас соединения могут быть уже открыты до этого и висеть в idle, следственно clienthello может не быть.

Через браузер хекс длиннее, потому что в него всякого понапихано.

От хекса можно попоробовать отрезать пару байт с конца, вроде помогает против каких-то специфических фильров РКН.

Причем одинакового, по которому можно легко забанить

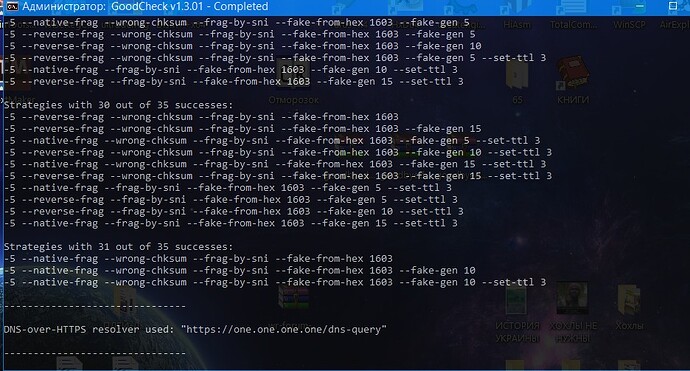

Думаю, с таким же успехом можно заменить на --fake-from-hex 00 ![]()

Прогнал ради интереса - фигушки, лучший результат 6/35))

Тогда вопрос. Этот НЕХ например на www.google.com у всех юзеров одинаковый или у каждого свой?

Валенками не кидайтесь, я дуб в этих делах))

Спасибо! На скрине Wireshark протокол TLS 1.3, в моем случае - 1.2. Игнорировать это?

Какие-то части идентичны, какие-то рандомны. В вайршарке всё видно: какие поля к каким частям хекса относятся.

Если через курл, то можно добаавить флаг --tlsv1.3, чтобы зафорсить соединение по tls 1.3. Работает хекс, вроде, одинаково. Мб в будущем РКН прикрутят ещё какие-нибудь проверки и тогда пригодится, хз.