По криворукости удалил предыдущую тему, прощу прощения ![]()

Сразу скажу, что у меня довольно поверхностное представление об устройстве интернетов… Столкнулся вчера с таким приколом, при первом подключении Tor к свежему obfs4 бриджу - всё отлично (не всегда, конечно, некоторые сразу зависают). При повторном подключении - зависает на 75%, и всё, насмерть. Ждал по 15 минут - бесполезно. Меняешь бридж - история повторяется… Такое ощущение, что при первом подключении детектируется подключение к Tor, и при попытке повторного - блокируется. Но как я прочитал в этой статье, что так как obfs представляет собой рандомный набор байтов, и не имеет каких-либо характерных фингерпринтов, то его заблокируют только при введении белого списка протоколов, чего вроде бы пока не было. Также РКН запрашивает бриджи из открытых источников, прикидываясь обычным пользователем, и блокирует их, но тогда бы они изначально не работали, как я понимаю.

В общем, перешёл в итоге на webtunnel бриджи, с ними всё отлично. Просто хотелось бы разобраться в ситуации, потому что вроде бы как детектировать obfs невозможно, но всё выглядит так, как будто именно это и происходит… ![]()

рандомный набор байтов это и есть фингерпринт. сейчас “мусор” блокируют кому не лень. обфускация устарела. сейчас только мимика

все guard ноды из

https://metrics.torproject.org/rs.html#search/flag:guard%20

и выдаваемые obfs4/lyrebird с сайта/gmail/телеграма

банятся почти у всех провайдеров по IPv4 раз в ХХ часов

можно проверить взяв древний список (2+ года)

https://github.com/scriptzteam/Tor-Bridges-Collector/blob/main/bridges-obfs4-archive

https://github.com/scriptzteam/Tor-Bridges-Collector/blob/main/bridges-obfs4-guards

часть из них работают до сих пор и не банятся

Спойлер

35 из 781 (archive) у меня на РТ пишут работает

хотя соединится получилось только с 31

https://photos.app.goo.gl/TG1QcS5QpHkDUUBt5

7 из 492 = 4 подключились ( obfs4-guard лист )

Вот у меня как раз древний мост из июня 22-го года спокойно работал больше 2-х лет, а буквально месяц назад внезапно перестал. Вот сейчас попробовал мосты из списка

https://github.com/scriptzteam/Tor-Bridges-Collector/blob/main/bridges-obfs4-archive

к одному удалось подключиться, я даже напишу, к какому именно

Спойлер

obfs4 185.144.75.47:1035 D200BD372F929D1AB9E9242B5A17C776C2E0047D cert=3OamEp5Yt7Rvo4YZJB2n1agQtqEsqKk+gwPUyk8tanmJg2KXadP/SJ7VUeNGt/TpiNeLZQ iat-mode=0

Пробую подключится к нему же 2-й раз, и… он виснет на 75%. Я как раз ужин приготовил, сходил поел, минут 15-20 прошло, и ничего не изменилось. Детектирован ТСПУ, получается. Видимо, как товарищ выше и написал, обфускация бесполезна, “мусор” блокируется. Только мимика, только хардкор. Если Tor - то только webtunnel, хотя эти бриджи тоже начинают помаленьку откисать - видимо РКН тоже их потихоньку банит ![]()

Ну да ладно, у меня Vless с Reality настроен, Tor скорее как запасной вариант.

Понятно, большое спасибо за информацию. Webtunnel - это именно мимика, как я понимаю, так что он будет жить, кроме тех мостов, которые РКН побанит вручную. Верно ведь? ![]()

Вопрос не совсем в тему. А если поднять свой бридж чисто для себя, насколько быстро его блокнут?

Насколько я это понимаю, то obfs-бриджи сейчас в принципе не имеют смысла. Мой провайдер всегда был впереди России всей относительно блокировок, так что если начали банить обфускированный трафик у меня - скоро так будет у всех. Если поднять webtunnel и нигде его не светить - то будет жить и здравствовать, наверное… Но я не очень разбираюсь в подобных вопросах, лучше дождаться ответа от кого-то более осведомлённого.

Насколько я слышал, WebTunnel имеет банальные детские болячки (например TLS-in-TLS), из-за чего его тоже довольно легко детектить, хоть и труднее.

Вообще забавно получается, целый консорциум TOR, который поддерживают деньгами в том числе и американские спецслужбы [СУРС], до сих пор не реализовали то, что смогли сделать анонимные китайцы и немногочисленное сообщество вокруг них.

Проверьте 10 разных мостов obfs4, с iat-mode=2.

Если ни один не сработает - тогда уже надо разбираться

Из быстрого поиска еще можно meek через cdn прокинуть, вроде вариант 100% и не палится ip сервака

Вполне. Только при локдауне к сожалению не будет работать, в таком случае будет нужен безпалевный протокол для локальной связи.

В списке https://github.com/scriptzteam/Tor-Bridges-Collector/blob/main/bridges-obfs4-archive всего 3 моста с iat-mode=2, из них удалось подключиться лишь к одному, и на 2-й раз он тоже завис на 75%

Извините, но мне лень ещё искать и проверять, тем более что мосты с iat-mode=2 - это очень редкий зверь. Лично для меня уже и так всё ясно.

UPD: подключился спустя 7 минут после запуска. То есть, iat-mode=2 всё-таки, хоть со скрипом, но работают. Проверил ещё раз 5 - подключается, причем теперь моментально. Чудеса чудесатые…

obfs c iat-mode=2 похоже, работают (по крайней мере, у меня). Случайно наткнулся на статью с настройкой такого моста на сервере и клиенте, возможно, кому-нибудь пригодится.

ну многое зависит от провайдеров

у меня РТ даже vanilla мосты не все банит

те что не “в консенсусе”

если бы ТСПУ блочило то почти бы у всего РФ неработал obfs4 а это не так

p.s. даже IPv6 мосты которые пока что не блочат

работают не у всех провайдеров РФ (где есть этот IPv6)

Не все, obfs4 мост который я использую работает, когда я пробовал другие, то они не работали. Поищите побольше мостов, пока не найдёте рабочий.

Я 30-40 штук, наверное, попробовал. Старых, новых - бесполезно, картина одна и та же (которая в первом посте). Из obfs стабильно работает только с iat-mode=2, как вот сейчас выяснилось. Но это настолько редкий зверь, что проще забить и сразу искать webtunnel. Да, безусловно, зависит от провайдера. У меня местный красноярский провайдер, который покупает трафик у МТС. И у меня зачастую блокировки ресурсов и средств обхода происходят намного раньше, чем у других. Когда там у всех wireguard заблокировали, в конце августа? А у меня - весной… OpenVPN уже минимум год как недоступен. Да вот в этой статье на хабре можно увидеть, что блокировки за Уралом происходят раньше, чем в европейской части РФ. Я ничего не утверждаю со 100% вероятностью, я просто делюсь информацией, которая, возможно, кому-то будет полезна.

UPD: obfs4 с iat-mode=2 помер спустя пару часов. Ну не работают у меня obfs4-мосты, никакие в принципе ![]()

Помер obfs c iat-mode=2 спустя пару часов… webtunnel как работали - так и работают

UPD UPD: спустя пару часов уже не работает, в отличие от webtunnel

Детектировать obfs4 по протоколу скорее всего можно и не только мусором. Детектят же shadowsocks по размерам пакетов, которые генерирует openssl внутри. Это приводило и к варнингам в логе тора с obsf4. А в логе failure или eof (end of file)? Если первое, то блок по IP или белый список протоколов, если второе, то по протоколу. Думаю, у вас failure.

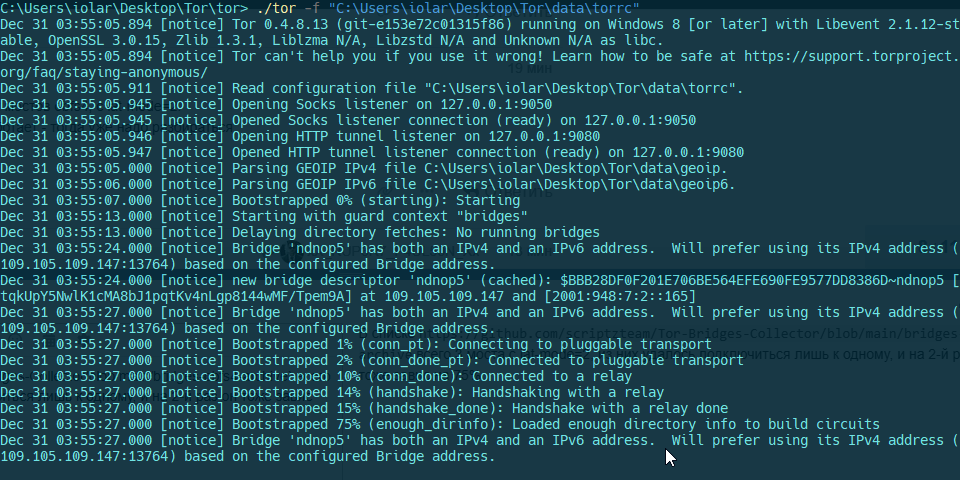

Bootstrapped 75% (enough_dirinfo): Loaded enough directory info to build circuits

Последнее, что Тор пишет. Никаких варнингов, ошибок, ни-че-го ![]()

Сделал вывод в лог-файл - там то же самое.

Прикрепил лог в подтверждение

tor.log (5,4 КБ)