Добрый день помогите настроить antizaprettcp на роутере SNR CPE-ME2-Lite, прошивку на роутер накинул чтоб появился OPENVPN при добавление файла он либо подключается но не работает либо не подключается вообще

Если не подключается, то добавьте verb 5 в конфиг и смотрите в системном журнале подробности.

Какую прошивку “накинули”?

SNR-CPE-ME2-Lite-WRT-2.6.1-2410111110-fc3fe5bb2

он подключается , но не работает

прописан такой конфиг в самом файле

nobind

client

remote v.31337.lol

remote-cert-tls server

dev tun

proto tcp

cipher AES-128-CBC

setenv opt data-ciphers AES-128-GCM:AES-256-GCM:AES-128-CBC

resolv-retry infinite

persist-key

persist-tun

setenv FRIENDLY_NAME "AntiZapret VPN TCP"

# Keys

<ca>

-----BEGIN CERTIFICATE-----

MIIDVDCCAjygAwIBAgIURU65u6E+emGuYHg2w1kXS2fUsP0wDQYJKoZIhvcNAQEL

BQAwGTEXMBUGA1UEAwwOQW50aVphcHJldCBDQTIwHhcNMjMwMzEyMDgyMTExWhcN

MzMwMzA5MDgyMTExWjAZMRcwFQYDVQQDDA5BbnRpWmFwcmV0IENBMjCCASIwDQYJ

KoZIhvcNAQEBBQADggEPADCCAQoCggEBAIesu3leAXZve0Cuuww0JT+Q2BUGDYjW

35yyEJexDmVdaRswZD7U5jYcqz3CyuAQUlSGFf5h/oDZTLnSUfmTuzNehkUlEFPE

V8JN3A3ZjG6CPXlkYFjjOcMosQxyLm6t7t18OrJfW4tdHCsX7FbvcM3koWPa6I0N

47nERlYEaaDYvKeP2WyKOh6CvalyL0PJU/a04BbzIR1CznyCwPfstJ2Pwc4r7UGg

agWY/WxAtJUchhatED7CDPuNzRmJSGH/PLeAZLwmOXVZkUUyrRudUqjYrftPW9ok

Kz7C2dztWTnAhES3VVHTrvOQFHVdgY5YAZjbF9rxc4wi0JCwWm1csxECAwEAAaOB

kzCBkDAMBgNVHRMEBTADAQH/MB0GA1UdDgQWBBSIVFSaVM34YEmnIHGpwVtuJXyF

qDBUBgNVHSMETTBLgBSIVFSaVM34YEmnIHGpwVtuJXyFqKEdpBswGTEXMBUGA1UE

AwwOQW50aVphcHJldCBDQTKCFEVOubuhPnphrmB4NsNZF0tn1LD9MAsGA1UdDwQE

AwIBBjANBgkqhkiG9w0BAQsFAAOCAQEAU78Us7Dx0RzkQ5j33VakarFJH4uIeIXS

h9MBQSaPxuSMKu8ou+TKnnLWogqNtDbbdBd5+C1guB2JWJ5vL6uLwdur1L+K2VJ7

AQW61qXBzRW0xYqyjGdHAHMZlvBgjWiYWNRHfyOrL/001pbXdlEmCLM/bEcxof5f

THlDgo5hdeBEu8UCS8ownb+onW0+hvXegw7xOj5vnc2Y5atfwL181lK18AGR0KIy

7Z08ifUG/1AMHE3z18UdnGdLGFaRc4ZNjz8QRsGu3GIAe9dZLiZBqrb4V3LWw9Yu

W8Jhygq7qQgntCDOfixM/7KeWNBgwf43jPMDoBbfhLQJWimq6EuAgw==

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

MIIDbTCCAlWgAwIBAgIRAKJHN43vTRTgP+kn8Ky94UQwDQYJKoZIhvcNAQELBQAw

GTEXMBUGA1UEAwwOQW50aVphcHJldCBDQTIwHhcNMjMwMzEyMDgyMTI3WhcNMzMw

MzA5MDgyMTI3WjAjMSEwHwYDVQQDDBhhbnRpemFwcmV0LWNsaWVudC1zaGFyZWQw

ggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCvtMxhTLjfJgdBI2PS5Kj6

ORHL507jk76TO4HkHogEmWWkw0lQENPAiQxozhhswal61+yj70J9bvU2qMKaxseK

rGZ8/kYM/ZNMvQcp2L3iPfj1ADR5I197BYQVwhUc65EBmQzRZtdN2vNBJNi9Cag7

Hp9GZ5waPLiUxna1s8FV3h39wom1qk3S+hWZhFk5bfVpExKLs+7FOz7lhJqPd9eV

p/bK5hAVbsKe029EMdS1uvDte3bCnlnSjDnP+2ekzrPrPk3t94POeqTvfaEvBBKC

CxUB4156K2SxvtuQVauetCZY+wSTfaL86EDklo+91b9NHT9wrTiYz99r4GLFSZI3

AgMBAAGjgaUwgaIwCQYDVR0TBAIwADAdBgNVHQ4EFgQUKkI68+tGkEuE9Ccdoq16

vnMqD2gwVAYDVR0jBE0wS4AUiFRUmlTN+GBJpyBxqcFbbiV8haihHaQbMBkxFzAV

BgNVBAMMDkFudGlaYXByZXQgQ0EyghRFTrm7oT56Ya5geDbDWRdLZ9Sw/TATBgNV

HSUEDDAKBggrBgEFBQcDAjALBgNVHQ8EBAMCB4AwDQYJKoZIhvcNAQELBQADggEB

AGikbTEkjoLwwhTJOOqMFGS1wPjvygQ3bePMDcZ40HM6AeN/a/I5NTYJ1je7OeSO

+AYGHvz5iTcW+Zx59DJ4esY9/3BbM+u3WVTm+VqbWSGII/EW4q9OMDelZns2ZhQ1

wdk40n+kE+zo8xKavu7fnYAmHeTn2f3MyNyEi3mPfPhL5F5Im8HgaDMxxKjrNmlr

lo7Fod1OAENIXl1txK2YvtqvsZIi+bVtpMAvo8EgMdHW76WKbidIpojEUA85LU63

RBVmY/jVRYeZyajwzb+wq4ozA2ge2+lgUpGqWlZg0LbSVsvCNyzHqBl1NNysN4pK

ByzVZCS7OXF6uAKg2T2TFIw=

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

MIIEvQIBADANBgkqhkiG9w0BAQEFAASCBKcwggSjAgEAAoIBAQCvtMxhTLjfJgdB

I2PS5Kj6ORHL507jk76TO4HkHogEmWWkw0lQENPAiQxozhhswal61+yj70J9bvU2

qMKaxseKrGZ8/kYM/ZNMvQcp2L3iPfj1ADR5I197BYQVwhUc65EBmQzRZtdN2vNB

JNi9Cag7Hp9GZ5waPLiUxna1s8FV3h39wom1qk3S+hWZhFk5bfVpExKLs+7FOz7l

hJqPd9eVp/bK5hAVbsKe029EMdS1uvDte3bCnlnSjDnP+2ekzrPrPk3t94POeqTv

faEvBBKCCxUB4156K2SxvtuQVauetCZY+wSTfaL86EDklo+91b9NHT9wrTiYz99r

4GLFSZI3AgMBAAECggEADoLTiEuiTwegfMAz+9RXoka5Ugo56TCoAhfdi937pMmY

a+mW8e5Z1qJa7ILs4HqECTmw+P8HEj3qMYfxfn/hNfI0CqmjVmpQ0nsgDtQwJnGw

0Gcibki+F3ZmqLddMATCdovR0693I55sDZrB7abRBoTqaZGgAki2g876OdptIq6w

6T6zvM/gNyhyFsKBJKhE40dxVBVvL/xGopIbcbtjqsLgJQYeM72baKpAxCyYQu98

scDWrMPsLW2Rb6y+35VfLHMG3krB9R4KqbS3SftiIV+nYrRyZuZ/dadB4Yk5ASQr

w2qge7ivzH16ZsMCR583b2ZRHJfDJ2ZHd4E60VOcqQKBgQDXVQQ1p2R94ryrbzsE

dqTCsF5uVmdBJddlKzuB5orTMzUJ8T4mK7NlG7ptHpPv7HSJ250b1+XC5+7Fn3y1

ZEHiNOp+XpFtv2tUaEwsDuM5KKws2DIBkdxF/QjgK7jh+o5IEgZ6mN53ebzvJILM

IvQravTJJ0yTpRRL26wOUtqADwKBgQDQ4+50bjYPjXNYp71hkir19w1kEisbhev9

6vef/KCcs01+S8wJ5KH7nb4Ox2fn+jdzSPII05BposIFhkLWp+6GR85qZgHTkFlG

dzBGevq+x3eDYK9Ay8sMEDjajewat13BWbC9/X+3RPWYEiq/uGs8Tkr3IWShHQDZ

vW+CCh8jWQKBgQCDv46dzVdc9nd9ZMb1SiowvHxqgg8W+zI4wiTcq9PQuQoAlUvz

StWuTTLZRNY6+6+qEWak/ImloQakf5pr2XW+E6ZNv0q3nWDr+gxxAILiHBKMNZMT

Bs2BPPpLPjUWfpjDW9P++r1S2HdS0kH86H4AeqZe1N6zj1NFvpgdA3CQ3QKBgGix

M/uqmPGmhR7zwti590obLdzvticvMZ2rO7w1UxH2U2pu9q4mpoCDCJRDoHIFV/Ex

qAyAbCplZjR6m9kVhVhLeMqeoV+1QuksJ0fLrwwa0G1J8cvZ18QOBVCUPLcPG7Ai

EZDHElF6AFTdFgvMlAI/gxbk55hP/vMiHFbiV8TRAoGAImVygtTH/b+zH3WHLNy8

3EbwjLTsoK+rZh1rTa3kuYu3rwuSVUTgZme8eKpGCAAaKjJrI74gdCo5yHapyc4a

LLyrNlu5yKSq6MG4nAXkIQMzOD8RvRc5dxqN0+4+6uPlvtsjuVJnxwwUVyvCUD54

619RpjFDQfo9rX0+AMkgR6M=

-----END PRIVATE KEY-----

</key>

pull-filter ignore block-outside-dns

route 8.8.8.8 255.255.255.255 vpn_gateway

route 77.88.8.8 255.255.255.255 vpn_gateway

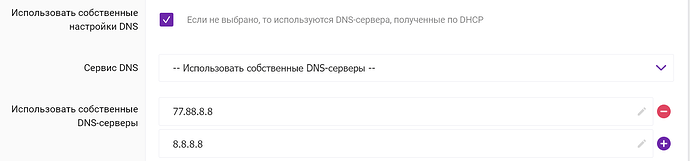

- В настройках WAN включить “Использовать собственные настройки DNS” и добавить какие-нибудь свои публичные серверы

- В конфиг OpenVPN добавить эти же серверы в формате

route IP-адрес, например

route 8.8.8.8

route 77.88.8.8

- Переподключить OpenVPN

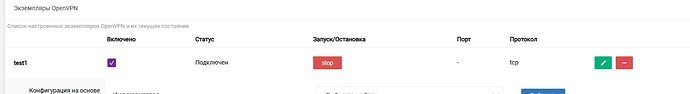

момент такой у меня основное подключение провайдера vpn

я сейчас прописал на dns как в твоем скриншоте у меня интернет лег. убрал обратно заработал

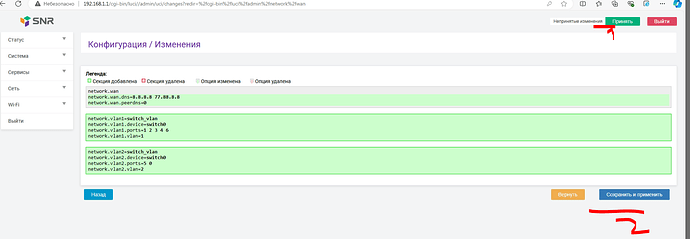

прописал, они сохранились и интернет работает пока не нажать верху принять изменения. на скриншоте видно что там тоже добавил подключается но не работает. но если нажать верху принять изменения. то вообще перестает работать интернет

Попробуйте сначала не прописывать в конфиг route ..., а оставить DNS лишь в настройках WAN. Будет ли работать интернет? (обход блокировок работать не будет, это понятно).

И, всё же, добавьте verb 5 в конфиг и покажите, что происходит в системном журнале при подключении OpenVPN.

Попробуйте сначала не прописывать в конфиг route ... , а оставить DNS лишь в настройках WAN. Будет ли работать интернет? если я просто в настройках нажимаю сохранить он работает. но если нажать потом на применять чтоб он конфиг роутера перезаписал он перестает работать. вот скриншот

“И, всё же, добавьте verb 5 в конфиг и покажите” не совсем понимаю можно по подробнее

можно тебя может проще попросить можешь прислать уже готовый файл чтоб я его добавил чтоб не было косяков

Какая-то проблема с прошивкой или подключением к провайдеру, раз не получается даже просто использовать сторонние DNS.

Забудьте пока что про OpenVPN. Лучше вообще удалить OpenVPN-подключение, чтобы оно не мешалось. Выясняйте, почему пропадает доступ в интернет при простой смене провайдерских DNS на сторонние. Когда вы исправите эту проблему, тогда пересоздадите подключение OpenVPN.

Может быть, у вас подключение осуществляется по PPPoE? Посмотрите на этой же странице настроек WAN в разделе “PPPoE / VPN подключение”

Когда вы нажимаете “Сохранить” настройки не применяются, это понятно. В OpenWrt и прошивках на его основе применение настроек происходит лишь при нажатии “Сохранить и применить”.

нет именно PPTP

попутно создал тикет в тех под snr, сейчас уточню на счет прошивки и dns

Тогда

-

В разделе “Подключение WAN”, там где вписывали кастомные DNS, включаем обратно “Использовать собственные настройки DNS” и больше в “Подключении WAN” ничего не трогаем, раз у вас подключение по PPTP.

-

В разделе “PPPoE / VPN подключение” на вкладке “Дополнительные настройки” отключаем “Использовать объявляемые узлом DNS-серверы” и смотрим, не появится ли там возможность указать свои DNS.

У техподдержки стоит спросить, “как при подключении к провайдеру по PPTP указать кастомные DNS вместо провайдерских?”. Про OpenVPN говорить ничего не нужно, он тут не при чём и лишь запутает дело.

при dns теперь работает. что с opevpn делать дальше ? то что вы прислали ранее добавил не работает route 8.8.8.8

route 77.88.8.8

а про verb 5 не понял , просто добавить данную команду файл?

вот что пишется в журнале когда добавил те 3 строчки

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param1 perportpervlan=

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param1 0–> disable perportpervlan

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param1 1–> enable perportpervlan

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param2 mode=

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param2 0–> router mode on dev

Sat Nov 2 08:29:53 2024 daemon.notice procd: /etc/init.d/network: param2 1–> bridge mode on dev

Sat Nov 2 08:29:53 2024 daemon.notice pppd[28024]: CHAP authentication succeeded

Sat Nov 2 08:29:53 2024 daemon.notice pppd[28024]: local IP address 5.101.28.83

Sat Nov 2 08:29:53 2024 daemon.notice pppd[28024]: remote IP address 10.128.0.137

Sat Nov 2 08:29:53 2024 daemon.notice pppd[28024]: primary DNS address 10.0.0.4

Sat Nov 2 08:29:53 2024 daemon.notice pppd[28024]: secondary DNS address 10.0.0.6

Sat Nov 2 08:29:54 2024 daemon.notice netifd: Network device ‘pptp-vpn’ link is up

Sat Nov 2 08:29:54 2024 daemon.notice netifd: Interface ‘vpn’ is now up

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: reading /tmp/resolv.conf.auto

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: using local addresses only for domain lan

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: using nameserver 10.0.0.4#53

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: using nameserver 10.0.0.6#53

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: using nameserver 8.8.8.8#53

Sat Nov 2 08:29:54 2024 daemon.info dnsmasq[27861]: using nameserver 77.88.8.8#53

Sat Nov 2 08:29:54 2024 user.notice firewall: Reloading firewall due to ifup of vpn (pptp-vpn)

Sat Nov 2 08:29:55 2024 daemon.err openvpn(test1)[20672]: event_wait : Interrupted system call (code=4)

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: TCP/UDP: Closing socket

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 8.8.8.8/32 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 77.88.8.8/32 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 10.224.0.0/15 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 103.246.200.0/22 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 178.239.88.0/21 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 185.104.45.0/24 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 193.105.213.36/30 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 203.104.128.0/20 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 203.104.144.0/21 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 203.104.152.0/22 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 68.171.224.0/19 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_route_v4_del: 74.82.64.0/19 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-3): No such process

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: ERROR: Linux route delete command failed

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: Closing TUN/TAP interface

Sat Nov 2 08:29:55 2024 daemon.notice openvpn(test1)[20672]: net_addr_v4_del: 192.168.108.66 dev ovpn_test1

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: sitnl_send: rtnl: generic error (-126): Address not available

Sat Nov 2 08:29:55 2024 daemon.warn openvpn(test1)[20672]: Linux can’t del IP from iface ovpn_test1

Sat Nov 2 08:29:55 2024 daemon.notice netifd: Network device ‘ovpn_test1’ link is down

Sat Nov 2 08:29:55 2024 daemon.notice netifd: Interface ‘ovpn_test1’ has link connectivity loss

Sat Nov 2 08:29:55 2024 daemon.notice netifd: Interface ‘ovpn_test1’ is now down

Sat Nov 2 08:29:55 2024 daemon.notice netifd: Interface ‘ovpn_test1’ is disabled

Sat Nov 2 08:29:56 2024 daemon.notice openvpn(test1)[20672]: /usr/libexec/openvpn-hotplug down test1 ovpn_test1 1500 1554 192.168.108.66 255.255.248.0 init

Sat Nov 2 08:29:56 2024 daemon.notice openvpn(test1)[20672]: SIGTERM[hard,] received, process exiting

Sat Nov 2 08:29:56 2024 daemon.err insmod: module is already loaded - mtkhnat

Sat Nov 2 08:29:58 2024 daemon.err rmmod: module is not loaded

Sat Nov 2 08:29:58 2024 daemon.notice procd: /etc/init.d/network: ----- [0;31mkilled all apps [0m -----

Sat Nov 2 08:29:58 2024 daemon.notice procd: /etc/init.d/network: sh: out of range

Sat Nov 2 08:29:58 2024 daemon.notice procd: /etc/init.d/network: prepare_1905_config perportpervlan disabled

Sat Nov 2 08:29:59 2024 daemon.notice procd: /etc/init.d/network: MAP version 2.0

Sat Nov 2 08:30:00 2024 daemon.notice procd: /etc/init.d/network: kill fwdd daemon and remove mtfwd module

Sat Nov 2 08:30:02 2024 daemon.notice procd: /etc/init.d/network: Non MAP mode

Sat Nov 2 08:30:08 2024 daemon.notice procd: /etc/init.d/network: net link socket didn’t created.

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: OpenVPN 2.5.3 mipsel-openwrt-linux-gnu [SSL (mbed TLS)] [LZO] [LZ4] [EPOLL] [MH/PKTINFO] [AEAD]

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: library versions: mbed TLS 2.16.12, LZO 2.09

Sat Nov 2 08:30:11 2024 daemon.warn openvpn(test1)[30354]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Control Channel MTU parms [ L:1623 D:1210 EF:40 EB:0 ET:0 EL:3 ]

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Data Channel MTU parms [ L:1623 D:1450 EF:123 EB:406 ET:0 EL:3 ]

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Local Options String (VER=V4): ‘V4,dev-type tun,link-mtu 1559,tun-mtu 1500,proto TCPv4_CLIENT,cipher AES-128-CBC,auth SHA1,keysize 128,key-method 2,tls-client’

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Expected Remote Options String (VER=V4): ‘V4,dev-type tun,link-mtu 1559,tun-mtu 1500,proto TCPv4_SERVER,cipher AES-128-CBC,auth SHA1,keysize 128,key-method 2,tls-server’

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: TCP/UDP: Preserving recently used remote address: [AF_INET]51.75.70.203:1194

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Socket Buffers: R=[87380->87380] S=[16384->16384]

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Attempting to establish TCP connection with [AF_INET]51.75.70.203:1194 [nonblock]

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: TCP connection established with [AF_INET]51.75.70.203:1194

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: TCP_CLIENT link local: (not bound)

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: TCP_CLIENT link remote: [AF_INET]51.75.70.203:1194

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: TLS: Initial packet from [AF_INET]51.75.70.203:1194, sid=5f592659 5f0c8d77

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: VERIFY OK: depth=1, CN=AntiZapret CA2

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Validating certificate key usage

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: VERIFY KU OK

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: Validating certificate extended key usage

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: VERIFY EKU OK

Sat Nov 2 08:30:11 2024 daemon.notice openvpn(test1)[30354]: VERIFY OK: depth=0, CN=antizapret-server-shared

Sat Nov 2 08:30:12 2024 daemon.warn openvpn(test1)[30354]: WARNING: ‘link-mtu’ is used inconsistently, local=‘link-mtu 1559’, remote=‘link-mtu 1543’

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Control Channel: TLSv1.2, cipher TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384, 2048 bit key

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: [antizapret-server-shared] Peer Connection Initiated with [AF_INET]51.75.70.203:1194

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: PUSH: Received control message: ‘PUSH_REPLY,route 10.224.0.0 255.254.0.0,dhcp-option DNS 192.168.104.1,block-outside-dns,route-gateway 192.168.104.1,topology subnet,ping 110,ping-restart 360,socket-flags TCP_NODELAY,route 103.246.200.0 255.255.252.0,route 178.239.88.0 255.255.248.0,route 185.104.45.0 255.255.255.0,route 193.105.213.36 255.255.255.252,route 203.104.128.0 255.255.240.0,route 203.104.144.0 255.255.248.0,route 203.104.152.0 255.255.252.0,route 68.171.224.0 255.255.224.0,route 74.82.64.0 255.255.224.0,ifconfig 192.168.104.86 255.255.248.0,peer-id 0,cipher AES-128-GCM’

Sat Nov 2 08:30:12 2024 daemon.err openvpn(test1)[30354]: Options error: Unrecognized option or missing or extra parameter(s) in [PUSH-OPTIONS]:3: block-outside-dns (2.5.3)

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: timers and/or timeouts modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: --socket-flags option modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: --ifconfig/up options modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: route options modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: route-related options modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: peer-id set

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: adjusting link_mtu to 1626

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: OPTIONS IMPORT: data channel crypto options modified

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Data Channel: using negotiated cipher ‘AES-128-GCM’

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Data Channel MTU parms [ L:1554 D:1450 EF:54 EB:406 ET:0 EL:3 ]

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Outgoing Data Channel: Cipher ‘AES-128-GCM’ initialized with 128 bit key

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Incoming Data Channel: Cipher ‘AES-128-GCM’ initialized with 128 bit key

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_best_gw query: dst 0.0.0.0

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_best_gw result: via 10.128.0.137 dev pptp-vpn

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: TUN/TAP device ovpn_test1 opened

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: do_ifconfig, ipv4=1, ipv6=0

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_iface_mtu_set: mtu 1500 for ovpn_test1

Sat Nov 2 08:30:12 2024 daemon.notice netifd: Interface ‘ovpn_test1’ is enabled

Sat Nov 2 08:30:12 2024 daemon.notice netifd: Network device ‘ovpn_test1’ link is up

Sat Nov 2 08:30:12 2024 daemon.notice netifd: Interface ‘ovpn_test1’ has link connectivity

Sat Nov 2 08:30:12 2024 daemon.notice netifd: Interface ‘ovpn_test1’ is setting up now

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_iface_up: set ovpn_test1 up

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_addr_v4_add: 192.168.104.86/21 dev ovpn_test1

Sat Nov 2 08:30:12 2024 daemon.notice netifd: Interface ‘ovpn_test1’ is now up

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: /usr/libexec/openvpn-hotplug up test1 ovpn_test1 1500 1554 192.168.104.86 255.255.248.0 init

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 8.8.8.8/32 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 77.88.8.8/32 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 10.224.0.0/15 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 103.246.200.0/22 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 178.239.88.0/21 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 185.104.45.0/24 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 193.105.213.36/30 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 203.104.128.0/20 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 203.104.144.0/21 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 203.104.152.0/22 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 68.171.224.0/19 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: net_route_v4_add: 74.82.64.0/19 via 192.168.104.1 dev [NULL] table 0 metric -1

Sat Nov 2 08:30:12 2024 daemon.warn openvpn(test1)[30354]: WARNING: this configuration may cache passwords in memory – use the auth-nocache option to prevent this

Sat Nov 2 08:30:12 2024 daemon.notice openvpn(test1)[30354]: Initialization Sequence Completed

Sat Nov 2 08:30:12 2024 user.notice firewall: Reloading firewall due to ifup of ovpn_test1 (ovpn_test1)

Sat Nov 2 08:32:28 2024 daemon.warn dnsmasq[27861]: Ignoring query from non-local network

antizapret-tcp (2).ovpn (5,2 КБ)

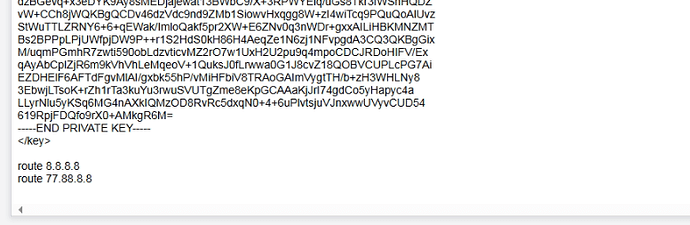

файл выглядет теперь вот так

посмотрите

В теории, должно работать, если добавить туда

route 8.8.8.8

route 77.88.8.8

и перезагрузить

Также убедитесь, что в разделе настроек “Сеть → DHCP и DNS” выключена опция “Защита от DNS Rebinding”, если она включена - она будет мешать работе АнтиЗапрета.

Если даже после этого обход блокировок не работает, то добавьте в конфиг ещё и строчку verb 5

с ней в журнале будет больше подробностей, может там проскочит что-то полезное