Зачем? GGC вашего провайдера скрипт найдет сам, достаточно пробить его и видео заработают.

Если нужен какой-то еще - впишите его в checkme.txt да и все.

Прогнал скрипт по 98 доменам, лучший результат 78 из 98:

-e 1 --native-frag --wrong-seq --fake-with-sni www.google.com

Негусто

Сомнительно. Маски типа * - слишком общие. Курлу нужна четкая ссылка - то есть мне придется циклом проходится по всем буквам и цифрам, и тыкаться курлом в надежде что будет ответ от ресурса. Нерационально.

Ну а Regex в форма батника я точно реализовывать не собираюсь.

закомемнтил секцию с проверкой сети пингом, потому что у меня в сети пинги наружу не работайют

Любопытно. Возможно стоит сменить пинг на обычный запрос курлом. Пинг я просто из-за скорости выбрал.

upd: сменил пинг на курл для проверки интернет-соединения

Это не цифра, это закодированный символ.

Можешь даже курл добавить к скрипту сразу, лицензия позволяет распространять. Там и сертификат имеется.

upd: багфикс. Один результат терялся.

А где этот тестовый билд гудбая взять с --fake-with-sni?

Короче, из любопытства прикрутил свой скрипт к запрету. Работает ![]()

Если хотите тоже попробовать - вот инструкция:

- Открываем скрипт блокнотом

- Устанавливаем путь к папке с запретом в переменной:

set "exePathOverride=D:\Soft\zapret-win-bundle-master\zapret-winws\"(тут свой путь укажите, естественно, в зависимости от того где у вас лежит запрет) - Меняет имя экзешника:

set "exeName=winws.exe" - Указываем название файла со стратегиями для запрета (нагло потырено из блокчека):

set "strategiesList=strategies_zapret.txt"

strategies_zapret.txt (38,3 КБ) - Кладем в папку со скриптом пэйлоады, которые используются в стратегиях.

- Убираем доп. ключи гудбая:

set "gdpiAdditionalKeys=" - В 2 местах где идет остановка/удаление сервисов добавляем строки для запрета:

taskkill /T /F /IM "winws.exe" >NUL 2>&1

net stop "winws1" >NUL 2>&1

sc delete "winws1" >NUL 2>&1

- Ну и, собственно, всё. Рекомендую проверять сразу кучу доменов. Я тестил с 80, работает стабильно.

Скорее всего, по аналогии, можно прикрутить и к byedpi, и другим подобным штукам, которые принимают вводные параметры.

Буквально третий пост в теме.

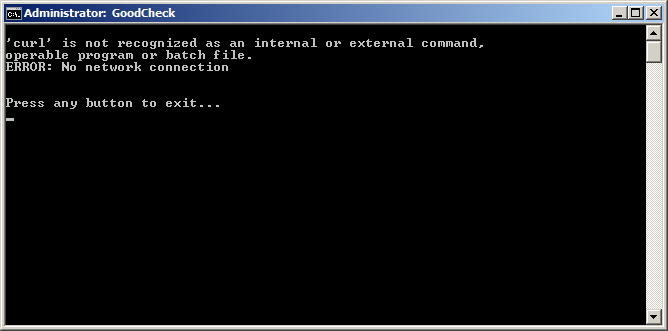

Я наверное как всегда сделал что-то не так. Этот курл надо устанавливать отдельно? Windows 7, если важно. curl-ca-bundle.crt закинул в папку к батникам.

Уф. Я даже не ожидал как-то что курла может не быть… Он вроде даже на 7 в комплекте идет.

Скачать отсюда, нужна папка bin из архива - её содержимое (экзешник и еще пара файлов - кидаешь в папку к скрипту).

Заработало.

Проверил на ВМ с чистой семеркой - курла из коробки нет. Еще один повод поставлять его вместе со скриптом)

И что лучше использовать для Zapret? Blockcheck или всё же GoodCheck? У меня и Zapret, и GDPI на всякий случай (да и ByeDPI на телефоне).

Пока лучше блокчек, все же его написал автор запрета.

И то, и другое. Для надежности ![]()

![]()

Во короче, мои результаты теста с запретом на 80 доменах. Как и ожидалось, split2 seqovl самый имбовый:

Strategies with 79 out of 80 successes:

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split --dpi-desync-fooling=badseq --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=1 --dpi-desync-split-tls=sniext --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=1 --dpi-desync-split-pos=2 --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=2 --dpi-desync-split-pos=3 --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=3 --dpi-desync-split-pos=4 --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=9 --dpi-desync-split-pos=10 --wssize 1:6

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=split2 --dpi-desync-split-seqovl=49 --dpi-desync-split-pos=50 --wssize 1:6

А это если без wssize:

Strategies with 74 out of 80 successes:

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,disorder2 --dpi-desync-fooling=badseq

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,disorder --dpi-desync-fooling=badseq

Strategies with 75 out of 80 successes:

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,split2 --dpi-desync-fooling=badseq

--wf-l3=ipv4 --wf-tcp=443 --dpi-desync=fake,split --dpi-desync-fooling=badseq

Also, для 80 одновременных тестов LaxTimeout стоит поднять до 3 секунд. С 2-мя иногда не успевают ответить сайты.

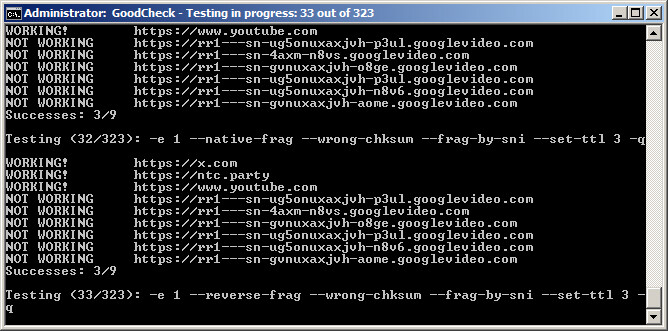

Тестировал и обнаружил новые удачные стратегии.

x.com и ntc.party пробиваются только при наличии --wrong-seq, да и ютуб при этом работает шустрее, даже в PotPlayer`е. Но! При использовании --wrong-seq некоторые другие нельзясайты работают не стабильно, прогружаются не полностью. Для них лучше подходит вариант без использования --wrong-seq.

Отсюда созрел вопрос - можно ли создать 2 (3) службы GDPI, с разными именами конечно же, и для каждой службы указать свою стратегию и свой блек-лист?

Что то типа:

sc create “GoodbyeDPI-wrong-seq” binPath= “"%CD%%_arch%\goodbyedpi.exe" -e 1 --native-frag --wrong-seq --fake-with-sni www.google.com --set-ttl 3 -q --blacklist "%CD%\russia-youtube.txt"” start= “auto”

sc create “GoodbyeDPI-all” binPath= “"%CD%%_arch%\goodbyedpi.exe" -5 -e1 -q --fake-with-sni www.google.com --blacklist "%CD%\russia-blacklist.txt"” start= “auto”

sc create “GoodbyeDPI-my” binPath= “"%CD%%_arch%\goodbyedpi.exe" -5 -e1 -q --fake-gen 13 --blacklist "%CD%\my_blacklist.txt"” start= “auto”

Можно, насколько мне известно. Так как вы написали - так и делается.

Проверил несколько предложенных стратегий, с ними YT работает. Пример работающей строки:

-e 1 --native-frag --wrong-chksum --frag-by-sni --fake-with-sni www.google.com --fake-gen 5 -q --blacklist ..\russia-blacklist.txt

Cпасибо за скрипт!

Шапку прочёл

30-09-24 Ростелеком, Воронеж

Ни один из тестируемых кэширующих серверов ютуба (которые “rr1—”) не отвечает (во всех триста одиннадцати тестах)

Отчаяние

Простите. Обнаружил всё-таки конфигурации

У вас получилось подобрать стратегию, которая полностью восстанавливает работоспособность ютуба без задержек при открытии, перемотках?

Если у кого-то получилось найти 100% рабочие стратегии для Ютуба пишите настройки GoodbyeDPI и запрета, интересно статистику собрать у разных людей.