Видимо, сеть медленно поднимается, или еще что. Попробуйте просто позапускать контейнер несколько раз, либо запустите /root/easy-rsa-ipsec/generate.sh вручную.

может я не так запускаю контейнер, но мне всегда говорится одно и то же, что он уже запущен (The container is already running)

robo@1-23-456-789:~# sudo lxc start antizapret-vpn

Error: Common start logic: The container is already running

robo@1-23-456-789:~#robo@1-23-456-789:~# /root/easy-rsa-ipsec/generate.sh

-bash: /root/easy-rsa-ipsec/generate.sh: No such file or directory

Остановите его командой stop и запустите командой start, или, лучше, запустите /root/easy-rsa-ipsec/generate.sh вручную:

sudo lxc exec antizapret-vpn bash

cd /root/easy-rsa-ipsec/

./generate.sh

Скорее всего, с antizapret-update будет такая же проблема.

robo@1-23-456-789:~# sudo lxc stop antizapret-vpn

robo@1-23-456-789:~# sudo lxc start antizapret-vpn

robo@1-23-456-789:~# /root/easy-rsa-ipsec/generate.sh

-bash: /root/easy-rsa-ipsec/generate.sh: No such file or directory

robo@1-23-456-789:~# sudo lxc exec antizapret-vpn bash

cd /root/easy-rsa-ipsec/

./generate.shroot@antizapret-vpn:~# cd /root/easy-rsa-ipsec/

root@antizapret-vpn:~/easy-rsa-ipsec# ./generate.sh

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0curl: (6) Could not resolve host: icanhazip.com

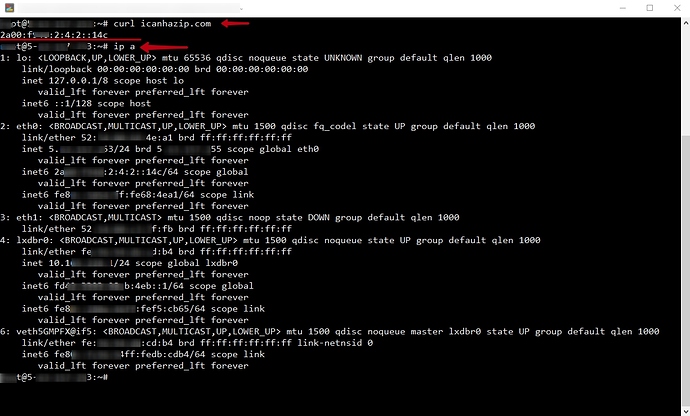

robo@antizapret-vpn:~/easy-rsa-ipsec#Вы выполнили curl icanhazip.com на хосте, а не в контейнере. Я подозреваю, что в контейнере либо нет интернета, либо проблемы с DNS.

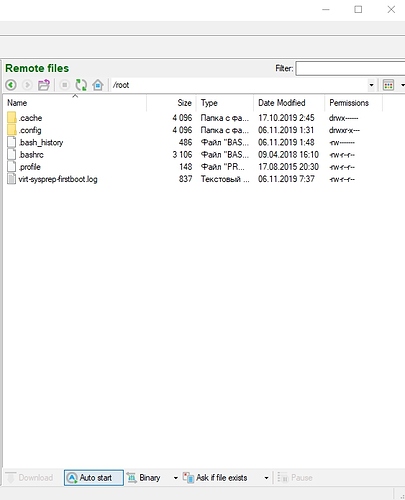

Аналогично с вашей попыткой подключения через SFTP — вы видите файлы на хостовой машине, а не файлы контейнера.

Зайдите в контейнер и разберитесь, по какой причине в нём проблемы с интернетом или DNS.

Сделал проверку через контейнер, и, не буду утверждать, так как плохо разбираюсь в линукс системах, но по моему после ip a показало что интернет есть.

Сводка

robo@1-23-456-789:~# sudo lxc exec antizapret-vpn bash

root@antizapret-vpn:~# curl icanhazip.com

curl: (6) Could not resolve host: icanhazip.com

root@antizapret-vpn:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

7: eth0@if8: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 00:46:3e:18:c1:fe brd ff:ff:ff:ff:ff:ff link-netnsid 0

inet6 fd42:5876:98cb:1eb:587:3eff:fe14:c1fe/64 scope global dynamic mngtmpaddr

valid_lft 3470sec preferred_lft 3470sec

inet6 fe80::892:3eff:fe28:c1fe/64 scope link

valid_lft forever preferred_lft forever

robo@antizapret-vpn:~#

В контейнере нет IPv4-адреса на интерфейсе. Скорее всего, это проблема на стороне хоста, но не знаю, в чем конкретно. Нужно детально смотреть настройки lxd, сети и iptables.

можете помочь разобраться, а то я даже не знаю куда и как копать, так как с линукс системами можно сказать вообще не знаком?

если вдруг не откажите помочь - где найти эти детальные настройки lxd сети и iptables чтобы вы могли посмотреть и помочь разобраться с проблемой?

на всякий случай - система Ubuntu 18.04 LTS

к стати что самое интересное, по крайне мере для меня

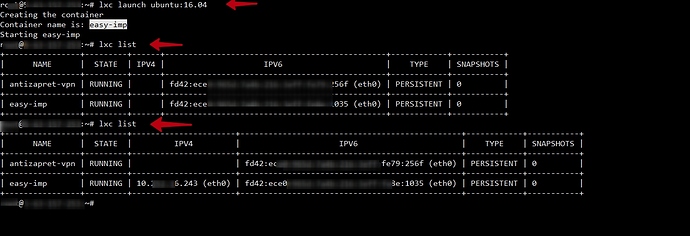

создал еще один контейнер под именем easy-imp через команду lxc launch ubuntu:16.04, и в нем как не странно есть ipv4, а в antizapret-vpn как не было так и нет

Я не знаю, в чем может быть проблема. Посмотрите статус и журнал демона systemd-networkd, он управляет сетью: systemctl status systemd-networkd, воспользуйтесь networkctl, чтобы посмотреть состояние соединения и перезапустить сетевое подключение. Проверьте общий журнал с помощью команды journalctl -b -e, может, он натолкнет на мысли.

У меня небольшой опыт работы с LXD, тяжело сказать, что может быть не так. Вполне допускаю, что могут быть неправильные настройки в самом контейнере, но я тестировал тоже на Ubuntu 18.04, и у меня работало. Могу предложить вам платно настроить контейнер на вашем сервере.

Как на счет добавления wireguard ?

На текущий момент развития, Wireguard — просто туннель, как GRE или IPIP, который не имеет функциональность передачи настроек клиенту (IP-адрес, маршруты, DNS-сервер, различные опции). Туннель настраивается с обеих сторон, и любые изменения конфигурации (маршрутов, например) будут требовать изменения с обеих сторон. Это совершенно непрактично.

Wireguard не предназначен для VPN-сервисов, и в текущем его виде может быть использован только для создания приватных туннелей.

Приветствую.

Насколько я понял, прокси-сервер антизапрета в контейнер не входит. Планируется ли его туда добавить?

Нашел решение тут: https://serverfault.com/questions/745854/cant-get-systemd-networkd-to-start-successfully

upd: То же необходимо проделать и с /etc/systemd/system/multi-user.target.wants/openvpn-server@antizapret.service

Нет, это контейнер с VPN. В прокси антизапрета нет каких-то особенных технологий или настроек, выкладывать его нецелесообразно.

До начала использования контейнера,использовал только этот продукт по ссылке, для DOH,DOT и фильтрации рекламы. Какое-то, очень недолгое время он помогал обходить некоторые блокировки.

Есть ли возможность не повредив функционал VPN сервера начать использовать их вместе на одном VPS сервере?

Чтобы после подключения к VPN на домашнем компьютере, работал обход, работал фильтр рекламных доменов.

Полагаю, что можно. В файл /etc/knot-resolver/kresd.conf, в самый конец добавьте следующую строку:

policy.add(policy.all(policy.FORWARD({'192.0.2.1'})))

Где 192.0.2.1 — IP-адрес DNS-сервера AdGuard. Контейнер с VPN антизапрета должен иметь доступ до этого IP-адреса.